目录

(一)Clbalt Strike特点

1、认识CS

2、生成PayLoad

3、部署模块

(二)Clbalt Strike4.4安装与环境配置(kali)

环境准备:

2.1 其他linux系统安装jdk

1 升级APT

2 使用APT安装OpenJDK 11:

3 将OpenJDK 11设置为默认 Java程序

2.2 开始安装

1、点击这个选择解压路径

2、点击解压按钮

3、创建新的解压文件名

4、完成解压

5、启动服务器赋777权限

(一)Cobalt Strike特点

1、认识CS

Cobalt Strike简称CS,用于团队作战使用,由一个服务端和多个客户端组成,能够让多个攻击者在一个团队服务器上共享资源和信息

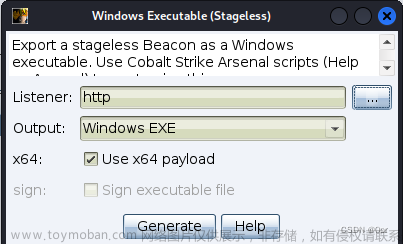

2、生成PayLoad

CS有很多Payload的生成模块,可以生成EXE、dll、vbs、图片马、bad、vab宏和shellcode等等,CS还支持钓鱼攻击,可自动挂马链接生成,还有很多后渗透模块、浏览器代理模块、端口转发扫描、提权、soks代理、令牌窃取等

3、部署模块

Clbalt Strike分为服务器和客户端

客户端:可以部署到本地 支持linux和windows系统

服务端:可以部署在远程服务器下或者部署在kali里

(二)Clbalt Strike4.4安装与环境配置(kali)

环境准备:

jdk11(如果使用kali 则不需要另外安装jdk)

2.1 其他linux系统安装jdk

使用APT安装OpenJDK 11:

1 升级APT

sudo apt-get update或

apt-get update

2 使用APT安装OpenJDK 11:

sudo apt-get install openjdk-11-jdk或

apt-get install openjdk-11-jdk3 将OpenJDK 11设置为默认 Java程序

sudo update-java=alternatives -s java-1.11.0-openjdk-amd64或

update-java-alternatives -s java-1.11.0-openjdk-amd642.2 开始安装

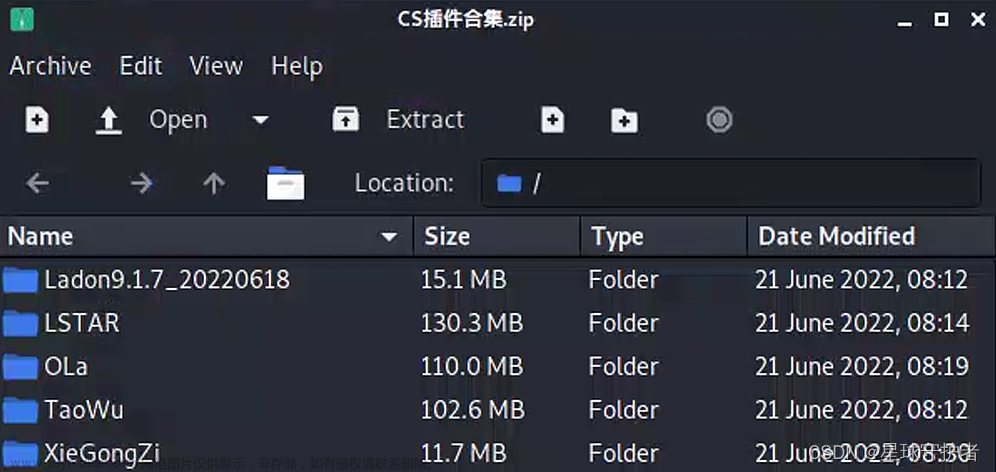

在kali里面下载Clbalt Strike 4.4 安装包

1、点击这个选择解压路径

2、点击解压按钮

3、创建新的解压文件名

4、完成解压

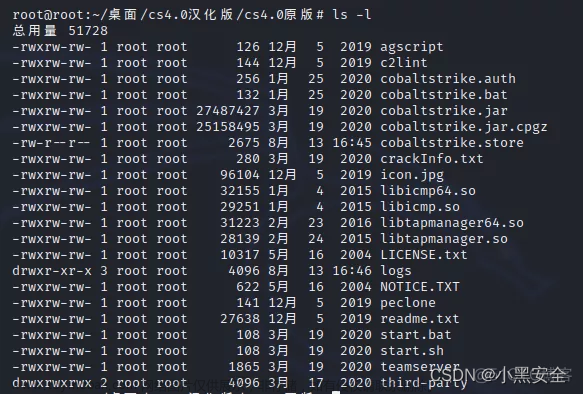

5、启动服务器赋777权限

进入终端找到cs4.4目录,然后chmod 777 teamserver(我的电脑显示有点问题,大家明白意思就可以了)

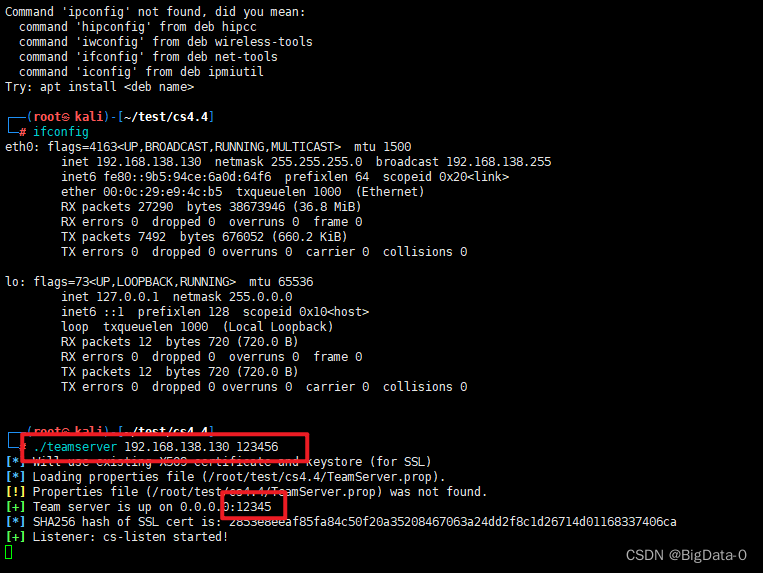

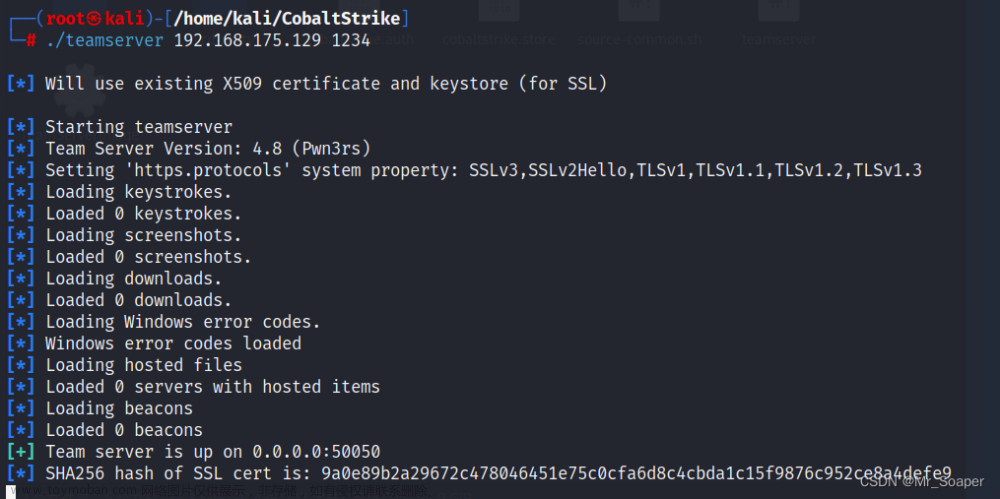

6、启动cs

./teamserver ip setpassword 文章来源:https://www.toymoban.com/news/detail-790843.html

文章来源:https://www.toymoban.com/news/detail-790843.html

文章来源地址https://www.toymoban.com/news/detail-790843.html

到了这里,关于Kali下Cobalt Strike4.4的安装的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!