中间人攻击(Man-in-the-Middle Attack,简称 MITM 攻击)是一种常见的网络攻击方式,攻击者通过截获两个通信实体之间的通信数据,并在此基础上进行篡改、窃取或伪造等恶意行为。这种攻击方式因其攻击手段的隐蔽性和难以防范性,成为了网络安全领域的重要威胁之一。如何对其进行防护的前提我们要先了解它的原理是什么?

中间人攻击原理

中间人攻击的基本原理是攻击者将自己置于两个通信实体之间,使得这两个实体都误认为它们正在与对方直接通信。具体来说,攻击者会分别向两个通信实体发送伪造的连接请求,使其建立到攻击者的连接。这样,攻击者就可以截获、篡改或窃取两个通信实体之间的通信数据。

中间人攻击方式

1.SSL 握手欺骗

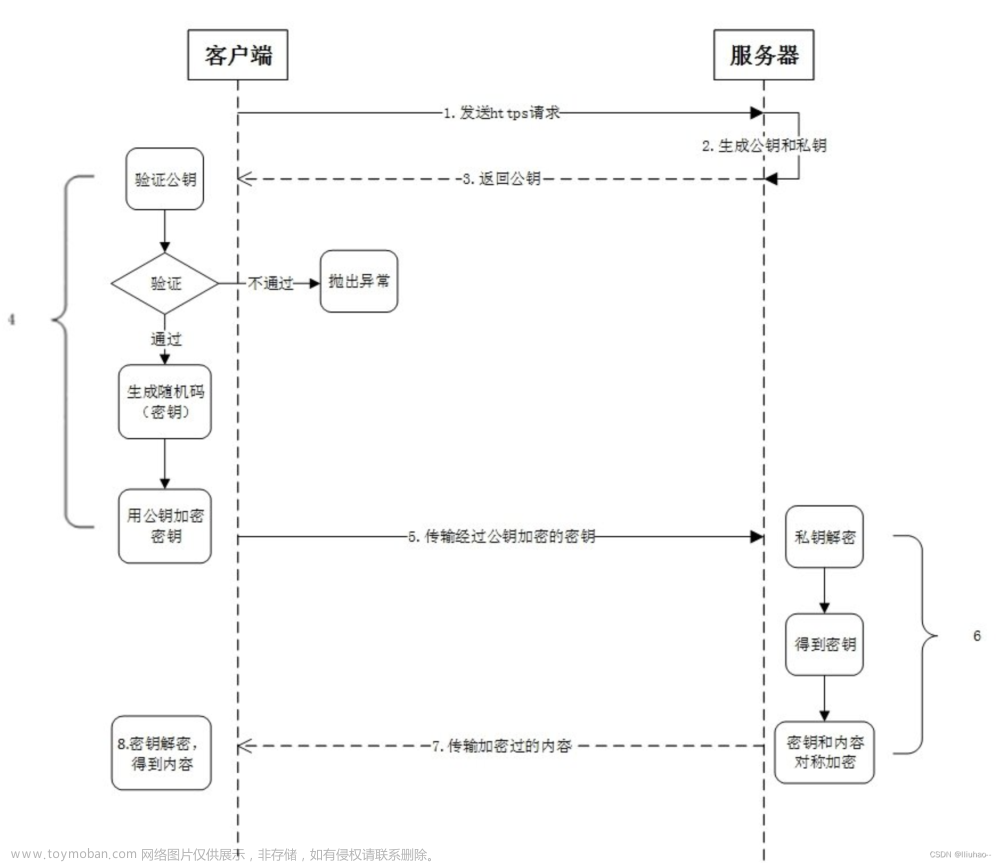

SSL(Secure Sockets Layer)是一种常见的加密通信协议,用于保护网络传输的数据。SSL 握手过程中,客户端和服务器会协商加密算法和密钥等参数。攻击者可以通过截获客户端和服务器之间的 SSL 握手请求,伪造自己的 SSL 证书,从而假冒服务器与客户端建立加密连接。这样,攻击者就可以在客户端和服务器之间进行数据篡改或窃取。

2.ARP 欺骗

ARP(Address Resolution Protocol)是一种用于将 IP 地址转换为 MAC 地址的网络协议。攻击者可以通过发送伪造的 ARP 响应包,将自己的 MAC 地址伪装成目标主机的 MAC 地址,从而截获目标主机与其他主机之间的网络通信数据。

中间人攻击会带来多种安全风险,包括但不限于以下几个方面:

1.数据泄露:中间人攻击者可以截获、查看、甚至修改在网络传输中的数据。如果数据涉及到用户的个人信息、账号密码、银行账户等敏感信息,攻击者就可能利用这些信息进行恶意行为,如身份盗用、诈骗等。

2.欺诈交易:攻击者可以通过中间人攻击,截获并篡改交易信息,使交易金额、收款方等重要信息发生改变,从而进行欺诈交易。

3.钓鱼攻击:攻击者通过伪造合法的网站或服务,诱导用户输入账号密码等敏感信息,从而获取用户的个人信息。

4.恶意软件传播:攻击者可以通过中间人攻击,将恶意软件植入到正常的网络流量中,从而感染用户的设备。

5.破坏系统安全:攻击者可以通过中间人攻击,对网络流量进行篡改,使系统出现故障或崩溃,从而达到破坏系统安全的目的。

6.隐私泄露:攻击者可以通过中间人攻击,截获用户的网络流量,从而分析用户的网络行为、兴趣爱好等隐私信息。

综上所述,中间人攻击会带来多种安全风险,包括数据泄露、欺诈交易、钓鱼攻击、恶意软件传播、破坏系统安全和隐私泄露等。因此,采取有效的防范策略非常重要,可以减少中间人攻击的风险。以下是一些可以用来防范中间人攻击的策略:

1.使用强密码和双重认证:强密码是防止中间人攻击的重要手段之一。建议使用包含大写字母、小写字母、数字和特殊字符的复杂密码,并定期更换密码。双重认证可以增加额外的安全层,即使密码被破解,攻击者也需要其他验证方式才能进入系统。

平时也可以进行弱密码扫描,主机或中间件等资产一般使用密码进行远程登录,攻击者往往使用扫描技术来探测其用户名和弱口令。可以做到全方位的OS连接,涵盖90%的中间件,支持标准Web业务弱密码检测、操作系统、数据库等弱口令检测。以及丰富的弱密码匹配库,模拟黑客对各场景进行弱口令探测,同时支持自定义字典进行密码检测。

2.启用防火墙和入侵检测系统:防火墙可以阻止未经授权的网络流量,而入侵检测系统可以检测到可疑的网络活动,并及时发出警告。

德迅卫士采用自适应安全架构,有效解决传统专注防御手段的被动处境,为系统添加强大的实时监控和响应能力。可主动、精准发现系统存在的安全风险,提供持续的风险监测和分析能力。可实时发现入侵事件,提供快速防御和响应能力

3.使用安全的网络连接:例如,使用 HTTPS 代替 HTTP 进行网页浏览,可以保证数据传输过程中的加密和完整性校验。

4.定期更新软件和操作系统:软件和操作系统中的漏洞可能会被攻击者利用。因此,定期更新软件和操作系统可以及时修复这些漏洞,减少中间人攻击的风险。

如果平时漏洞不方便扫描,也可以尝试Web漏洞扫描,网站的漏洞与弱点易于被黑客利用,形成攻击,带来不良影响,造成经济损失。可针对各种类型的网站进行全面深入的漏洞扫描,提供专业全面的扫描报告。并且针对最紧急爆发的VCE漏洞,安全专家第一时间分析漏洞、更新规则、提供最快速专业的VCE漏洞扫描。

5.使用加密技术:对敏感数据进行加密可以防止中间人攻击者窃取数据。

6.验证数字证书:在浏览网页或使用其他需要验证的在线服务时,验证数字证书可以确保您与正确的服务器进行通信,而不是与中间人攻击者伪装的服务器进行通信。

7.保持警惕:不要随意点击来自未知来源的链接或下载来自不可信来源的文件。同时,注意观察网络流量中是否存在异常,如未知的 IP 地址或域名等。文章来源:https://www.toymoban.com/news/detail-791088.html

中间人攻击是一种严重的网络安全威胁,只有采取全面的防范措施,才能有效地减少中间人攻击的风险。文章来源地址https://www.toymoban.com/news/detail-791088.html

到了这里,关于中间人攻击如何进行防护的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!