数据库安全性是数据库管理系统(DBMS)中一个至关重要的方面。它指的是保护数据库免受非授权访问和恶意操作,包括数据泄露、修改、破坏等。

多层安全模型

在典型的计算机系统安全模型中,安全措施被设置在不同层级:

- 应用程序层:如数据库管理系统,实施特定的安全策略。

- 数据库管理系统层(DBMS):管理数据的访问权限,确保只有授权用户可以访问数据。

- 操作系统层:实施文件访问控制,保护数据库和其他系统文件。

- 物理存储层:保护数据不受物理威胁,如盗窃、灾害等。

安全性与数据库设计

- 设计阶段的考虑:在设计数据库时应考虑安全性需求,如哪些数据需要加密,哪些用户需要什么级别的访问权限。

- 动态安全策略:随着业务需求和安全威胁的变化,数据库的安全策略应该定期更新和修改。

安全策略的实施

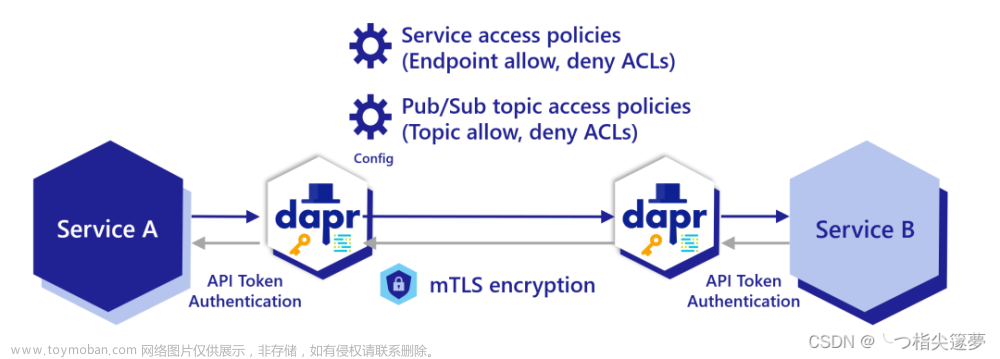

- 用户身份验证:为了访问数据库,用户必须通过身份验证。这通常包括用户名和密码,但也可以包括生物识别技术。

- 访问控制:DBMS 根据预设的规则和策略管理用户对不同数据的访问权限。这包括读取、修改、删除等操作权限的控制。

- 审计与监控:跟踪和记录数据库活动,以便在出现安全问题时进行追踪和分析。

- 数据加密:敏感数据存储时采用加密技术,以防止未授权访问时数据泄露。

1.用户鉴定方法

- 用户的专门知识识别:用户通过知道的信息(如密码或安全问题的答案)来验证身份。

- 用户的特有知识识别:用户通过特定物件(如智能卡或安全令牌)来验证身份。

- 用户的个人特征识别:用户通过生物特征(如指纹、虹膜扫描或声音识别)来验证身份。

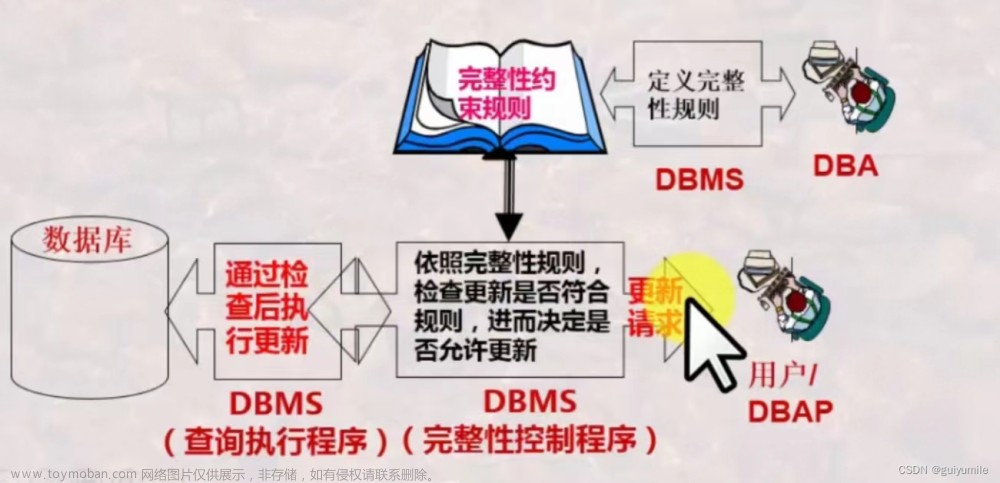

2.存取控制

在数据库管理中,存取控制是一个关键的安全措施,用来确保数据的安全性和完整性。这包括限制对敏感数据的访问,并确保只有授权用户能够进行特定的数据操作。以下是详细介绍数据库存取控制的各个方面。

2.1 存取控制机制的构成

存取控制机制主要包括两个部分:

- 定义用户权限:用户权限的定义和登记在数据字典中,通常由数据库管理系统(DBMS)提供的数据控制语言(DCL)实现。

- 权限检查:当用户发出数据操作请求时,DBMS会检查用户权限,确保请求不超出用户的授权范围。

2.2 存取控制机制的类别

大多数DBMS支持以下两种存取控制策略:自主存取控制和强制存取控制。

2.2.1自主存取控制(DAC)

在此策略下,用户可以根据需要将自己的访问权限转授给其他用户。这种方法灵活,但可能存在安全隐患。

主要通过SQL的GRANT(授权)和REVOKE(撤销授权)语句实现。

- GRANT语句:授予用户特定的数据操作权限。

- REVOKE语句:从用户撤销先前授予的权限。

2.2.2强制存取控制(MAC)

每个数据对象和用户都被分配一个安全级别。只有当用户的许可证级别高于或等于数据对象的安全级别时,用户才被允许访问数据。

在MAC中,数据对象和用户被分配安全等级和许可证。例如,安全等级可能包括“绝密”、“机密”等。用户只能访问等于或低于其许可证级别的数据。

自主与强制存取控制的结合

理想的安全系统应结合自主和强制存取控制,从而提供灵活性和安全性。用户不仅需要有适当的访问权限,还要符合强制存取控制的安全级别要求。

3.视图机制

视图机制在数据库中作为一种有效的存取控制工具,可以提供额外的安全层。通过定义不同用户的外模式,即创建视图,可以实现对敏感数据的保护。

- 视图可以用作安全机制,因为它允许数据库管理员控制用户能够看到和操作的数据。

- 例如,可以创建一个只显示特定列的视图,或者只显示满足特定条件的行。

- 用户对视图的权限可以独立于基表。这意味着用户可能有权查询视图,但无权直接访问基表。

4.审计

审计是数据库安全性的关键组成部分,尤其在处理敏感或重要数据时尤为重要。审计追踪技术用于监测潜在的非法行为,并作为预防手段。文章来源:https://www.toymoban.com/news/detail-792122.html

4.1 审计的目的

- 检测安全漏洞:识别和记录任何可能的安全违规行为。

- 责任归属:确定非法存取数据的人、时间和内容。

- 数据恢复:在发生安全事件时,可利用审计日志来重建数据的历史状态。

4.2 审计功能

- 审计功能通常在数据库管理系统(DBMS)中作为可选特性提供。

- 审计追踪通常涉及将用户对数据库的所有操作记录到专用文件或数据库中。

- 记录的操作可能包括数据查询、修改、删除等。

4.3 审计追踪的实现

- 审计日志:所有数据库操作活动都被记录在日志文件中。这些日志详细记录了每个操作的时间、操作者、执行的操作以及操作的对象。

- 审计工具:数据库管理员(DBA)使用专门的工具来分析审计日志,寻找异常或非法行为的迹象。

4.4 审计的开启与关闭

- 由于审计功能可能会消耗大量的时间和空间资源,因此DBA可以根据安全需求和资源限制灵活地开启或关闭审计。

- 在安全要求较高的环境中,如金融机构或政府部门,审计功能通常默认开启。

4.5 审计的挑战

- 性能影响:审计可能会对数据库性能产生负面影响,尤其是在高并发或大数据环境下。

- 数据管理:审计日志可能会迅速增长,需要有效的日志管理和分析策略。

- 隐私保护:审计日志本身可能包含敏感信息,需要适当的保护措施。

5.数据加密

数据加密是数据库安全的关键方面,特别适用于处理高度敏感性的数据,如财务数据、军事数据和国家机密。这项技术通过将数据转换为无法辨认的形式,防止未授权用户的访问。文章来源地址https://www.toymoban.com/news/detail-792122.html

5.1 加密目的

- 保密性:确保只有授权用户才能理解数据的真实含义。

- 防止数据窃取:即使数据被非法访问或截取,未经授权的人也无法解读其内容。

5.2 数据加密过程

- 加密:将明文数据转换为密文。这一过程需要使用加密算法和密钥。

- 解密:将密文数据转换回明文。与加密相反,这一过程恢复数据的原始状态。

5.3 数据加密的实施

- 许多数据库产品提供了数据加密例行程序,可以自动对存储和传输的数据进行加密。

- 对于未直接提供加密功能的数据库产品,通常提供接口允许使用第三方加密程序。

- 解密程序必须有适当的安全性保护措施,以确保加密的有效性。

5.4 数据加密的性能考虑

- 加密和解密过程通常是资源密集型的,可能对系统性能产生影响。

- 考虑到资源消耗和性能影响,数据加密通常作为可选功能,让用户根据需要选择是否加密数据。

- 通常只对高度敏感的数据执行加密操作。

到了这里,关于【数据库原理】(24)数据库安全性策略的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!