前端密钥存储安全是非常重要的,具体原因如下:

保护敏感数据:密钥用于保护敏感数据的安全性。如果密钥泄露,攻击者可能能够访问和篡改敏感数据,导致数据泄露、数据被篡改或系统被入侵。

防止恶意使用:在前端存储密钥的情况下,攻击者可以更轻易地获取密钥。一旦攻击者获得密钥,他们可能会使用该密钥进行恶意操作,例如伪造请求、未经授权的访问或数据篡改。

遵守安全性和合规性要求:许多行业和法规要求对敏感数据采取特定的安全措施,包括密钥的安全存储和管理。不遵守这些要求可能导致法律责任和声誉损害。

防止客户端篡改:前端代码在客户端执行,这使得它容易受到攻击和篡改。如果密钥存储在前端,攻击者可以更轻易地修改和获取密钥,从而破坏整个系统的安全性。

防止针对密钥的攻击:攻击者可能会使用各种技术手段来获取前端存储的密钥,例如逆向工程、窃听网络流量或拦截用户输入。为了防止这些攻击,密钥应该存储在安全的环境中。

综上所述,前端密钥存储安全至关重要,它涉及到保护敏感数据、防止恶意使用、遵守合规性要求以及防止客户端篡改和攻击。

在前端应用中,存储密钥需要注意安全性和保护敏感信息的原则。以下是几种常见的前端密钥存储方案:

前端环境变量:将密钥作为前端应用的环境变量进行配置。在打包或部署前端应用时,可以将密钥配置为环境变量,并在应用运行时通过环境变量读取密钥。这样可以将密钥从源代码中分离出来,避免意外泄露。

配置文件:将密钥存储在前端应用的配置文件中。在构建和部署应用时,可以将密钥配置为独立的配置文件,并在应用启动时读取配置文件中的密钥。需要确保配置文件在部署过程中得到适当的保护,以防止未经授权的访问。

加密存储:将密钥进行加密,并将加密后的密钥存储在前端应用中。应用在运行时解密密钥并使用。这种方法可以提供更高的安全性,防止明文密钥泄露。常见的做法是使用对称加密算法,将密钥与应用内部的固定值进行加密存储,并在需要使用时进行解密。

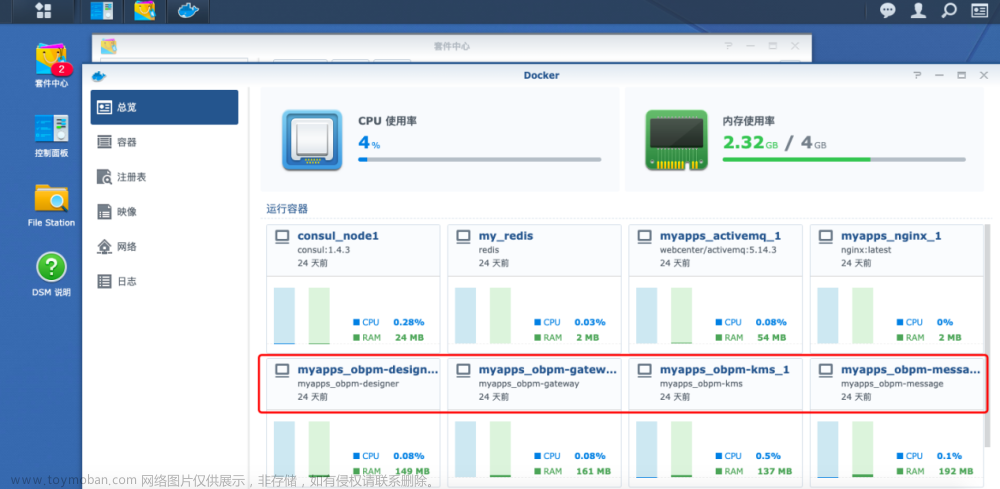

安全存储服务:将密钥存储在专门的密钥管理服务中,如密钥管理系统(Key Management

System,KMS)。前端应用在运行时通过安全的协议和认证机制与密钥管理服务通信,获取需要的密钥。这样可以将密钥的管理和保护责任交给专门的服务,提供更高级别的安全性。

无论选择哪种存储方案,都应该注意以下安全原则:

最小权限原则:前端应用只需获取必要的密钥,而不是获取过多的权限。仅将必要的密钥提供给前端应用,以减少潜在的安全风险。

加密传输:确保在前端应用和密钥存储方案之间的通信过程中使用安全的加密传输协议,如HTTPS。

安全审计和监控:对密钥的访问和使用进行审计,并实施监控措施以及及时的报警机制,以便及时发现和响应潜在的安全事件。

定期更新密钥:定期更新密钥,以减少密钥泄露的风险。定期更换密钥可以增加系统的安全性。

需要根据具体的应用需求、安全要求和架构设计来选择适合的前端密钥存储方案

在前端应用中,使用环境变量来存储密钥需要以下步骤:

配置环境变量:在您的开发环境或部署环境中,配置相应的环境变量来存储密钥。具体的配置方法取决于您使用的开发工具或部署平台。以下是一些常见的配置方式:

对于本地开发,您可以在项目根目录下创建一个名为 .env 的文件,并在其中定义环境变量。例如:

MY_SECRET_KEY=your_secret_key_value

对于部署到服务器的应用,您可以使用服务器的环境变量配置功能,如 Linux 系统的 export 命令或 Windows 系统的系统属性配置。例如:

export MY_SECRET_KEY=your_

const secretKey = process.env.MY_SECRET_KEY;secret_key_value

1

在前端应用中使用环境变量:在您的前端应用代码中,通过访问环境变量来获取密钥的值。具体的方法取决于您使用的前端框架或库。以下是一些示例:

在原生 JavaScript 中,您可以通过 process.env 对象来获取环境变量的值。例如:

在 React 应用中,您可以使用 process.env 对象来获取环境变量的值。例如:

const secretKey = process.env.REACT_APP_MY_SECRET_KEY;

在 Vue 应用中,您可以使用 process.env 对象来获取环境变量的值。例如:

const secretKey = process.env.VUE_APP_MY_SECRET_KEY;

构建和部署应用:在构建或部署前端应用时,确保将环境变量的值正确传递给应用。具体的构建和部署流程取决于您使用的工具或平台。例如,使用 webpack 构建时,您可以通过配置文件将环境变量传递给应用。

请注意,对于前端环境变量存储密钥,需要注意以下安全性和最佳实践:

在版本控制系统中排除敏感的环境变量配置文件,以避免意外泄露。

对于部署环境,确保适当的访问控制和权限设置,限制对环境变量的访问。

定期审查和更新环境变量的值,以减少潜在的安全风险。

避免将密钥直接暴露给前端应用的客户端,而是在服务器端进行敏感操作,以防止密钥被恶意使用。

在前端应用中,使用配置文件来存储密钥需要以下步骤:

创建配置文件:在您的前端应用中创建一个配置文件,用于存储密钥和其他配置项。配置文件可以使用不同的格式,如 JSON、YAML、INI 等。您可以根据项目需求选择适合的格式。

配置密钥:在配置文件中添加密钥的配置项,并为其指定相应的值。以下是一个示例使用 JSON 格式的配置文件:

{

"secretKey": "your_secret_key_value",

"apiKey": "your_api_key_value"

}

加载配置文件:在前端应用中加载和解析配置文件,以获取配置项的值。具体的方法取决于您使用的前端框架或库。以下是一个示例使用原生 JavaScript 的加载和解析配置文件:

// 加载配置文件

const xhr = new XMLHttpRequest();

xhr.open('GET', 'config.json', false);

xhr.send();

// 解析配置文件

const config = JSON.parse(xhr.responseText);

// 获取密钥的值

const secretKey = config.secretKey;

const apiKey = config.apiKey;

如果您使用的是一些现代的前端框架或库,它们可能提供了更便捷的配置文件加载和解析的方法,例如使用 axios、fetch 或特定的配置加载插件。

构建和部署应用:在构建或部署前端应用时,确保将配置文件正确地包含在应用中。具体的构建和部署流程取决于您使用的工具或平台。通常,您需要将配置文件复制到应用的特定位置,并确保应用在运行时可以访问到配置文件。

请注意,对于配置文件存储密钥,需要注意以下安全性和最佳实践:

在版本控制系统中排除敏感的配置文件,以避免意外泄露。

对于部署环境,确保适当的访问控制和权限设置,限制对配置文件的访问。

定期审查和更新配置文件的值,以减少潜在的安全风险。

避免将密钥直接暴露给前端应用的客户端,而是在服务器端进行敏感操作,以防止密钥被恶意使用。

在前端应用中,使用加密存储来保护密钥需要以下步骤:

选择加密算法:选择一个适合的对称加密算法,例如 AES(高级加密标准)。AES 是一种常用的对称加密算法,提供了高强度的加密和解密功能。

生成加密密钥:使用合适的方法生成加密密钥。密钥生成的具体方法取决于您使用的编程语言或库。通常,您可以使用密码学安全的随机数生成器来生成随机的加密密钥。

加密密钥:将生成的加密密钥与应用内部的固定值进行加密。固定值可以是应用的特定字符串或其他数据。将加密后的密钥存储在前端应用中。

解密密钥:在需要使用密钥的时候,通过解密算法对加密的密钥进行解密,获取原始的密钥值。解密过程需要使用相同的密钥和算法进行解密操作。

以下是一个示例,展示如何使用 JavaScript 中的 CryptoJS 库进行加密和解密:

// 导入 CryptoJS 库

const CryptoJS = require('crypto-js');

// 固定值,用于加密密钥

const fixedValue = 'your_fixed_value';

// 原始密钥

const originalKey = 'your_secret_key_value';

// 加密密钥

const encryptedKey = CryptoJS.AES.encrypt(originalKey, fixedValue).toString();

// 解密密钥

const decryptedKey = CryptoJS.AES.decrypt(encryptedKey, fixedValue).toString(CryptoJS.enc.Utf8);

console.log(decryptedKey); // 输出原始密钥

请注意,加密存储并不是绝对安全的,但可以增加密钥泄露的难度。对于高安全性要求的应用,建议将敏感操作放在服务器端进行,避免将加密密钥暴露给前端应用的客户端。

安全存储服务是一种将敏感数据安全地存储在后端服务器上的方法,以确保数据的保密性和完整性。以下是一般的实现步骤:

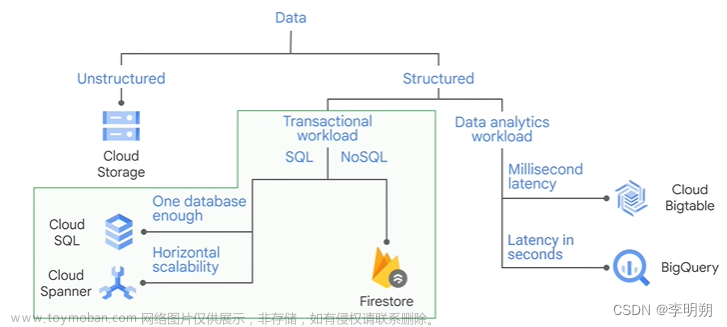

选择合适的存储服务:选择一种可靠的、提供安全存储功能的后端存储服务。常见的选择包括云服务提供商(如 Amazon S3、Google

Cloud Storage)或专门的数据保管服务(如 HashiCorp Vault)。

创建存储容器:在所选的存储服务上创建一个存储容器(如存储桶、保险柜等),用于存储敏感数据。

定义访问控制策略:在存储服务中配置适当的访问控制策略,以限制对存储容器的访问。确保只有经过授权的用户或应用程序可以访问敏感数据。

使用加密算法:在存储敏感数据之前,使用合适的加密算法对数据进行加密。可以选择对称加密算法(如 AES)或非对称加密算法(如

RSA)等。确保选择强大的加密算法和适当的密钥长度。

存储和检索数据:将加密后的敏感数据存储在安全存储服务中。在需要使用数据时,从存储服务中检索数据,并在后端进行解密操作。

管理密钥:安全存储服务通常提供密钥管理功能,用于管理加密密钥的生成、存储和访问。确保密钥的安全性,避免未授权的访问和泄露。

监控和审计:定期监控安全存储服务的访问日志和活动,以及敏感数据的使用情况。进行安全审计,及时发现和应对潜在的安全威胁。

请注意,安全存储服务只是一种安全性较高的数据存储方案,但并不能完全消除数据泄露的风险。其他方面的安全实践(如身份验证、访问控制、防火墙等)也是确保数据安全的重要环节。

除了上述提到的一些方案外,还有其他一些前端密钥存储安全的方案:

使用浏览器提供的本地存储:现代浏览器提供了本地存储机制,例如 Web Storage(localStorage 和

sessionStorage)或

IndexedDB。可以将密钥存储在这些本地存储中,并使用浏览器提供的安全性机制(例如同源策略)来限制对存储数据的访问。

使用 Cookie:可以将密钥存储在加密的 Cookie 中,并使用浏览器的安全选项(如设置 Secure 标记和 HttpOnly

标记)来增加安全性。请注意,Cookie 受到某些攻击(如跨站脚本攻击)的风险,因此需要使用安全的编码和验证机制。

使用加密的前端存储方案:可以使用专门设计的前端存储库或框架,如 Keytar、Vault.js

等,这些库提供了安全的存储和管理密钥的功能。它们通常使用加密算法和安全性措施来保护密钥的存储和访问。

使用安全硬件模块(HSM):在某些高安全性要求的场景下,可以考虑使用安全硬件模块来存储密钥。安全硬件模块是一种专门设计的硬件设备,具有强大的加密和密钥管理功能,并提供了物理级别的安全保护。

下面在介绍两种加密存储得捷径方案

采用后端动态获取密钥的方案来增加前端密钥存储的安全性

后端密钥生成与存储:在后端应用中,生成和存储密钥。可以使用安全的密钥生成算法来生成密钥,并将其存储在后端的安全存储中,如数据库或密钥管理服务。

认证和授权:实施适当的认证和授权机制,确保只有经过授权的用户或应用程序可以访问后端的密钥服务。

提供密钥服务接口:后端应用暴露一个接口,用于动态获取密钥。该接口可以是 RESTful API 或其他适当的通信协议。

前端请求密钥:前端应用在需要使用密钥的时候,通过调用后端提供的密钥服务接口来请求密钥。

密钥传输的安全性:确保密钥在传输过程中的安全性。可以使用加密的通信协议(如 HTTPS)来保护密钥的传输,防止中间人攻击或窃听。

前端密钥的临时存储:前端应用在获取到密钥后,可以将密钥临时存储在内存中,供需要使用密钥的操作使用。在操作完成后,尽快将密钥从内存中清除,以减少密钥泄露的风险。

采用后端动态获取密钥的方案可以避免将密钥存储在前端应用中,从而减少了密钥泄露的风险。同时,通过合理的认证和授权机制,确保只有经过授权的用户或应用程序可以获取密钥,增加了系统的安全性。

需要注意的是,该方案需要后端应用提供密钥服务接口,并确保密钥服务的安全性。同时,密钥的传输和存储仍然需要采取适当的安全措施,如使用加密传输、存储密钥的合适存储服务等。

使用非对称加密密钥解决前端密钥存储安全性问题

密钥生成:在后端生成一对非对称密钥,包括公钥和私钥。私钥将用于加密敏感数据,而公钥将用于解密数据。

公钥传输:将公钥传输给前端应用程序。可以通过安全的通信渠道(如HTTPS)将公钥直接传输给前端,或者将公钥存储在后端,并提供一个接口供前端动态获取公钥。

数据加密:在前端应用程序中,使用接收到的公钥对敏感数据进行加密。这样,只有持有私钥的后端应用程序才能解密这些数据。

数据传输:将加密后的数据传输给后端应用程序。可以使用安全的通信渠道(如HTTPS)将加密数据传输给后端。

数据解密:在后端应用程序中,使用持有的私钥对接收到的加密数据进行解密。只有持有相应私钥的后端应用程序才能成功解密数据。

使用非对称加密密钥的方法可以确保密钥的安全性,因为私钥保留在后端,不会在前端暴露。即使攻击者获取到公钥,也无法解密敏感数据,因为只有私钥才能进行解密。

需要注意的是,使用非对称加密密钥可能会导致加密和解密操作的性能开销,因为非对称加密算法相对于对称加密算法来说较慢。因此,在选择加密方案时需要综合考虑性能和安全性的权衡。文章来源:https://www.toymoban.com/news/detail-793096.html

此外,还要注意密钥的生成、存储和传输过程中的安全性,以防止私钥泄露或中间人攻击。合理的密钥管理和安全传输措施是确保整个系统的安全性的重要组成部分。文章来源地址https://www.toymoban.com/news/detail-793096.html

到了这里,关于前端知识笔记(五)———前端密钥怎么存储,才最安全?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!