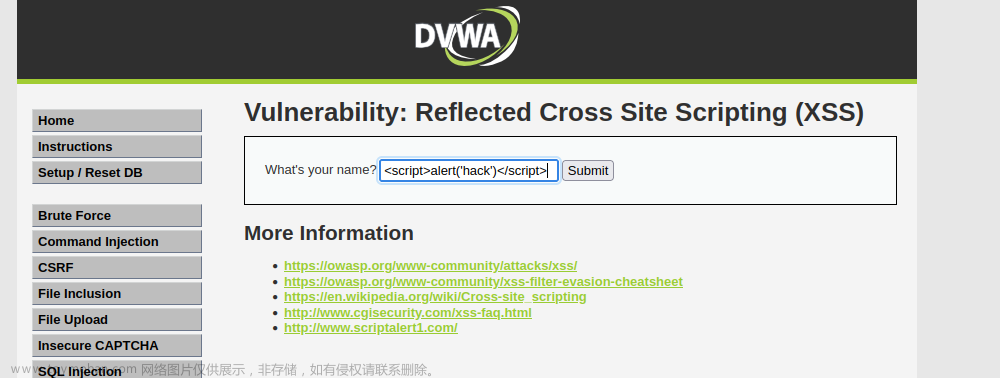

0x00、环境搭建

dvwa靶场

操作指南和最佳实践:使用 DVWA 了解如何防止网站漏洞_dvwa源代码-CSDN博客

xss漏洞接收平台

下载:GitHub - firesunCN/BlueLotus_XSSReceiver

将解压后的BlueLotus_XSSReceiver原代码放置 phpstudy 安装目录的WWW文件夹下

访问平台:http://127.0.0.1/BlueLotus_XSSReceiver/

改一下密码,如:admin文章来源:https://www.toymoban.com/news/detail-793501.html

文章来源地址https://www.toymoban.com/news/detail-793501.html

文章来源地址https://www.toymoban.com/news/detail-793501.html

到了这里,关于XSS的利用(包含:蓝莲花、beef-xss)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!