一、验证性实验

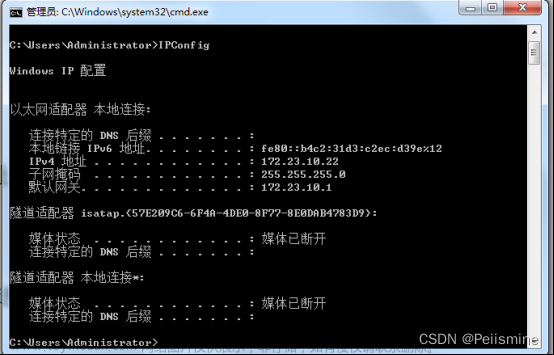

1. ipconfig

自己计算机网络配置

ipconfig /all

物理地址. . . . . . . . . . . . . : 00-E0-4C-68-04-91

IPv4 地址 . . . . . . . . . . . . : 10.60.55.199(首选)

子网掩码 . . . . . . . . . . . . : 255.254.0.0

默认网关. . . . . . . . . . . . . : 10.60.255.254

别人计算机网络配置

ipconfig /all

物理地址. . . . . . . . . . . . . : 2C-F0-5D-88-92-B6

IPv4 地址 . . . . . . . . . . . . : 10.60.68.230(首选)

子网掩码 . . . . . . . . . . . . : 255.254.0.0

默认网关. . . . . . . . . . . . . : 10.60.255.254

相同之处

子网掩码都是 255.253.0.0

不同之处

物理地址和IPv4 地址都有不同

问题:你的计算机和旁边计算机是否处于同一子网,为什么?

回答

处于同一子网,因为子网掩码和IP地址相与得到的网络号相同

2. ping

ping www.cqjtu.edu.cn

ping www.cqjtu.edu.cn

正在 Ping www.cqjtu.edu.cn [218.70.34.236] 具有 32 字节的数据:

来自 218.70.34.236 的回复: 字节=32 时间=4ms TTL=58

来自 218.70.34.236 的回复: 字节=32 时间=4ms TTL=58

来自 218.70.34.236 的回复: 字节=32 时间=4ms TTL=58

来自 218.70.34.236 的回复: 字节=32 时间=4ms TTL=58

218.70.34.236 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 4ms,最长 = 4ms,平均 = 4ms

问题:字节=32 时间=4ms TTL=58中字节,时间和TTL分别是什么意思?

回答:字节大小指包的大小;时间指发出包到收到回复的时间即延迟;TTL指该包的生命周期

3. tracert

tracert www.baidu.com

通过最多 30 个跃点跟踪

到 www.a.shifen.com [14.215.177.38] 的路由:

1 3 ms 3 ms 3 ms 10.60.255.254

2 3 ms 2 ms 2 ms 172.19.2.2

3 27 ms 4 ms 3 ms 183.64.62.161

4 4 ms 4 ms 5 ms 222.176.39.221

5 * * 4 ms 222.176.9.69

6 * * * 请求超时。

7 * * * 请求超时。

8 * * * 请求超时。

9 32 ms 42 ms 32 ms 113.96.11.78

10 35 ms 35 ms 35 ms 14.29.121.206

11 * * * 请求超时。

12 35 ms 35 ms 34 ms 14.215.177.38

跟踪完成。

问题一、tracert 能告诉我们路径上的节点以及大致的延迟等信息,那么它背后的原理是什么?

回答:tracert发出TTL值为1的包,每到路径上一个路由器TTL值会减1当TTL值为0时该路由器会将包舍弃并向原地址返回一个ICMP超时通知,当tracert收到该数据包是获得这个路径上第一个路由器的地址,然后发出TTL值为2的包同理获得路径上第二个路由器的地址,一直重复直到到达目的地址或者不可达时停止,到达不返回超时报文

问题二、在以上两个实作中,路径中的第一跳都是相同的,甚至你应该发现似乎前几个节点都是相同的,你的解释是什么?

回答:局域网的出口地址是相同的

问题三、在追踪过程中,你可能会看到路径中某些节点显示为 * 号,这是发生了什么?

回答:请求超时了,收到回复的时间超出了限制

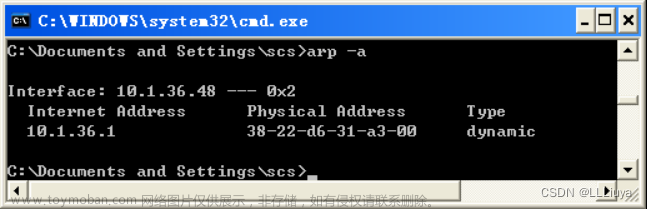

4.ARP

arp -d *, arp -a

接口: 192.168.163.1 --- 0xc

Internet 地址 物理地址 类型

224.0.0.22 01-00-5e-00-00-16 静态

接口: 192.168.1.238 --- 0xf

Internet 地址 物理地址 类型

192.168.1.1 08-6b-d1-8e-86-90 动态

192.168.1.26 24-1d-48-9d-b6-e8 动态

224.0.0.2 01-00-5e-00-00-02 静态

224.0.0.22 01-00-5e-00-00-16 静态

接口: 192.168.44.1 --- 0x16

Internet 地址 物理地址 类型

224.0.0.22 01-00-5e-00-00-16 静态

ping 192.168.1.117

正在 Ping 192.168.1.117 具有 32 字节的数据:

来自 192.168.1.117 的回复: 字节=32 时间=7ms TTL=64

来自 192.168.1.117 的回复: 字节=32 时间=89ms TTL=64

来自 192.168.1.117 的回复: 字节=32 时间=102ms TTL=64

来自 192.168.1.117 的回复: 字节=32 时间=117ms TTL=64

192.168.1.117 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 7ms,最长 = 117ms,平均 = 78ms

arp -a

接口: 192.168.163.1 --- 0xc

Internet 地址 物理地址 类型

192.168.163.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.22 01-00-5e-00-00-16 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

接口: 192.168.1.238 --- 0xf

Internet 地址 物理地址 类型

192.168.1.1 08-6b-d1-8e-86-90 动态

192.168.1.26 24-1d-48-9d-b6-e8 动态

192.168.1.117 34-1c-f0-ee-dc-f8 动态

192.168.1.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.2 01-00-5e-00-00-02 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.251 01-00-5e-00-00-fb 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

接口: 192.168.44.1 --- 0x16

Internet 地址 物理地址 类型

192.168.44.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.22 01-00-5e-00-00-16 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

改变:缓存中增加了 192.168.1.117, 192.168.1.255, 224.0.0.251, 224.0.0.252, 239.255.255.250,192.168.44.255, 239.255.255.250

解释:在ping 192,.168.1.117过程中 arp 将源地址到目的地址的路径中的地址都加入到了缓存中

arp /?

显示和修改地址解析协议(ARP)使用的“IP 到物理”地址转换表。

ARP -s inet_addr eth_addr [if_addr]

ARP -d inet_addr [if_addr]

ARP -a [inet_addr] [-N if_addr] [-v]

-a 通过询问当前协议数据,显示当前 ARP 项。

如果指定 inet_addr,则只显示指定计算机

的 IP 地址和物理地址。如果不止一个网络

接口使用 ARP,则显示每个 ARP 表的项。

-g 与 -a 相同。

-v 在详细模式下显示当前 ARP 项。所有无效项

和环回接口上的项都将显示。

inet_addr 指定 Internet 地址。

-N if_addr 显示 if_addr 指定的网络接口的 ARP 项。

-d 删除 inet_addr 指定的主机。inet_addr 可

以是通配符 *,以删除所有主机。

-s 添加主机并且将 Internet 地址 inet_addr

与物理地址 eth_addr 相关联。物理地址是用

连字符分隔的 6 个十六进制字节。该项是永久的。

eth_addr 指定物理地址。

if_addr 如果存在,此项指定地址转换表应修改的接口

的 Internet 地址。如果不存在,则使用第一

个适用的接口。

示例:

> arp -s 157.55.85.212 00-aa-00-62-c6-09.... 添加静态项。

> arp -a .... 显示 ARP 表。

arp -s 192.168.1.1 08-6b-d1-8e-86-90

接口: 192.168.163.1 --- 0xc

Internet 地址 物理地址 类型

192.168.163.254 00-50-56-f2-bc-5f 动态

192.168.163.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.2 01-00-5e-00-00-02 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.251 01-00-5e-00-00-fb 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

接口: 192.168.1.238 --- 0xf

Internet 地址 物理地址 类型

192.168.1.1 08-6b-d1-8e-86-90 动态

192.168.1.26 24-1d-48-9d-b6-e8 动态

192.168.1.117 34-1c-f0-ee-dc-f8 动态

192.168.1.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.2 01-00-5e-00-00-02 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.251 01-00-5e-00-00-fb 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

接口: 192.168.44.1 --- 0x16

Internet 地址 物理地址 类型

192.168.1.1 08-6b-d1-8e-86-90 静态

192.168.44.254 00-50-56-ed-46-cc 动态

192.168.44.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.2 01-00-5e-00-00-02 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.251 01-00-5e-00-00-fb 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

你可能会在实作三的操作中得到 "ARP 项添加失败: 请求的操作需要提升" 这样的信息,表示命令没能执行成功,你该如何解决?

用管理员权限运行控制台

在实作三中,为何缓存中常常有网关的信息?

因为缓存本身记录着你有访问过的pc 网卡MAC物理地址。

我们将网关或其它计算机的 arp 信息设置为静态有什么优缺点?

静态分配IP地址是指给每一台计算机都分配一个固定的IP地址,优点是便于管理,特别是在根据IP地址限制网络流量的局域网中,以固定的IP地址或IP地址分组产生的流量为依据管理,可以免除在按用户方式计费时用户每次上网都必须进行的身份认证的繁琐过程,同时也避免了用户经常忘记密码的尴尬。静态分配IP地址的弱点是合法用户分配的地址可能被非法盗用,不仅对网络的正常使用造成影响,同时由于被盗用的地址往往具有较高的权限,因而也容易给合法用户造成损失和潜在的安全隐患。

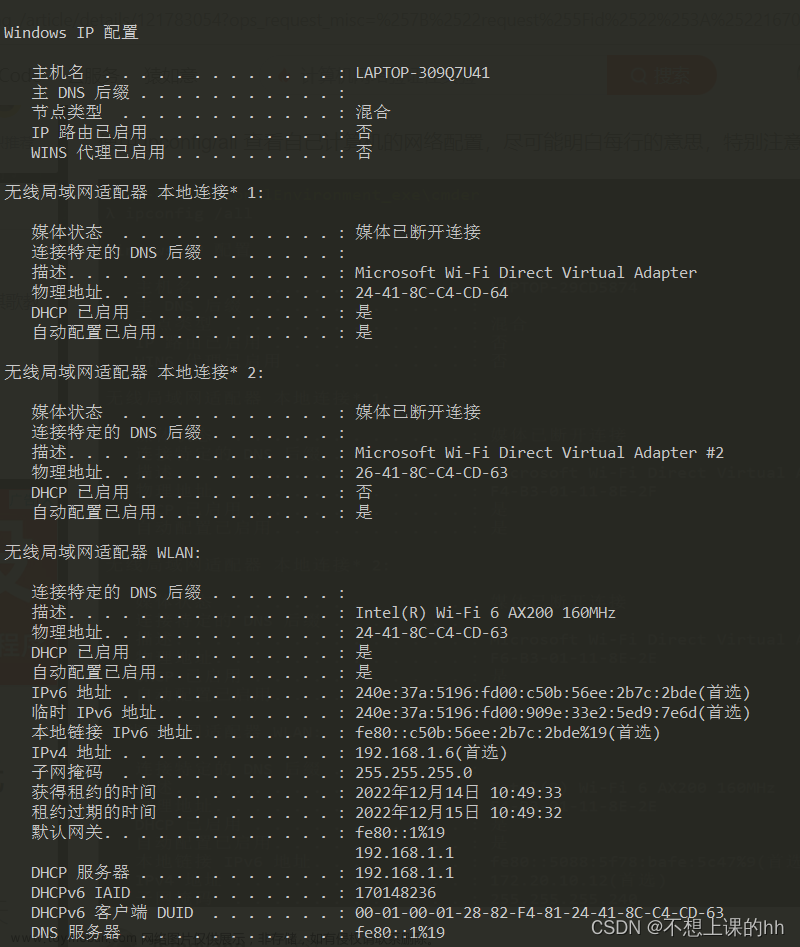

5.DHCP

ipconfig/release

Windows IP 配置

不能在 本地连接* 8 上执行任何操作,它已断开媒体连接。

不能在 本地连接* 10 上执行任何操作,它已断开媒体连接。

不能在 蓝牙网络连接 上执行任何操作,它已断开媒体连接。

无线局域网适配器 本地连接* 8:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

无线局域网适配器 本地连接* 10:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

以太网适配器 VMware Network Adapter VMnet1:

连接特定的 DNS 后缀 . . . . . . . :

默认网关. . . . . . . . . . . . . :

以太网适配器 VMware Network Adapter VMnet8:

连接特定的 DNS 后缀 . . . . . . . :

默认网关. . . . . . . . . . . . . :

以太网适配器 以太网 3:

连接特定的 DNS 后缀 . . . . . . . :

默认网关. . . . . . . . . . . . . :

无线局域网适配器 WLAN:

连接特定的 DNS 后缀 . . . . . . . :

默认网关. . . . . . . . . . . . . :

以太网适配器 以太网 2:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

以太网适配器 蓝牙网络连接:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

ipconfig/renew

Windows IP 配置

不能在 本地连接* 8 上执行任何操作,它已断开媒体连接。

不能在 本地连接* 10 上执行任何操作,它已断开媒体连接。

不能在 以太网 2 上执行任何操作,它已断开媒体连接。

不能在 蓝牙网络连接 上执行任何操作,它已断开媒体连接。

无线局域网适配器 本地连接* 8:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

无线局域网适配器 本地连接* 10:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

以太网适配器 VMware Network Adapter VMnet1:

连接特定的 DNS 后缀 . . . . . . . :

IPv4 地址 . . . . . . . . . . . . : 192.168.163.1

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . :

以太网适配器 VMware Network Adapter VMnet8:

连接特定的 DNS 后缀 . . . . . . . :

IPv4 地址 . . . . . . . . . . . . : 192.168.44.1

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . :

以太网适配器 以太网 3:

连接特定的 DNS 后缀 . . . . . . . :

IPv4 地址 . . . . . . . . . . . . : 192.168.1.63

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 192.168.1.1

无线局域网适配器 WLAN:

连接特定的 DNS 后缀 . . . . . . . :

IPv4 地址 . . . . . . . . . . . . : 192.168.1.238

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 192.168.1.1

以太网适配器 以太网 2:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

以太网适配器 蓝牙网络连接:

媒体状态 . . . . . . . . . . . . : 媒体已断开连接

连接特定的 DNS 后缀 . . . . . . . :

如果你没能成功的释放,请思考有哪些可能的原因并着手进行解决?

权限问题,通过管理员权限启动控制台解决

在Windows系统下,如果由于某种原因计算机不能获取 DHCP 服务器的配置数据,那么Windows将会根据某种算法自动配置为 169.254.x.x 这样的 IP 地址。显然,这样的 IP 以及相关的配置信息是不能让我们真正接入 Internet 的,为什么?既然不能接入 Internet,那么Winodws系统采用这样的方案有什么意义?

因为自动配置的IP地址和信息只是短暂性的解决计算机不能获取 DHCP 服务器的配置数据的问题,要真正的接入Internet还是得本身计算机的正确IP地址。意义是假如某天因 DHCP 服务器问题从而不能获得网络配置,那么我们可以查看隔壁教室计算机的配置信息来手动进行网络配置,从而使该计算机能够接入 Internet。

6.netstat

查看文件C:\WINDOWS\system32\drivers\etc\services

# Copyright (c) 1993-2004 Microsoft Corp.

#

# This file contains port numbers for well-known services defined by IANA

#

# Format:

#

# <service name> <port number>/<protocol> [aliases...] [#<comment>]

#

echo 7/tcp

echo 7/udp

discard 9/tcp sink null

discard 9/udp sink null

systat 11/tcp users #Active users

systat 11/udp users #Active users

daytime 13/tcp

daytime 13/udp

qotd 17/tcp quote #Quote of the day

qotd 17/udp quote #Quote of the day

chargen 19/tcp ttytst source #Character generator

chargen 19/udp ttytst source #Character generator

ftp-data 20/tcp #FTP, data

ftp 21/tcp #FTP. control

ssh 22/tcp #SSH Remote Login Protocol

telnet 23/tcp

smtp 25/tcp mail #Simple Mail Transfer Protocol

time 37/tcp timserver

time 37/udp timserver

rlp 39/udp resource #Resource Location Protocol

nameserver 42/tcp name #Host Name Server

nameserver 42/udp name #Host Name Server

nicname 43/tcp whois

domain 53/tcp #Domain Name Server

domain 53/udp #Domain Name Server

bootps 67/udp dhcps #Bootstrap Protocol Server

bootpc 68/udp dhcpc #Bootstrap Protocol Client

tftp 69/udp #Trivial File Transfer

gopher 70/tcp

finger 79/tcp

http 80/tcp www www-http #World Wide Web

hosts2-ns 81/tcp #HOSTS2 Name Server

hosts2-ns 81/udp #HOSTS2 Name Server

kerberos 88/tcp krb5 kerberos-sec #Kerberos

kerberos 88/udp krb5 kerberos-sec #Kerberos

hostname 101/tcp hostnames #NIC Host Name Server

iso-tsap 102/tcp #ISO-TSAP Class 0

rtelnet 107/tcp #Remote Telnet Service

pop2 109/tcp postoffice #Post Office Protocol - Version 2

pop3 110/tcp #Post Office Protocol - Version 3

sunrpc 111/tcp rpcbind portmap #SUN Remote Procedure Call

sunrpc 111/udp rpcbind portmap #SUN Remote Procedure Call

auth 113/tcp ident tap #Identification Protocol

uucp-path 117/tcp

sqlserv 118/tcp #SQL Services

nntp 119/tcp usenet #Network News Transfer Protocol

ntp 123/udp #Network Time Protocol

epmap 135/tcp loc-srv #DCE endpoint resolution

epmap 135/udp loc-srv #DCE endpoint resolution

netbios-ns 137/tcp nbname #NETBIOS Name Service

netbios-ns 137/udp nbname #NETBIOS Name Service

netbios-dgm 138/udp nbdatagram #NETBIOS Datagram Service

netbios-ssn 139/tcp nbsession #NETBIOS Session Service

imap 143/tcp imap4 #Internet Message Access Protocol

sql-net 150/tcp

sqlsrv 156/tcp

pcmail-srv 158/tcp #PCMail Server

snmp 161/udp #SNMP

snmptrap 162/udp snmp-trap #SNMP trap

print-srv 170/tcp #Network PostScript

bgp 179/tcp #Border Gateway Protocol

irc 194/tcp #Internet Relay Chat Protocol

ipx 213/udp #IPX over IP

rtsps 322/tcp

rtsps 322/udp

mftp 349/tcp

mftp 349/udp

ldap 389/tcp #Lightweight Directory Access Protocol

https 443/tcp MCom #HTTP over TLS/SSL

https 443/udp MCom #HTTP over TLS/SSL

microsoft-ds 445/tcp

microsoft-ds 445/udp

kpasswd 464/tcp # Kerberos (v5)

kpasswd 464/udp # Kerberos (v5)

isakmp 500/udp ike #Internet Key Exchange

crs 507/tcp #Content Replication System

crs 507/udp #Content Replication System

exec 512/tcp #Remote Process Execution

biff 512/udp comsat

login 513/tcp #Remote Login

who 513/udp whod

cmd 514/tcp shell

syslog 514/udp

printer 515/tcp spooler

talk 517/udp

ntalk 518/udp

efs 520/tcp #Extended File Name Server

router 520/udp route routed

ulp 522/tcp

ulp 522/udp

timed 525/udp timeserver

tempo 526/tcp newdate

irc-serv 529/tcp

irc-serv 529/udp

courier 530/tcp rpc

conference 531/tcp chat

netnews 532/tcp readnews

netwall 533/udp #For emergency broadcasts

uucp 540/tcp uucpd

klogin 543/tcp #Kerberos login

kshell 544/tcp krcmd #Kerberos remote shell

dhcpv6-client 546/tcp #DHCPv6 Client

dhcpv6-client 546/udp #DHCPv6 Client

dhcpv6-server 547/tcp #DHCPv6 Server

dhcpv6-server 547/udp #DHCPv6 Server

afpovertcp 548/tcp #AFP over TCP

afpovertcp 548/udp #AFP over TCP

new-rwho 550/udp new-who

rtsp 554/tcp #Real Time Stream Control Protocol

rtsp 554/udp #Real Time Stream Control Protocol

remotefs 556/tcp rfs rfs_server

rmonitor 560/udp rmonitord

monitor 561/udp

nntps 563/tcp snntp #NNTP over TLS/SSL

nntps 563/udp snntp #NNTP over TLS/SSL

whoami 565/tcp

whoami 565/udp

ms-shuttle 568/tcp #Microsoft shuttle

ms-shuttle 568/udp #Microsoft shuttle

ms-rome 569/tcp #Microsoft rome

ms-rome 569/udp #Microsoft rome

http-rpc-epmap 593/tcp #HTTP RPC Ep Map

http-rpc-epmap 593/udp #HTTP RPC Ep Map

hmmp-ind 612/tcp #HMMP Indication

hmmp-ind 612/udp #HMMP Indication

hmmp-op 613/tcp #HMMP Operation

hmmp-op 613/udp #HMMP Operation

ldaps 636/tcp sldap #LDAP over TLS/SSL

doom 666/tcp #Doom Id Software

doom 666/udp #Doom Id Software

msexch-routing 691/tcp #MS Exchange Routing

msexch-routing 691/udp #MS Exchange Routing

kerberos-adm 749/tcp #Kerberos administration

kerberos-adm 749/udp #Kerberos administration

kerberos-iv 750/udp #Kerberos version IV

mdbs_daemon 800/tcp

mdbs_daemon 800/udp

ftps-data 989/tcp #FTP data, over TLS/SSL

ftps 990/tcp #FTP control, over TLS/SSL

telnets 992/tcp #Telnet protocol over TLS/SSL

imaps 993/tcp #IMAP4 protocol over TLS/SSL

ircs 994/tcp #IRC protocol over TLS/SSL

pop3s 995/tcp spop3 #pop3 protocol over TLS/SSL (was spop3)

pop3s 995/udp spop3 #pop3 protocol over TLS/SSL (was spop3)

kpop 1109/tcp #Kerberos POP

nfsd-status 1110/tcp #Cluster status info

nfsd-keepalive 1110/udp #Client status info

nfa 1155/tcp #Network File Access

nfa 1155/udp #Network File Access

activesync 1034/tcp #ActiveSync Notifications

phone 1167/udp #Conference calling

opsmgr 1270/tcp #Microsoft Operations Manager

opsmgr 1270/udp #Microsoft Operations Manager

ms-sql-s 1433/tcp #Microsoft-SQL-Server

ms-sql-s 1433/udp #Microsoft-SQL-Server

ms-sql-m 1434/tcp #Microsoft-SQL-Monitor

ms-sql-m 1434/udp #Microsoft-SQL-Monitor

ms-sna-server 1477/tcp

ms-sna-server 1477/udp

ms-sna-base 1478/tcp

ms-sna-base 1478/udp

wins 1512/tcp #Microsoft Windows Internet Name Service

wins 1512/udp #Microsoft Windows Internet Name Service

ingreslock 1524/tcp ingres

stt 1607/tcp

stt 1607/udp

l2tp 1701/udp #Layer Two Tunneling Protocol

pptconference 1711/tcp

pptconference 1711/udp

pptp 1723/tcp #Point-to-point tunnelling protocol

msiccp 1731/tcp

msiccp 1731/udp

remote-winsock 1745/tcp

remote-winsock 1745/udp

ms-streaming 1755/tcp

ms-streaming 1755/udp

msmq 1801/tcp #Microsoft Message Queue

msmq 1801/udp #Microsoft Message Queue

radius 1812/udp #RADIUS authentication protocol

radacct 1813/udp #RADIUS accounting protocol

msnp 1863/tcp

msnp 1863/udp

ssdp 1900/tcp

ssdp 1900/udp

close-combat 1944/tcp

close-combat 1944/udp

nfsd 2049/udp nfs #NFS server

knetd 2053/tcp #Kerberos de-multiplexor

mzap 2106/tcp #Multicast-Scope Zone Announcement Protocol

mzap 2106/udp #Multicast-Scope Zone Announcement Protocol

qwave 2177/tcp #QWAVE

qwave 2177/udp #QWAVE Experiment Port

directplay 2234/tcp #DirectPlay

directplay 2234/udp #DirectPlay

ms-olap3 2382/tcp #Microsoft OLAP 3

ms-olap3 2382/udp #Microsoft OLAP 3

ms-olap4 2383/tcp #Microsoft OLAP 4

ms-olap4 2383/udp #Microsoft OLAP 4

ms-olap1 2393/tcp #Microsoft OLAP 1

ms-olap1 2393/udp #Microsoft OLAP 1

ms-olap2 2394/tcp #Microsoft OLAP 2

ms-olap2 2394/udp #Microsoft OLAP 2

ms-theater 2460/tcp

ms-theater 2460/udp

wlbs 2504/tcp #Microsoft Windows Load Balancing Server

wlbs 2504/udp #Microsoft Windows Load Balancing Server

ms-v-worlds 2525/tcp #Microsoft V-Worlds

ms-v-worlds 2525/udp #Microsoft V-Worlds

sms-rcinfo 2701/tcp #SMS RCINFO

sms-rcinfo 2701/udp #SMS RCINFO

sms-xfer 2702/tcp #SMS XFER

sms-xfer 2702/udp #SMS XFER

sms-chat 2703/tcp #SMS CHAT

sms-chat 2703/udp #SMS CHAT

sms-remctrl 2704/tcp #SMS REMCTRL

sms-remctrl 2704/udp #SMS REMCTRL

msolap-ptp2 2725/tcp #MSOLAP PTP2

msolap-ptp2 2725/udp #MSOLAP PTP2

icslap 2869/tcp

icslap 2869/udp

cifs 3020/tcp

cifs 3020/udp

xbox 3074/tcp #Microsoft Xbox game port

xbox 3074/udp #Microsoft Xbox game port

ms-dotnetster 3126/tcp #Microsoft .NET ster port

ms-dotnetster 3126/udp #Microsoft .NET ster port

ms-rule-engine 3132/tcp #Microsoft Business Rule Engine Update Service

ms-rule-engine 3132/udp #Microsoft Business Rule Engine Update Service

msft-gc 3268/tcp #Microsoft Global Catalog

msft-gc 3268/udp #Microsoft Global Catalog

msft-gc-ssl 3269/tcp #Microsoft Global Catalog with LDAP/SSL

msft-gc-ssl 3269/udp #Microsoft Global Catalog with LDAP/SSL

ms-cluster-net 3343/tcp #Microsoft Cluster Net

ms-cluster-net 3343/udp #Microsoft Cluster Net

ms-wbt-server 3389/tcp #MS WBT Server

ms-wbt-server 3389/udp #MS WBT Server

ms-la 3535/tcp #Microsoft Class Server

ms-la 3535/udp #Microsoft Class Server

pnrp-port 3540/tcp #PNRP User Port

pnrp-port 3540/udp #PNRP User Port

teredo 3544/tcp #Teredo Port

teredo 3544/udp #Teredo Port

p2pgroup 3587/tcp #Peer to Peer Grouping

p2pgroup 3587/udp #Peer to Peer Grouping

ws-discovery 3702/udp #WS-Discovery

ws-discovery 3702/tcp #WS-Discovery

dvcprov-port 3776/tcp #Device Provisioning Port

dvcprov-port 3776/udp #Device Provisioning Port

msfw-control 3847/tcp #Microsoft Firewall Control

msdts1 3882/tcp #DTS Service Port

sdp-portmapper 3935/tcp #SDP Port Mapper Protocol

sdp-portmapper 3935/udp #SDP Port Mapper Protocol

net-device 4350/tcp #Net Device

net-device 4350/udp #Net Device

ipsec-msft 4500/tcp #Microsoft IPsec NAT-T

ipsec-msft 4500/udp #Microsoft IPsec NAT-T

llmnr 5355/tcp #LLMNR

llmnr 5355/udp #LLMNR

wsd 5357/tcp #Web Services on devices

wsd 5358/tcp #Web Services on devices

rrac 5678/tcp #Remote Replication Agent Connection

rrac 5678/udp #Remote Replication Agent Connection

dccm 5679/tcp #Direct Cable Connect Manager

dccm 5679/udp #Direct Cable Connect Manager

ms-licensing 5720/tcp #Microsoft Licensing

ms-licensing 5720/udp #Microsoft Licensing

directplay8 6073/tcp #DirectPlay8

directplay8 6073/udp #DirectPlay8

ms-do 7680/tcp #Microsoft Delivery Optimization

ms-do 7680/udp #Microsoft Delivery Optimization

man 9535/tcp #Remote Man Server

rasadv 9753/tcp

rasadv 9753/udp

imip-channels 11320/tcp #IMIP Channels Port

imip-channels 11320/udp #IMIP Channels Port

directplaysrvr 47624/tcp #Direct Play Server

directplaysrvr 47624/udp #Direct Play Server

netstat -an

活动连接

协议 本地地址 外部地址 状态

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING

TCP 0.0.0.0:902 0.0.0.0:0 LISTENING

TCP 0.0.0.0:912 0.0.0.0:0 LISTENING

TCP 0.0.0.0:1031 0.0.0.0:0 LISTENING

TCP 0.0.0.0:1037 0.0.0.0:0 LISTENING

TCP 0.0.0.0:1061 0.0.0.0:0 LISTENING

TCP 0.0.0.0:1433 0.0.0.0:0 LISTENING

TCP 0.0.0.0:2343 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3306 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3580 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3582 0.0.0.0:0 LISTENING

TCP 0.0.0.0:5040 0.0.0.0:0 LISTENING

TCP 0.0.0.0:5091 0.0.0.0:0 LISTENING

TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING

TCP 0.0.0.0:7680 0.0.0.0:0 LISTENING

TCP 0.0.0.0:8080 0.0.0.0:0 LISTENING

TCP 0.0.0.0:8828 0.0.0.0:0 LISTENING

TCP 0.0.0.0:49664 0.0.0.0:0 LISTENING

TCP 0.0.0.0:49665 0.0.0.0:0 LISTENING

TCP 0.0.0.0:49666 0.0.0.0:0 LISTENING

TCP 0.0.0.0:49667 0.0.0.0:0 LISTENING

TCP 0.0.0.0:49668 0.0.0.0:0 LISTENING

TCP 0.0.0.0:49676 0.0.0.0:0 LISTENING

TCP 0.0.0.0:59110 0.0.0.0:0 LISTENING

TCP 0.0.0.0:59111 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1001 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1041 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1041 127.0.0.1:1054 ESTABLISHED

TCP 127.0.0.1:1054 127.0.0.1:1041 ESTABLISHED

TCP 127.0.0.1:1434 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1469 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1471 127.0.0.1:1470 TIME_WAIT

TCP 127.0.0.1:1481 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1483 127.0.0.1:1482 TIME_WAIT

TCP 127.0.0.1:1484 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1486 127.0.0.1:1485 TIME_WAIT

TCP 127.0.0.1:1489 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1491 127.0.0.1:1490 TIME_WAIT

TCP 127.0.0.1:1494 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1496 127.0.0.1:1495 TIME_WAIT

TCP 127.0.0.1:1498 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1500 127.0.0.1:1499 TIME_WAIT

TCP 127.0.0.1:1503 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1505 127.0.0.1:1504 TIME_WAIT

TCP 127.0.0.1:1507 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1509 127.0.0.1:1508 TIME_WAIT

TCP 127.0.0.1:1511 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1513 127.0.0.1:1512 TIME_WAIT

TCP 127.0.0.1:1515 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1517 127.0.0.1:1516 TIME_WAIT

TCP 127.0.0.1:1521 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1523 127.0.0.1:1522 TIME_WAIT

TCP 127.0.0.1:1524 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1526 127.0.0.1:1525 TIME_WAIT

TCP 127.0.0.1:1528 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1530 127.0.0.1:1529 TIME_WAIT

TCP 127.0.0.1:1531 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1533 127.0.0.1:1532 TIME_WAIT

TCP 127.0.0.1:1536 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1538 127.0.0.1:1537 TIME_WAIT

TCP 127.0.0.1:1541 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1543 127.0.0.1:1542 TIME_WAIT

TCP 127.0.0.1:1544 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1546 127.0.0.1:1545 TIME_WAIT

TCP 127.0.0.1:1551 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1553 127.0.0.1:1552 TIME_WAIT

TCP 127.0.0.1:1555 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1557 127.0.0.1:1556 TIME_WAIT

TCP 127.0.0.1:1559 127.0.0.1:54541 TIME_WAIT

TCP 127.0.0.1:1561 127.0.0.1:1560 TIME_WAIT

TCP 127.0.0.1:1563 127.0.0.1:54541 ESTABLISHED

TCP 127.0.0.1:1564 127.0.0.1:1565 ESTABLISHED

TCP 127.0.0.1:1565 127.0.0.1:1564 ESTABLISHED

TCP 127.0.0.1:5939 0.0.0.0:0 LISTENING

TCP 127.0.0.1:10000 0.0.0.0:0 LISTENING

TCP 127.0.0.1:50579 0.0.0.0:0 LISTENING

TCP 127.0.0.1:54530 0.0.0.0:0 LISTENING

TCP 127.0.0.1:54541 0.0.0.0:0 LISTENING

TCP 127.0.0.1:54541 127.0.0.1:1563 ESTABLISHED

TCP 192.168.1.63:139 0.0.0.0:0 LISTENING

TCP 192.168.1.63:445 192.168.1.63:1472 ESTABLISHED

TCP 192.168.1.63:1211 64.233.188.188:5228 ESTABLISHED

TCP 192.168.1.63:1379 180.163.151.165:443 ESTABLISHED

TCP 192.168.1.63:1380 180.163.150.166:443 ESTABLISHED

TCP 192.168.1.63:1384 180.163.151.165:443 ESTABLISHED

TCP 192.168.1.63:1385 180.163.150.36:443 ESTABLISHED

TCP 192.168.1.63:1386 180.163.151.166:443 ESTABLISHED

TCP 192.168.1.63:1394 180.163.151.38:443 ESTABLISHED

TCP 192.168.1.63:1401 104.17.25.14:443 ESTABLISHED

TCP 192.168.1.63:1414 180.163.151.166:443 ESTABLISHED

TCP 192.168.1.63:1472 192.168.1.63:445 ESTABLISHED

TCP 192.168.1.63:1475 13.107.136.254:443 ESTABLISHED

TCP 192.168.1.63:1476 13.107.3.254:443 ESTABLISHED

TCP 192.168.1.63:1477 204.79.197.222:443 ESTABLISHED

TCP 192.168.1.63:1480 202.89.233.100:443 ESTABLISHED

TCP 192.168.1.63:1493 49.7.176.52:80 TIME_WAIT

TCP 192.168.1.238:139 0.0.0.0:0 LISTENING

TCP 192.168.1.238:1204 20.198.162.76:443 ESTABLISHED

TCP 192.168.1.238:1227 203.208.40.34:80 ESTABLISHED

TCP 192.168.1.238:1348 118.180.56.232:443 TIME_WAIT

TCP 192.168.1.238:1349 180.163.151.166:443 ESTABLISHED

TCP 192.168.1.238:1350 118.180.56.232:443 TIME_WAIT

TCP 192.168.1.238:1351 180.163.151.33:443 ESTABLISHED

TCP 192.168.1.238:1353 39.106.32.246:443 TIME_WAIT

TCP 192.168.1.238:1367 180.163.151.166:443 ESTABLISHED

TCP 192.168.1.238:1368 180.163.150.166:443 ESTABLISHED

TCP 192.168.1.238:1369 180.163.150.166:443 ESTABLISHED

TCP 192.168.1.238:1370 43.250.33.235:443 TIME_WAIT

TCP 192.168.1.238:1425 180.163.150.166:443 ESTABLISHED

TCP 192.168.1.238:1426 140.143.52.226:443 ESTABLISHED

TCP 192.168.1.238:1427 140.143.52.226:443 ESTABLISHED

TCP 192.168.1.238:1431 52.109.13.62:443 TIME_WAIT

TCP 192.168.1.238:49417 20.198.162.76:443 ESTABLISHED

TCP 192.168.44.1:139 0.0.0.0:0 LISTENING

TCP 192.168.163.1:139 0.0.0.0:0 LISTENING

TCP [::]:135 [::]:0 LISTENING

TCP [::]:445 [::]:0 LISTENING

TCP [::]:1061 [::]:0 LISTENING

TCP [::]:1433 [::]:0 LISTENING

TCP [::]:3306 [::]:0 LISTENING

TCP [::]:5357 [::]:0 LISTENING

TCP [::]:7680 [::]:0 LISTENING

TCP [::]:8828 [::]:0 LISTENING

TCP [::]:49664 [::]:0 LISTENING

TCP [::]:49665 [::]:0 LISTENING

TCP [::]:49666 [::]:0 LISTENING

TCP [::]:49667 [::]:0 LISTENING

TCP [::]:49668 [::]:0 LISTENING

TCP [::]:49676 [::]:0 LISTENING

TCP [::1]:1024 [::]:0 LISTENING

TCP [::1]:1025 [::1]:1026 ESTABLISHED

TCP [::1]:1026 [::1]:1025 ESTABLISHED

TCP [::1]:1027 [::1]:1028 ESTABLISHED

TCP [::1]:1028 [::1]:1027 ESTABLISHED

TCP [::1]:1032 [::1]:1033 ESTABLISHED

TCP [::1]:1033 [::1]:1032 ESTABLISHED

TCP [::1]:1034 [::1]:1035 ESTABLISHED

TCP [::1]:1035 [::1]:1034 ESTABLISHED

TCP [::1]:1434 [::]:0 LISTENING

UDP 0.0.0.0:500 *:*

UDP 0.0.0.0:1434 *:*

UDP 0.0.0.0:2343 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:3702 *:*

UDP 0.0.0.0:4500 *:*

UDP 0.0.0.0:5000 *:*

UDP 0.0.0.0:5001 *:*

UDP 0.0.0.0:5002 *:*

UDP 0.0.0.0:5050 *:*

UDP 0.0.0.0:5353 *:*

UDP 0.0.0.0:5353 *:*

UDP 0.0.0.0:5353 *:*

UDP 0.0.0.0:5353 *:*

UDP 0.0.0.0:5353 *:*

UDP 0.0.0.0:5355 *:*

UDP 0.0.0.0:6000 *:*

UDP 0.0.0.0:6001 *:*

UDP 0.0.0.0:6002 *:*

UDP 0.0.0.0:49909 *:*

UDP 0.0.0.0:50034 *:*

UDP 0.0.0.0:50912 *:*

UDP 0.0.0.0:51165 *:*

UDP 0.0.0.0:52188 *:*

UDP 0.0.0.0:58198 *:*

UDP 127.0.0.1:1900 *:*

UDP 127.0.0.1:40000 *:*

UDP 127.0.0.1:50911 *:*

UDP 127.0.0.1:52187 *:*

UDP 169.254.5.119:5353 *:*

UDP 169.254.253.66:5353 *:*

UDP 192.168.1.63:137 *:*

UDP 192.168.1.63:138 *:*

UDP 192.168.1.63:1900 *:*

UDP 192.168.1.63:5353 *:*

UDP 192.168.1.63:5353 *:*

UDP 192.168.1.63:52185 *:*

UDP 192.168.1.238:137 *:*

UDP 192.168.1.238:138 *:*

UDP 192.168.1.238:1900 *:*

UDP 192.168.1.238:5353 *:*

UDP 192.168.1.238:52186 *:*

UDP 192.168.44.1:137 *:*

UDP 192.168.44.1:138 *:*

UDP 192.168.44.1:1900 *:*

UDP 192.168.44.1:5353 *:*

UDP 192.168.44.1:52184 *:*

UDP 192.168.163.1:137 *:*

UDP 192.168.163.1:138 *:*

UDP 192.168.163.1:1900 *:*

UDP 192.168.163.1:5353 *:*

UDP 192.168.163.1:52183 *:*

UDP [::]:500 *:*

UDP [::]:1434 *:*

UDP [::]:3702 *:*

UDP [::]:3702 *:*

UDP [::]:3702 *:*

UDP [::]:3702 *:*

UDP [::]:4500 *:*

UDP [::]:50035 *:*

UDP [::]:51166 *:*

UDP [::]:52189 *:*

UDP [::]:58199 *:*

UDP [::1]:1900 *:*

UDP [::1]:5353 *:*

UDP [::1]:5353 *:*

UDP [::1]:52182 *:*

7.DNS

查看文件C:\WINDOWS\system32\drivers\etc\hosts

#27.0.0.1 registeridm.com

#27.0.0.1 www.registeridm.com

#27.0.0.1 www.internetdownloadmanager.com

192.168.1.63 windows10.microdone.cn

ipconfig/displaydns

Windows IP 配置

mobile.events.data.microsoft.com

----------------------------------------

记录名称. . . . . . . : mobile.events.data.microsoft.com

记录类型. . . . . . . : 5

生存时间. . . . . . . : 13

数据长度. . . . . . . : 8

部分. . . . . . . . . : 答案

CNAME 记录 . . . . . : mobile.events.data.trafficmanager.net

记录名称. . . . . . . : mobile.events.data.trafficmanager.net

记录类型. . . . . . . : 5

生存时间. . . . . . . : 13

数据长度. . . . . . . : 8

部分. . . . . . . . . : 答案

CNAME 记录 . . . . . : onedscolprdjpe04.japaneast.cloudapp.azure.com

记录名称. . . . . . . : onedscolprdjpe04.japaneast.cloudapp.azure.com

记录类型. . . . . . . : 1

生存时间. . . . . . . : 13

数据长度. . . . . . . : 4

部分. . . . . . . . . : 答案

A (主机)记录 . . . . : 40.79.197.35

记录名称. . . . . . . : ns1-05.azure-dns.com

记录类型. . . . . . . : 28

生存时间. . . . . . . : 13

数据长度. . . . . . . : 16

部分. . . . . . . . . : 其他

AAAA 记录 . . . . . . : 2603:1061:0:700::5

记录名称. . . . . . . : ns3-05.azure-dns.org

记录类型. . . . . . . : 28

生存时间. . . . . . . : 13

数据长度. . . . . . . : 16

部分. . . . . . . . . : 其他

AAAA 记录 . . . . . . : 2a01:111:4000:700::5

记录名称. . . . . . . : ns4-05.azure-dns.info

记录类型. . . . . . . : 28

生存时间. . . . . . . : 13

数据长度. . . . . . . : 16

部分. . . . . . . . . : 其他

AAAA 记录 . . . . . . : 2620:1ec:bda:700::5

记录名称. . . . . . . : ns1-05.azure-dns.com

记录类型. . . . . . . : 1

生存时间. . . . . . . : 13

数据长度. . . . . . . : 4

部分. . . . . . . . . : 其他

A (主机)记录 . . . . : 40.90.4.5

记录名称. . . . . . . : ns3-05.azure-dns.org

记录类型. . . . . . . : 1

生存时间. . . . . . . : 13

数据长度. . . . . . . : 4

部分. . . . . . . . . : 其他

A (主机)记录 . . . . : 13.107.24.5

记录名称. . . . . . . : ns4-05.azure-dns.info

记录类型. . . . . . . : 1

生存时间. . . . . . . : 13

数据长度. . . . . . . : 4

部分. . . . . . . . . : 其他

A (主机)记录 . . . . : 13.107.160.5

windows10.microdone.cn

----------------------------------------

没有 AAAA 类型的记录

windows10.microdone.cn

----------------------------------------

记录名称. . . . . . . : windows10.microdone.cn

记录类型. . . . . . . : 1

生存时间. . . . . . . : 596196

数据长度. . . . . . . : 4

部分. . . . . . . . . : 答案

A (主机)记录 . . . . : 192.168.1.63

63.1.168.192.in-addr.arpa

----------------------------------------

记录名称. . . . . . . : 63.1.168.192.in-addr.arpa.

记录类型. . . . . . . : 12

生存时间. . . . . . . : 596196

数据长度. . . . . . . : 8

部分. . . . . . . . . : 答案

PTR 记录 . . . . . . : windows10.microdone.cn

ipconfig /flushdns

nslookup qige.io

面秘籍中我们提到了使用插件或自己修改 hosts 文件来屏蔽广告,思考一下这种方式为何能过滤广告?如果某些广告拦截失效,那么是什么原因?你应该怎样进行分析从而能够成功屏蔽它?

hosts相当于一个字典,如果查到输入的域名在hosts中,则会先调用其对应的IP,而不通过DNS,因此可以通过手动添加修改(错误的) <ip-网址 >以达到(屏蔽某网站的)目的

8.cache

打开 Chrome 或 Firefox 浏览器,访问 https://qige.io ,接下来敲 F12 键 或 Ctrl + Shift + I 组合键打开开发者工具,选择 Network 面板后刷新页面,你会在开发者工具底部看到加载该页面花费的时间。请进一步查看哪些文件被 cache了,哪些没有。

接下来仍在 Network 面板,选择 Disable cache 选项框,表明当前不使用 cache,页面数据全部来自于 Internet,刷新页面,再次在开发者工具底部查看加载该页面花费的时间。你可比对与有 cache 时的加载速度差异。

二、Wireshark实验

数据链路层

实作一 熟悉Ethernet帧结构

使用Wireshark抓包

发现Ethernet帧是由目的MAC,源MAC和类型组成。

问题:Wireshark展现的帧没有校验字段的原因

因为有时校验由网卡计算,此时wireshark抓到的本机发送的数据包的校验都是错误的,所以默认关闭了wireshark自己的校验。

实作二 了解子网内/外通信时的MAC地址

-

- ping 你旁边的计算机(同一子网),同时用 Wireshark 抓这些包(可使用 icmp 关键字进行过滤以利于分析),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是多少?这个 MAC 地址是谁的?

发送帧的目的MAC及返回帧的源MAC是6e:41:25:98:0f:99,这个MAC地址是我主机的。

2. 然后 ping qige.io (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 icmp 过滤),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是多少?这个 MAC 地址是谁的?

发送帧的目的MAC及返回帧的源MAC都是78:60:5b:54:74:91,这个MAC地址是网关的。

3. 再次 ping www.cqjtu.edu.cn (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 icmp 过滤),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址又是多少?这个 MAC 地址又是谁的?

发送帧的目的MAC及返回帧的源MAC都是78:60:5b:54:74:91,是网关的。

问题:通过以上的实验,你会发现

访问本子网的计算机时,目的 MAC 就是该主机的

访问非本子网的计算机时,目的 MAC 是网关的

请问原因是什么?

ARP代理,访问非子网计算机时是通过路由器转接的,MAC地址是接入路由器端口的地址,再通过路由器发给响应计算机。

实作三 掌握ARP解析过程

-

- 先使用arp -d * 命令清空arp缓存防止干扰

-

- ping 你旁边的计算机(同一子网),同时用 Wireshark 抓这些包(可 arp 过滤),查看 ARP 请求的格式以及请求的内容,注意观察该请求的目的 MAC 地址是什么。再查看一下该请求的回应,注意观察该回应的源 MAC 和目的 MAC 地址是什么。

该请求的目的MAC是6e:41:25:98:0f:99,回应的源MAC是6e:41:25:98:0f:99,目的MAC是94:e7:0b:d9:ed:ab

3. 再次使用 arp -d * 命令清空 arp 缓存然后 ping qige.io (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 arp 过滤)。查看这次 ARP 请求的是什么,注意观察该请求是谁在回应。

问题:通过以上的实验,你应该会发现,ARP 请求都是使用广播方式发送的如果访问的是本子网的 IP,那么 ARP 解析将直接得到该 IP 对应的 MAC;如果访问的非本子网的 IP, 那么 ARP 解析将得到网关的 MAC。请问为什么?

ARP代理,访问非子网IP时是通过路由器访问的,路由器再把发出去,目标IP收到请求后,再通过路由器端口IP返回去,那么ARP解析将会得到网关的MAC。

网络层

实作一 熟悉IP包结构

使用 Wireshark 任意进行抓包(可用 ip 过滤),熟悉 IP 包的结构,如:版本、头部长度、总长度、TTL、协议类型等字段。

在cmd窗口下执行ping www.baidu.com,再进行抓包。

问题:为提高效率,我们应该让 IP 的头部尽可能的精简。但在如此珍贵的 IP 头部你会发现既有头部长度字段,也有总长度字段。请问为什么?

节省时间,长度超过1500B时会在数据链路层分段且在传输时能够识别IP总长度

实作二 IP包的分段与重组

根据规定,一个 IP 包最大可以有 64K 字节。但由于 Ethernet 帧的限制,当 IP 包的数据超过 1500 字节时就会被发送方的数据链路层分段,然后在接收方的网络层重组。

缺省的,ping 命令只会向对方发送 32 个字节的数据。我们可以使用 ping 202.202.240.16 -l 2000 命令指定要发送的数据长度。此时使用 Wireshark 抓包(用 ip.addr == 202.202.240.16 进行过滤),了解 IP 包如何进行分段,如:分段标志、偏移量以及每个包的大小等。

分段标志Flags:0x00及DF为0允许分段,MF为0表示已分割;偏移量:

问题:分段与重组是一个耗费资源的操作,特别是当分段由传送路径上的节点即路由器来完成的时候,所以 IPv6 已经不允许分段了。那么 IPv6 中,如果路由器遇到了一个大数据包该怎么办?

该数据包转走到另一条支持该数据报的链路上

实作三 考察TTL事件

在 IP 包头中有一个 TTL 字段用来限定该包可以在 Internet上传输多少跳(hops),一般该值设置为 64、128等。

在验证性实验部分我们使用了 tracert 命令进行路由追踪。其原理是主动设置 IP 包的 TTL 值,从 1 开始逐渐增加,直至到达最终目的主机。

请使用 tracert www.baidu.com 命令进行追踪,此时使用 Wireshark 抓包(用 icmp 过滤),分析每个发送包的 TTL 是如何进行改变的,从而理解路由追踪原理。

没到一个节点TTL就会自减1然后返回信息主机又将TTL初始值加1重复操作最后到达目的主机。

问题:在 IPv4 中,TTL 虽然定义为生命期即 Time To Live,但现实中我们都以跳数/节点数进行设置。如果你收到一个包,其 TTL 的值为 50,那么可以推断这个包从源点到你之间有多少跳?

50离2^6最接近,所以我们之间有6跳

传输层

实作一 熟悉TCP和UDP段结构

-

- 用 Wireshark 任意抓包(可用 tcp 过滤),熟悉 TCP 段的结构,如:源端口、目的端口、序列号、确认号、各种标志位等字段。

-

- 用 Wireshark 任意抓包(可用 udp 过滤),熟悉 UDP 段的结构,如:源端口、目的端口、长度等。

问题:由上大家可以看到 UDP 的头部比 TCP 简单得多,但两者都有源和目的端口号。请问源和目的端口号用来干什么?

端口的作用是进程的唯一标识号,源端口地址是发起通信的进程的端口,目的端口地址是指接受通信的进程的端口地址。

实作二 分析TCP建立和释放连接

1.打开浏览器访问 qige.io 网站,用 Wireshark 抓包(可用 tcp 过滤后再使用加上 Follow TCP Stream),不要立即停止 Wireshark 捕获,待页面显示完毕后再多等一段时间使得能够捕获释放连接的包。

请在你捕获的包中找到三次握手建立连接的包,并说明为何它们是用于建立连接的,有什么特征。

因为SYN同步序列号,用来发起一个TCP连接

请在你捕获的包中找到四次挥手释放连接的包,并说明为何它们是用于释放连接的,有什么特征。

问题一:去掉 Follow TCP Stream,即不跟踪一个 TCP 流,你可能会看到访问 qige.io 时我们建立的连接有多个。请思考为什么会有多个连接?作用是什么?

加快连接速率文章来源:https://www.toymoban.com/news/detail-793819.html

问题二:我们上面提到了释放连接需要四次挥手,有时你可能会抓到只有三次挥手。原因是什么?

因为第二次和第三次合并在一起了。文章来源地址https://www.toymoban.com/news/detail-793819.html

应用层

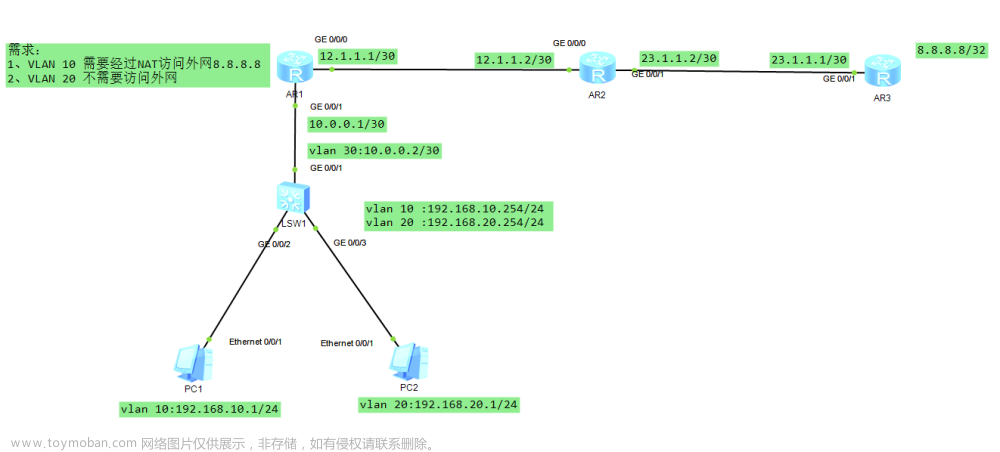

三、Cisco Packet Tracer 实验

到了这里,关于计算机网络实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!