本次目标地址如下,使用base64解密获得

aHR0cHM6Ly93d3cud2FpbWFveGlhLm5ldC9sb2dpbg==文章来源:https://www.toymoban.com/news/detail-795820.html

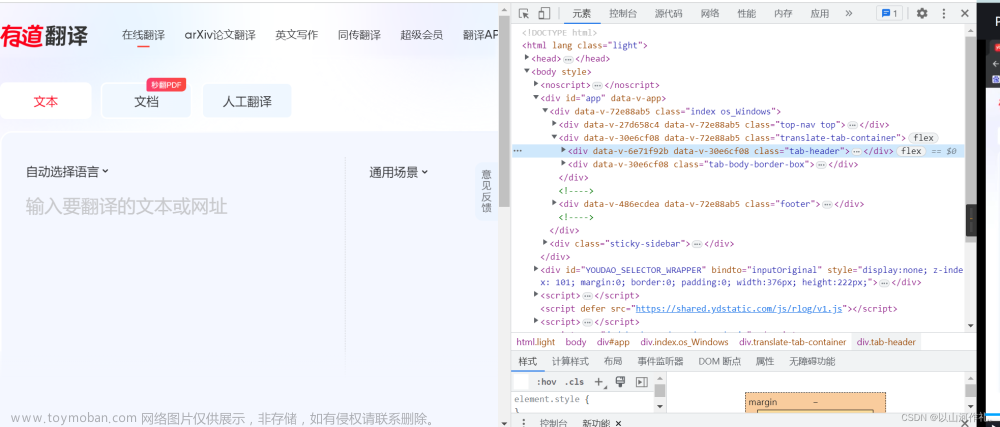

打开网址,本次的目标是登录接口,如下图

本文主要讲解wasm的解析,所以对其他参数不做逆向处理,本次由wasm加密的参数只有sign一个,我们跟栈查看源代码

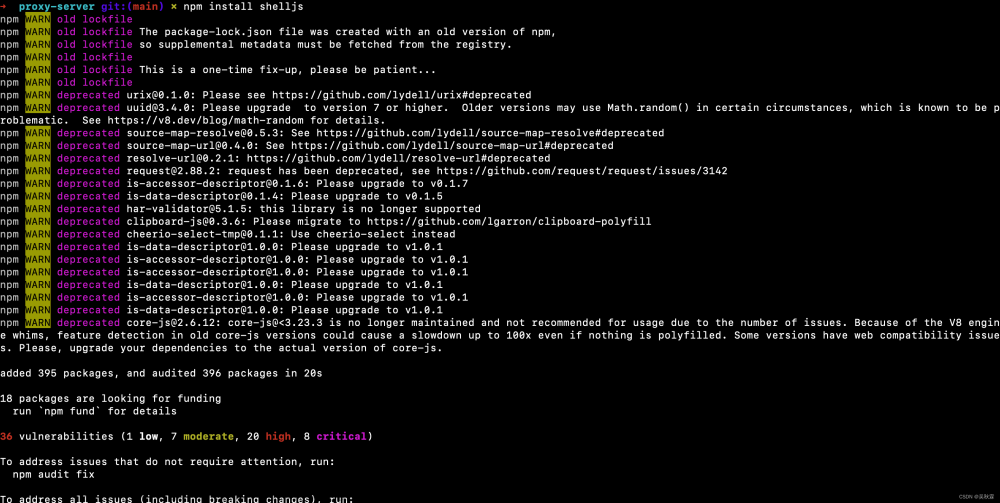

从这里发现,sign由sign函数通过传入其他5个参数获得,我们查看sign函数

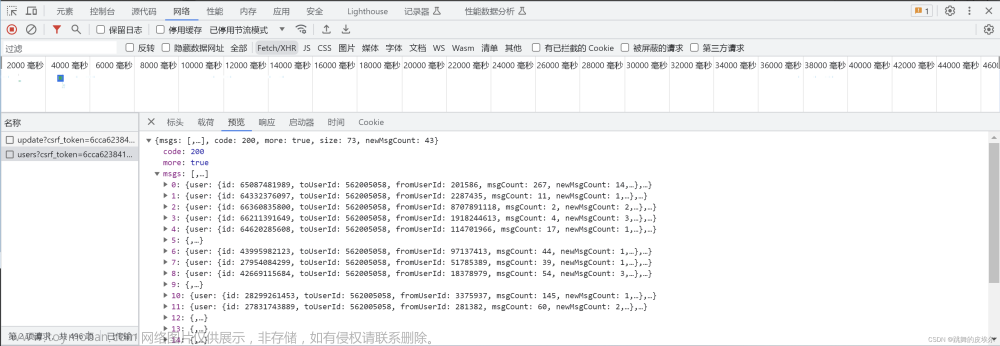

sign函数是go这个类中的一个函数,其中go中用到的_inst.exports.resume函数是wasm中的加密函数,如下图展示:

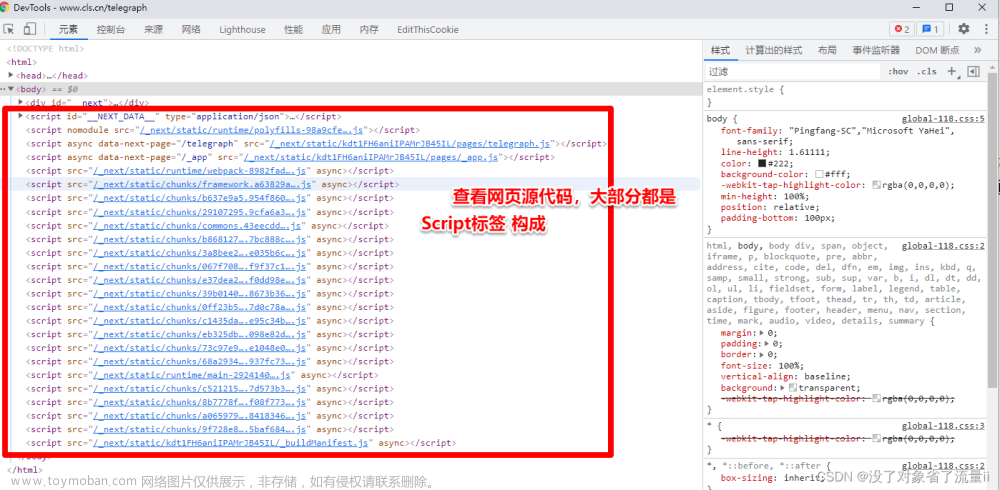

这就是本文需要解析的wasm文件,接着,我们寻找wasm文件的导入操作部分,全局搜索wasm,发现这个位置有通过fetch请求得到wasm文件

文章来源地址https://www.toymoban.com/news/detail-795820.html

到了这里,关于某侠网js逆向wasm解析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!