IIS6 文件解析漏洞利用

IIS服务器主要存在两种解析缺陷:文件夹解析漏洞和分号截断漏洞。下面就来分别具体

了解一下。

1.文件夹解析漏洞

在IS5x和6.0下对于录名称为“xasp”中的任何内容,包括“1.jpg”这样的图片文件,都会被当作ASP文件解析。例如“/example.asp/1.jpg”,这本来是一个图片资源,但是IS服务器会将其当作 ASP 资源解析。也就是说,假设攻击者可以控制在服务器上创建的目录名称的话,即使它上传的是一张图片,仍然可以实现入侵。那么有人会说,怎么会有网站支持用户创建目录呢?还真有。早期很多网站的通用编辑器都是可以让用户自己去创建目录的,如EWebEditor、CKFinder、Fckeditor、KindEditor 等。由于很多网站都采用这种编辑器,于是也都存在允许攻击者恶意创建目录的权限。只不过一般情况下,攻击者想要接触到这些编辑器,需要首先拿到管理员密码,因为这些编辑功能往往只向管理员开放。假如网站使用的 IS 服务器文件夹解析漏洞,那么结合编辑器的功能,就很有可能沦陷。

接着,在Web 目录下创建一个文件夹,名为“a.asp”。文件夹内放置一个文件,命名为“1.jpg”。然后在该文件内,编写一段非常简单的 ASP 代码“<%=now()%>”。如果文件能够被解析为ASP文件,则可以打印出当前系统时间。

接下来,为服务器开启ASP解析功能,这是所有ASP网站都必须启用的。然后访问创建好的件,可以看到本应该解析为图片的资源被当作ASP解析成功了,打印出了系统时间。

这个漏洞反映出:系统安全本身是由很多组件拼接组成的,这些组件就像一块块积木,如果中一块积木存在缺陷,那么这个系统整体很有可能是有缺陷的。在一些情况下,一块积木摆放不确,并不会导致整体的崩塌,但是如果此时还有另外一块积木也出现了问题,那么就可能发生量变到质变的飞跃。网站不安全、遭受入侵,根源上可能是多个不同缺陷结合造成的。在这个案例中,文件夹解析漏洞和网站允许创建恶意文件夹这两个致命点,缺少何一个都不能导致攻击者入侵成功。

2.分号截断漏洞

IIS6.0下,会将“1.asp;.ipg”这样的文件当作 ASP 文件解析。在计算机对文件扩展名的理解上来说,文件扩展名是以最后一个“.”的后面内容为据的,这个文件被网站过滤程序理解成了图片。而实际上,IIS 会认为分号即是结尾,后面内容被“截断”了,认为这是 ASP 文件,于是产生了差异,差异即是不安全。

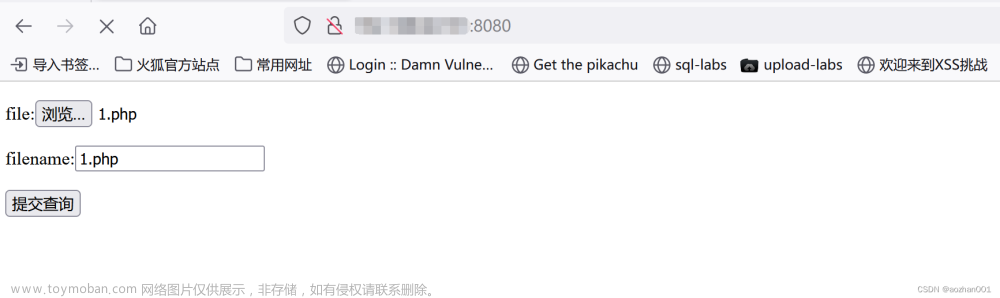

这种情况下,即使网站使用白名单的方法进行判断,只允许上传“.jpg”扩展名的文件,攻击者仍然可以实现入侵。这种方法是当年WebShell变形绕过的“网红”方法。在IS服务器的 Web 下创建“a.asp;.jpg”文件,由于分号截断了后面的“jpg”,从而导致文件被当成了ASP文件解析,如图5-5所示。

文章来源:https://www.toymoban.com/news/detail-799826.html

文章来源:https://www.toymoban.com/news/detail-799826.html

3.IIS 解析漏洞检测

对于 IS文件夹解析漏洞,可以通过在网站目录下创建“a.asp”文件夹,并在其中创建“1jpg”,文件内容填写ASP 代码。然后远程访问 http://target.com/a.asp/1.jpg,验证文件是否能够被当作ASP解析,以判断漏洞存在与否。

对于IIS分号截断漏洞,可以上传“1asp;.jpg”文件,然后远程访问 http://target.com/ 1.asp;.jpg,验证文件是否能够被当作ASP解析,来进行漏洞检测。文章来源地址https://www.toymoban.com/news/detail-799826.html

到了这里,关于中间件安全IIS----文件解析漏洞利用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!