数据链路层

实作一 熟悉 Ethernet 帧结构

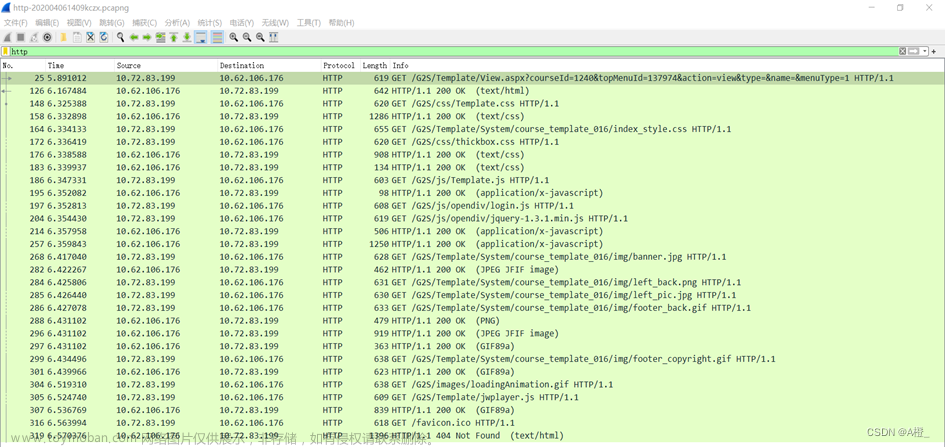

使用 Wireshark 任意进行抓包,熟悉 Ethernet 帧的结构,如:目的 MAC、源 MAC、类型、字段等。

✎ 问题

你会发现 Wireshark 展现给我们的帧中没有校验字段,请了解一下原因。

尾部四个字节的校验字段都被wireshark过滤了

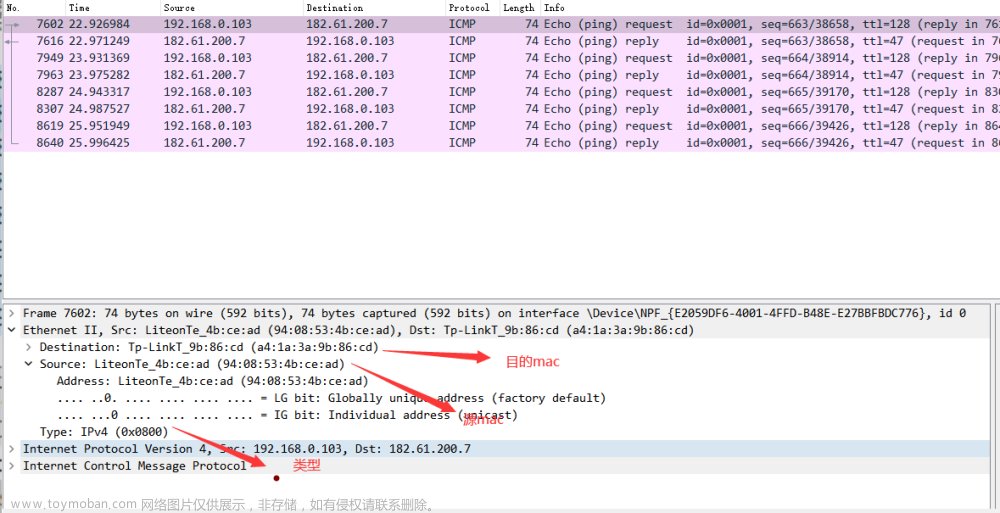

实作二 了解子网内/外通信时的 MAC 地址

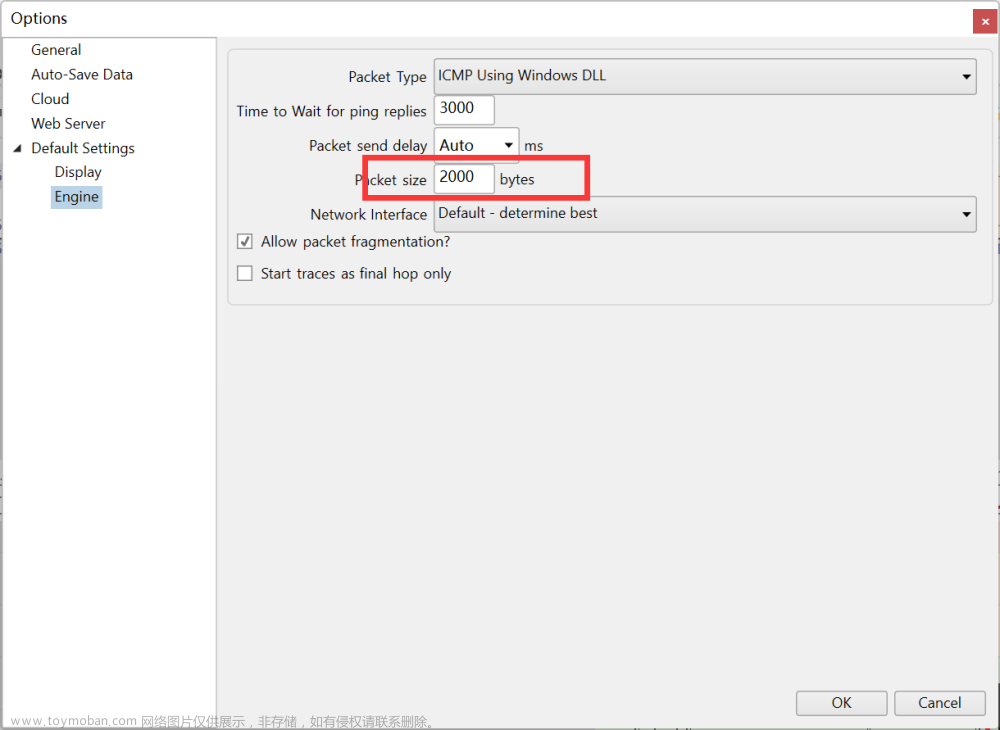

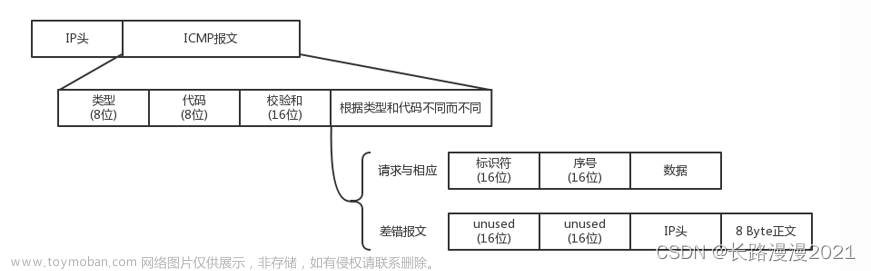

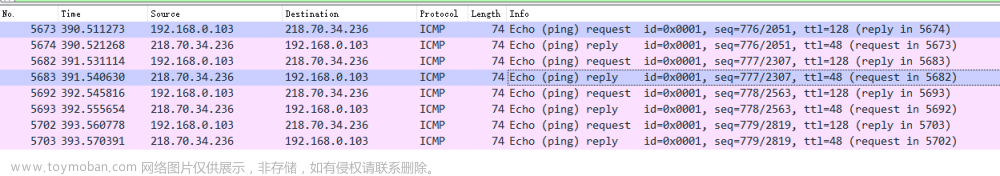

ping 你旁边的计算机(同一子网),同时用 Wireshark 抓这些包(可使用 icmp 关键字进行过滤以利于分析),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是多少?这个 MAC 地址是谁的?

发出帧的目的MAC地址和返回帧的源 MAC 地址是80:e8:2c:26:70:c5。

该MAC地址是旁边的计算机的。

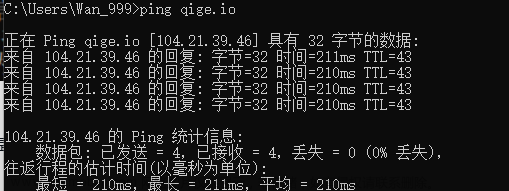

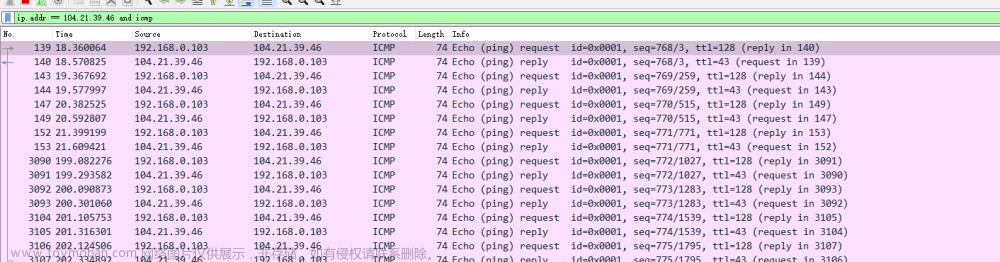

然后 ping qige.io (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 icmp 过滤),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是多少?这个 MAC 地址是谁的?

发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是

该MAC地址是网关的的。

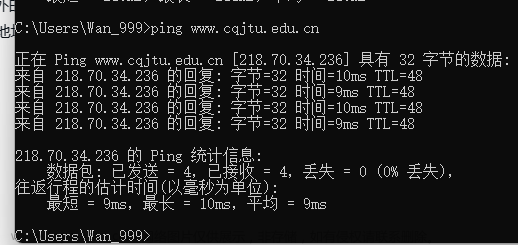

再次 ping www.cqjtu.edu.cn (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 icmp 过滤),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址又是多少?这个 MAC 地址又是谁的?

发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是

该MAC地址是网关的。

✎ 问题

通过以上的实验,你会发现:

访问本子网的计算机时,目的 MAC 就是该主机的

访问非本子网的计算机时,目的 MAC 是网关的

请问原因是什么?

访问本子网计算机的数据时,直接传到目的MAC地址,也就是直接传到主机。访问非本子网的计算机时,是通过MAC地址送到网关处,在通过IP地址进行查找。

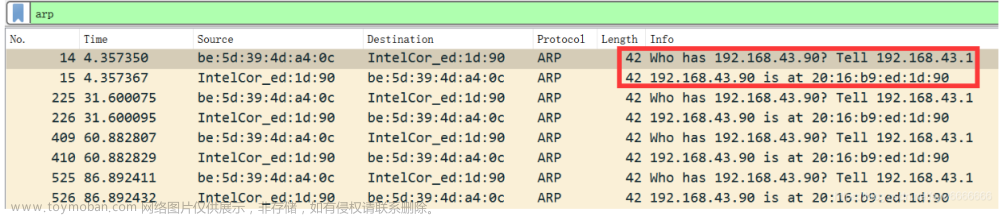

实作三 掌握 ARP 解析过程

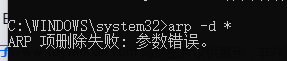

为防止干扰,先使用 arp -d * 命令清空 arp 缓

ping 你旁边的计算机(同一子网),同时用 Wireshark 抓这些包(可 arp 过滤),查看 ARP 请求的格式以及请求的内容,注意观察该请求的目的 MAC 地址是什么。再查看一下该请求的回应,注意观察该回应的源 MAC 和目的 MAC 地址是什么。

旁边无电脑

再次使用 arp -d *命令清空 arp 缓存

没有找到方法解决

然后 ping qige.io (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 arp 过滤)。查看这次 ARP 请求的是什么,注意观察该请求是谁在回应。

这里借用网上

发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是c2:68:e6:04:6d:53,是网关的MAC地址

✎ 问题

通过以上的实验,你应该会发现,

ARP 请求都是使用广播方式发送的

如果访问的是本子网的 IP,那么 ARP 解析将直接得到该 IP 对应的 MAC;如果访问的非本子网的 IP, 那么 ARP 解析将得到网关的 MAC。

请问为什么?

ARP代理,访问非子网IP时是通过路由器访问的,路由器再把信息发送出去,目标IP收到请求后,再通过路由器端口IP返回去,所以ARP解析将会得到网关的MAC地址

网络层

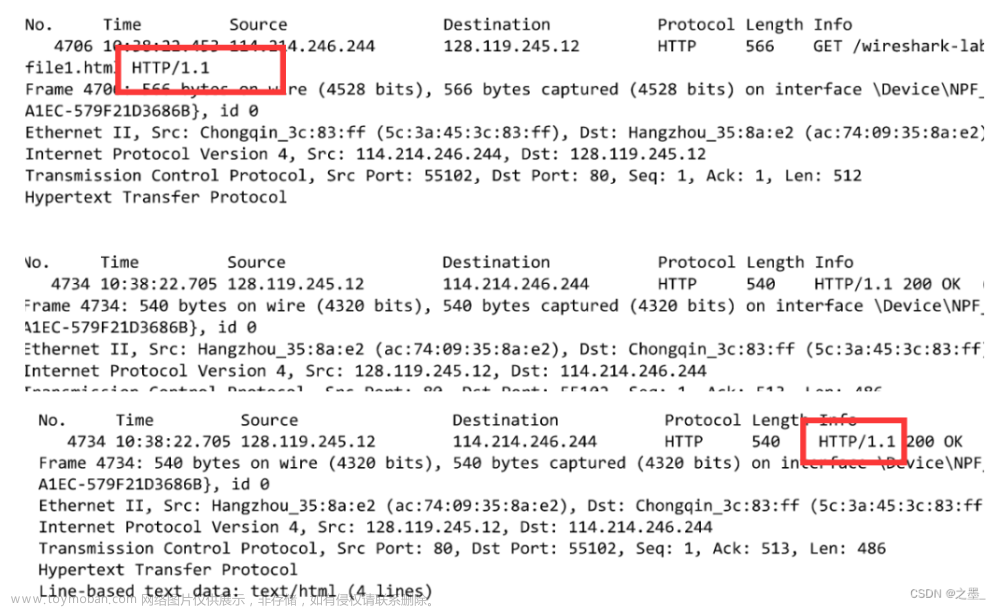

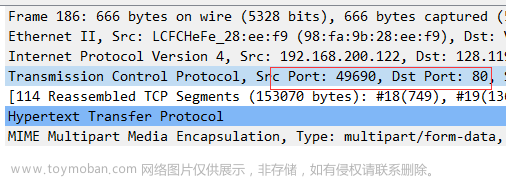

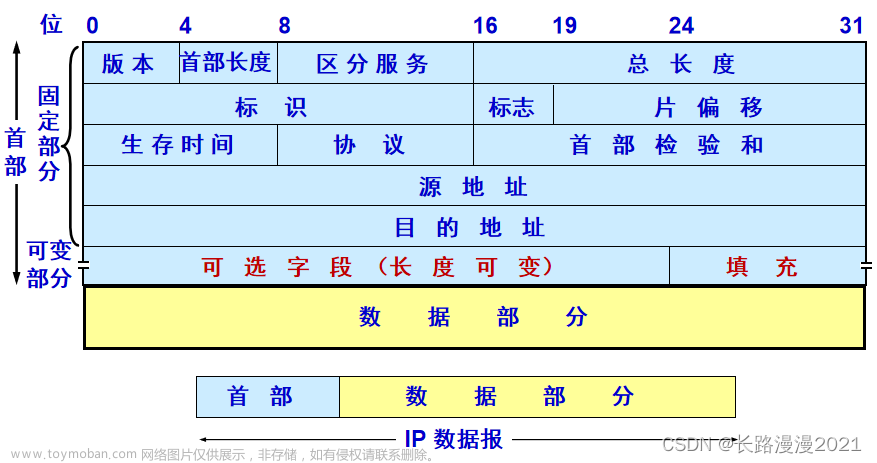

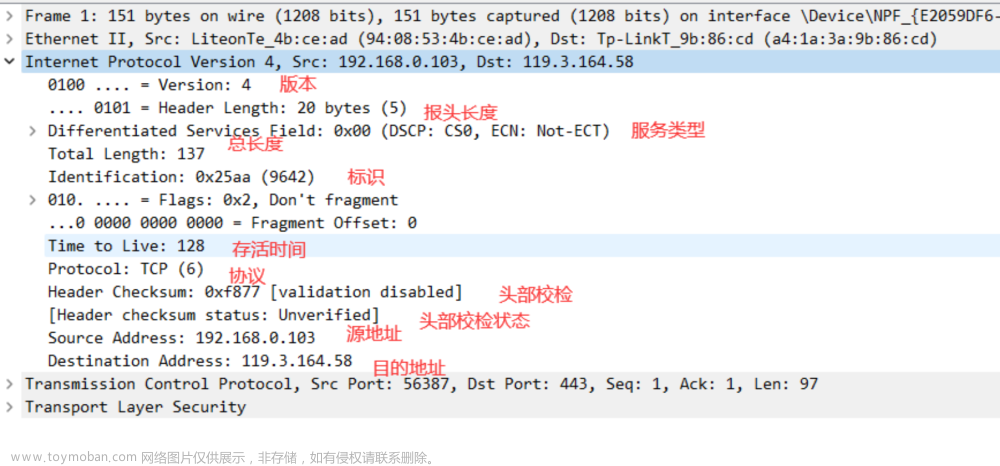

实作一 熟悉 IP 包结构

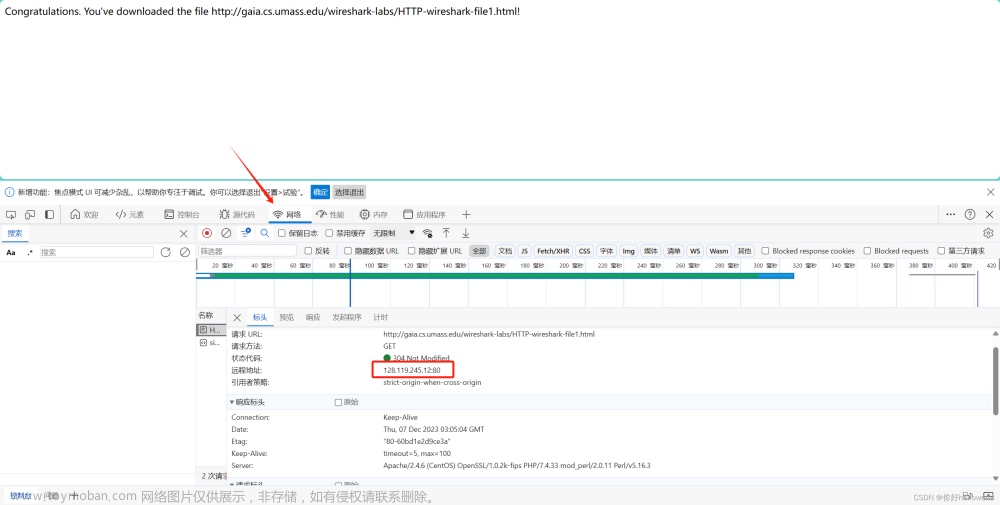

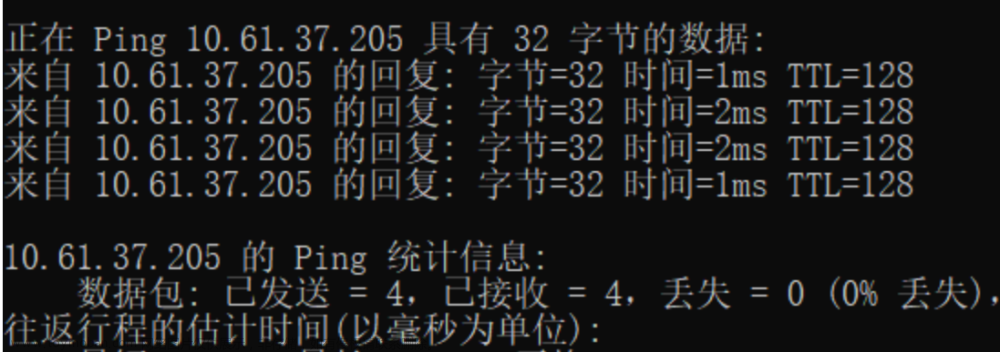

使用 Wireshark 任意进行抓包(可用 ip 过滤),熟悉 IP 包的结构,如:版本、头部长度、总长度、TTL、协议类型等字段。

IP包结构详解

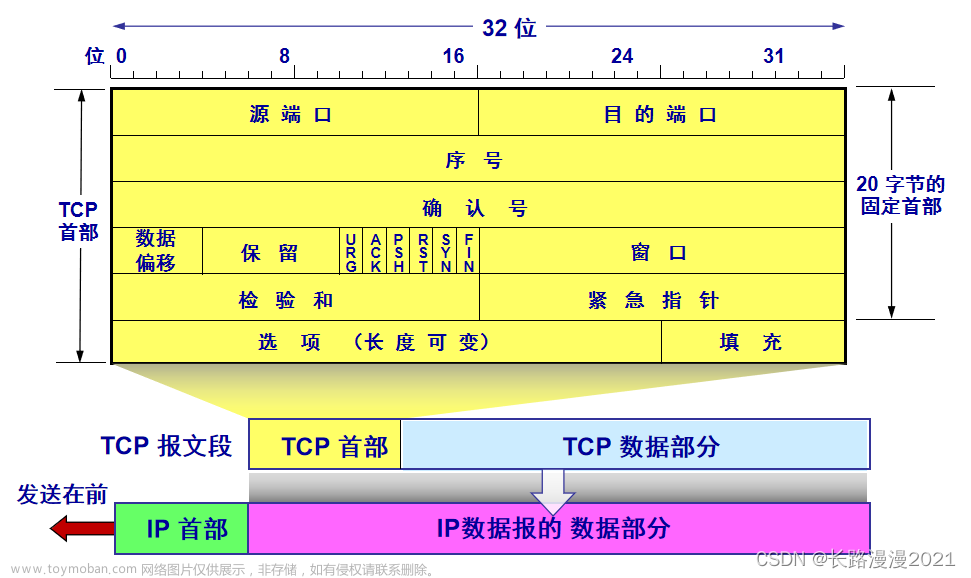

版本号(Version):长度4比特。标识目前采用的IP协议的版本号。一般的值为0100(IPv4),IPv6的值(0110)

服务类型(Type of Service):长度8比特。这个子段可以拆分成两个部分:Precedence和TOS。TOS目前不太使用。而Precedence则用于QOS应用。(TOS字段的详细描述RFC 1340 1349)

IP包头长度(Header Length):长度4比特。这个字段的作用是为了描述IP包头的长度,因为在IP包头中有变长的可选部分。IP包头最小长度为20字节,由于变长的可选部分最大长度可能会变成24字节。

IP包总长(Total Length):长度16比特。IP包最大长度65535字节。

标识符(Identifier):长度16比特。该字段和Flags和Fragment Offest字段联合使用,对大的上层数据包进行分段(fragment)操作。

标记(Flags):长度3比特。该字段第一位不使用。第二位是DF位,DF位设为1时表明路由器不能对该上层数据包分段。如果一个上层数据包无法在不分段的情况下进行转发,则路由器会丢弃该上层数据包并返回一个错误信息。第三位是MF位,当路由器对一个上层数据包分段,则路由器会在除了最后一个分段的IP包的包头中将MF位设为1。

分段序号(Fragment Offset):长度13比特。该字段对包含分段的上层数据包的IP包赋予序号。由于IP包在网络上传送的时候不一定能按顺序到达,这个字段保证了目标路由器在接受到IP包之后能够还原分段的上层数据包。到某个包含分段的上层数据包的IP包在传送时丢失,则整个一系列包含分段的上层数据包的IP包都会被要求重传。

生存时间(TTL):长度8比特。当IP包进行传送时,先会对该字段赋予某个特定的值。当IP包经过每一个沿途的路由器的时候,每个沿途的路由器会将IP包的TTL值减少1。如果TTL减少为0,则该IP包会被丢弃。这个字段可以防止由于故障而导致IP包在网络中不停被转发。

协议(Protocol):长度8比特。标识了上层所使用的协议。

头部校验(Header Checksum):长度16位,由于IP包头是变长的,所以提供一个头部校验来保证IP包头中信息的正确性。文章来源:https://www.toymoban.com/news/detail-803410.html

起源和目标地址(Source and Destination Addresses ):这两个地段都是32文章来源地址https://www.toymoban.com/news/detail-803410.html

到了这里,关于Wireshark 实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!