这个cmseasy靶场似乎感觉有点意思?

1.任意修改用户密码

首先肯定先是注册一个账号(账号test,密码admin),去找到他的找回密码这里

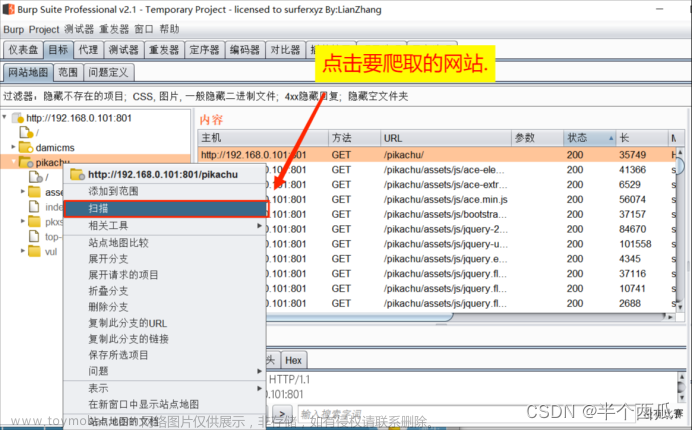

随便填点数字(这个用户名与他的邮箱还是要对应的),然后抓包,把这个原来的step字段由1改成3,这样就饶过了邮箱验证码的验证

就会发现能成功修改到他的密码

2.支付逻辑漏洞

看见商品就想去测试一下支付漏洞,这个电脑被你叫成路由器也是有点抽象

然后把购买数量改成-999999999999

这时候你就会发现!!!!!!!

这样即完成了0元购,又瞬间成为了亿万富翁  文章来源:https://www.toymoban.com/news/detail-805204.html

文章来源:https://www.toymoban.com/news/detail-805204.html

然后就是文件上传和xss,我看网上说是有,但是我在我的模块那里找不到自定义标签(应该是版本的原因)文章来源地址https://www.toymoban.com/news/detail-805204.html

到了这里,关于cmseasy业务逻辑漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!