前言

作者简介:不知名白帽,网络安全学习者。

博客主页:https://blog.csdn.net/m0_63127854?type=blog

攻防世界专栏:https://blog.csdn.net/m0_63127854/category_11983747.html

网络安全交流社区:https://bbs.csdn.net/forums/angluoanquan

目录

backup

题目介绍

题目思路

访问靶场

常见备份文件后缀名

访问index.php.bak

找到flag

cookie

题目介绍

题目思路

访问靶场

F12查看网络寻找cookie

访问cookie.php页面

根据提示查看http响应

找到flag

disabled_button

题目介绍

题目思路

访问靶场

F12常看网页源代码

修改网页源代码

点击flag按钮

发现flag

backup

题目介绍

题目思路

访问靶场

常见备份文件后缀名

“.bak”

“.git”

“.svn”

“.swp”

“.~”

“.bash_history”

“.bkf”

访问index.php.bak

会下载index.php.bak文件

找到flag

Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

cookie

题目介绍

题目思路

访问靶场

F12查看网络寻找cookie

访问cookie.php页面

根据提示查看http响应

找到flag

cyberpeace{9485fb1968e7c4cc0f170ac0feb51804}

disabled_button

题目介绍

题目思路

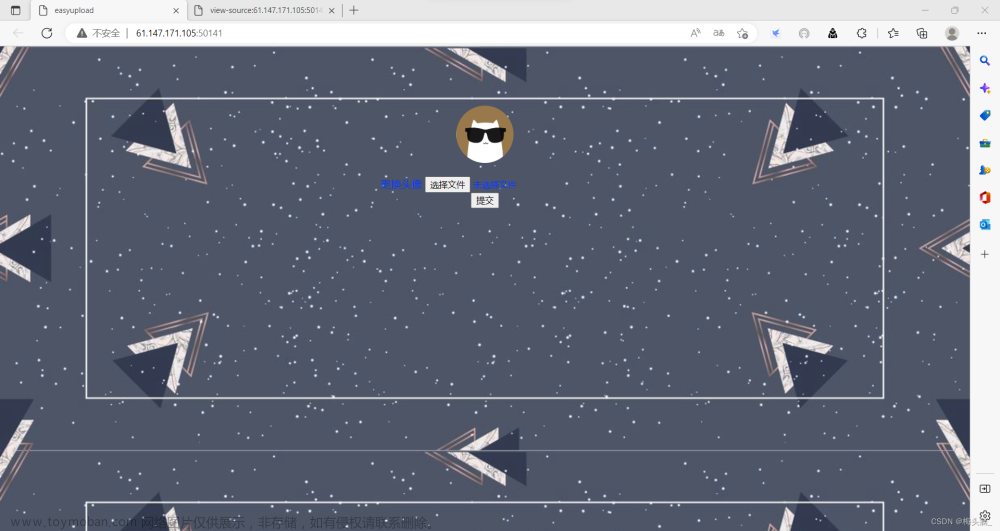

访问靶场

F12常看网页源代码

修改网页源代码

删除disabled

发现flag按钮能够点击

点击flag按钮

文章来源:https://www.toymoban.com/news/detail-805224.html

文章来源:https://www.toymoban.com/news/detail-805224.html

发现flag

cyberpeace{1fd982589c3c5568ef56a354ba18bdda}文章来源地址https://www.toymoban.com/news/detail-805224.html

到了这里,关于攻防世界WEB练习区(backup、cookie、disabled_button)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!