免责声明

由于传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!所有工具安全性自测!!!

工具介绍

scalpel是一款命令行漏洞扫描工具,支持深度参数注入,拥有一个强大的数据解析和变异算法,可以将常见的数据格式(json, xml, form等)解析为树结构,然后根据poc中的规则,对树进行变异,包括对叶子节点和树结构 的变异。变异完成之后,将树结构还原为原始的数据格式。

scalpel是一款命令行扫描器,它可以深度解析http请求中的参数,从而根据poc产生更加精确的http报文。目前支持http被动代理模式进行扫描。用户可以自定义POC,同时我们也在Github上公开了POC仓库。 检测模块

检测模块

检测模块会不断进行更新,以支持检测更多的漏洞。

CVE漏洞检测

支持CVE系列漏洞检测

XSS漏洞检测

支持XSS漏洞检测

SQL 注入检测

支持报错注入、布尔注入等

命令/代码注入检测

支持 shell 命令注入、 代码执行、模板注入等

CRLF 注入 (key: crlf-injection)

检测 HTTP 头注入,支持 query、body 等位置的参数

用友软件 系列漏洞检查

检测使用的用友系统是否存在漏洞

springboot 系列漏洞检测

检测目标网站是否存在springboot系列漏洞

Thinkphp系列漏洞检测

检测ThinkPHP开发的网站的相关漏洞

...

功能特色

Scalpel支持深度参数注入,其拥有一个强大的数据解析和变异算法,它可以将常见的数据格式(json, xml, form等)解析为树结构,然后根据poc中的规则,对树进行变异,包括对叶子节点和树结构 的变异。变异完成之后,将树结构还原为原始的数据格式。

解决在HTTP应用漏洞Fuzz过程中,传统的「Form表单明文传参的模式」逐渐变为「复杂、嵌套编码的参数传递」 无法直接对参数内容进行注入或替换,无法深入底层的漏洞触发点的问题。

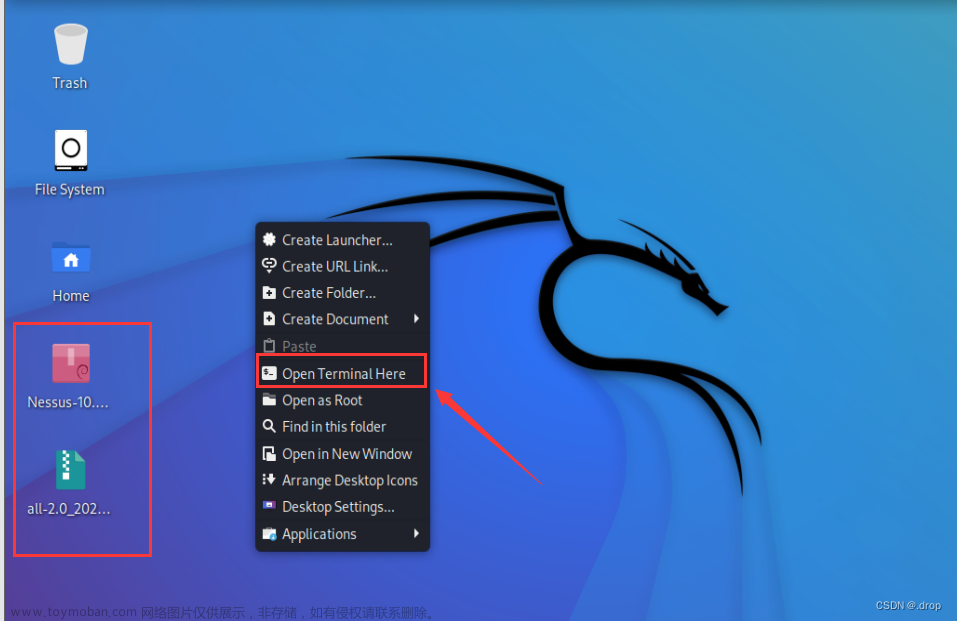

快速使用

scalpel使用代理模式进行被动扫描,以Windows系统为例:文章来源:https://www.toymoban.com/news/detail-806430.html

.\scalpel-windows-amd64.exe poc -l 127.0.0.1:8888 -f poc.yaml -o vuln.html

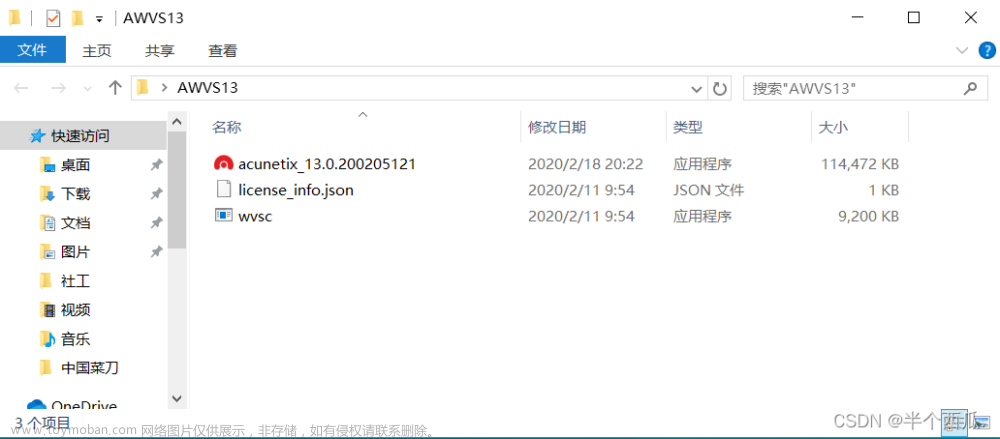

工具下载

https://github.com/smallfox233/JsonExp文章来源地址https://www.toymoban.com/news/detail-806430.html

到了这里,关于scalpel一款命令行漏洞扫描工具,支持深度参数注入,拥有一个强大的数据解析和变异算法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!