一、实验目的

本次实验是基于之前的实验:Wireshark嗅探(七)(HTTP协议)进行的。本次实验使用Wireshark流量分析工具进行网络嗅探,旨在初步了解安全的HTTP协议(HTTPS协议)的工作原理。

二、HTTPS与HTTP的区别

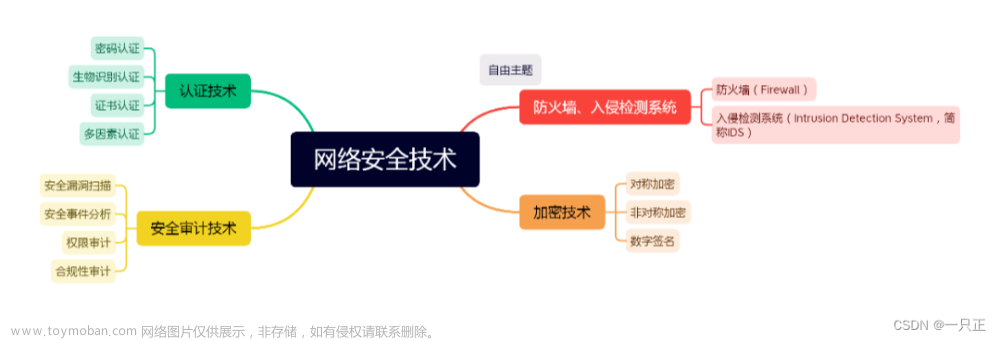

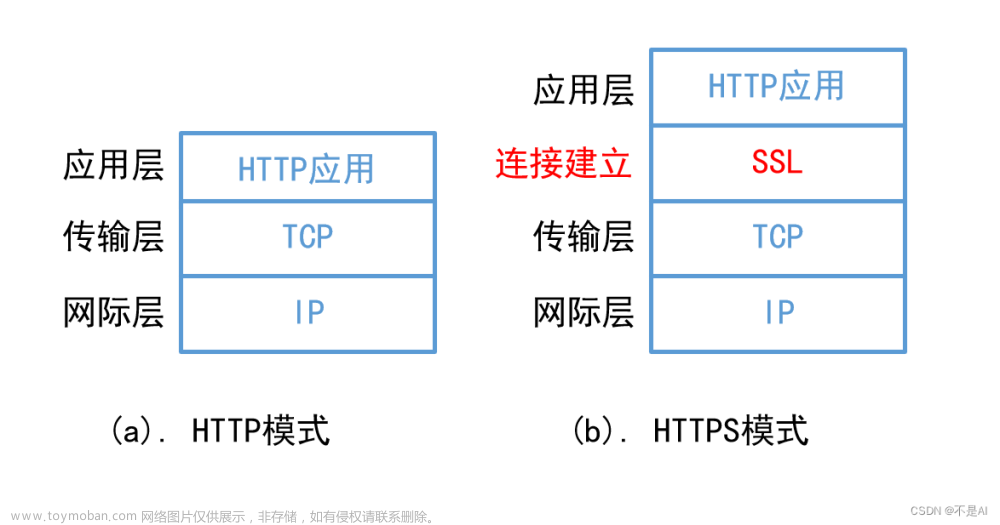

HTTPS的含义是HTTP + SSL,即使用SSL(安全套接字)协议对通信数据进行加密。HTTP和HTTPS协议的区别(用协议栈结构)可以简要地表示如下图:

三、实验网络环境设置

本次实验在 Kali Linux 虚拟机上完成,主机操作系统为 Windows 11,虚拟化平台选择 Oracle VM VirtualBox,网络模式选择 网络地址转换(NAT),如下图所示:

虚拟机设置:

网络模式设置:

四、协议报文捕获及分析

1、使用明文传输的HTTP协议

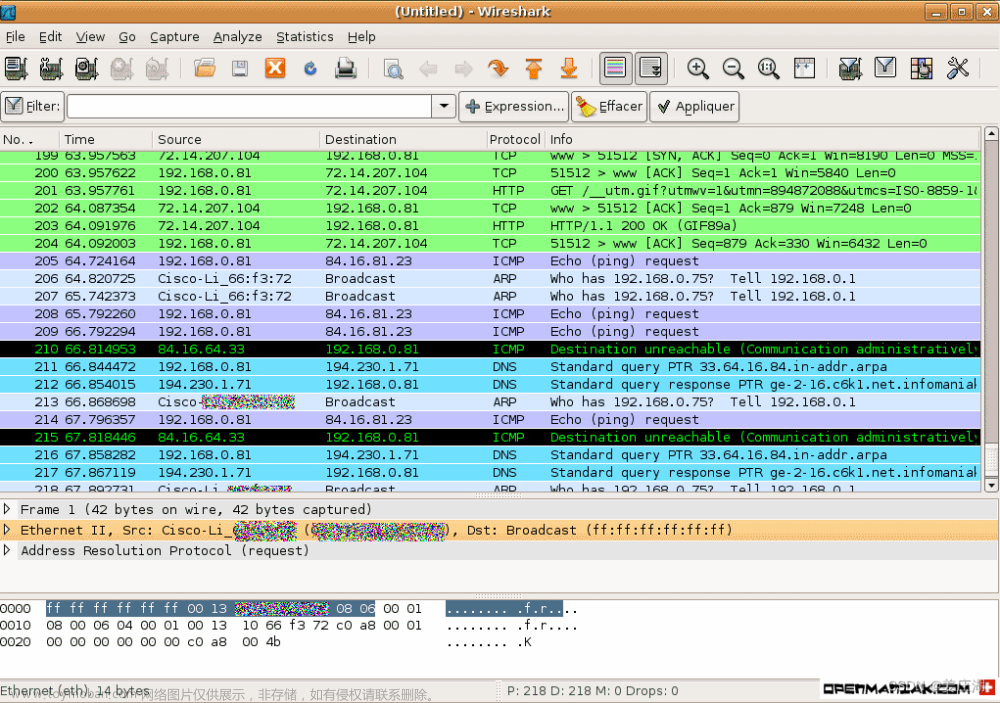

HTTP协议使用明文传输网络上的超文本(HyperText)格式。使用Wireshark捕获一条HTTP 应答 (Response)报文:

在HTTP协议报文中,选中 “File Data(文件数据)” 字段,可以看出该字段并未经过加密,所有的信息内容在网络中以明文传播,大大地增加了隐私信息被窃取的可能性。

2、TLS(传输层安全协议)加密

TLS的全称是Transport Layer Security,即传输层安全协议,用于加密传输层的数据。即应用层的HTTP数据在使用TCP协议进行传输前,先进行加密(加密使用SSL协议,即Secure Sockets Layer,安全套接字协议)。使用Wireshark捕获一条TLS协议报文:

单击TLS协议报文下的Encrypted Application Data(加密的应用层数据)字段,可见TLS协议将传输的数据进行了加密。

此外,Application Data Protocol(应用层数据协议)字段为 http-over-tls,可见TLS协议位于HTTP协议之下,它所加密的数据内容正是HTTP协议原本以明文传输的超文本数据。而且由于加密算法和密钥是未知的,攻击者无法通过截获的密文恢复出传输层上的明文,保证了数据的安全性。

至此,本次实验结束。

五、参考文献

1、《计算机网络(第7版)》,谢希仁 编著,北京,电子工业出版社,2017年10月;文章来源:https://www.toymoban.com/news/detail-806727.html

2、《Kali Linux 2 网络渗透测试——实践指南(第2版)》,李华峰 著,北京,人民邮电出版社,2021年3月。文章来源地址https://www.toymoban.com/news/detail-806727.html

到了这里,关于【网络技术】【Kali Linux】Wireshark嗅探(九)安全HTTP协议(HTTPS协议)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!