关于OpenSSL1.0.2k-fip升级修复漏洞

前言

近日,国家信息安全漏洞库(CNNVD)收到关于OpenSSL 安全漏洞(CNNVD-202207-242、CVE-2022-2274)情况的报送。成功利用此漏洞的攻击者,可造成目标机器内存损坏,进而在目标机器远程执行代码。OpenSSL 3.0.4版本受漏洞影响。目前,OpenSSL官方已发布新版本修复了漏洞,请用户及时确认是否受到漏洞影响,尽快采取修补措施。

一、漏洞介绍

OpenSSL是OpenSSL团队开发的一个开源的能够实现安全套接层(SSLv2/v3)和安全传输层(TLSv1)协议的通用加密库。该产品支持多种加密算法,包括对称密码、哈希算法、安全散列算法等。该漏洞源于计算机上具有2048位私钥的 RSA 实现不正确,并且在计算过程中会发生内存损坏,导致攻击者可能会在执行计算的机器上远程执行代码。

二、危害影响

成功利用此漏洞的攻击者,可造成目标机器内存损坏,进而在目标机器远程执行代码。OpenSSL1.0.2、OpenSSL1.1.1、OpenSSL 3.0版本受漏洞影响。

三、修复建议

目前,OpenSSL官方已发布新版本修复了漏洞,请用户及时确认是否受到漏洞影响,尽快采取修补措施。官方链接如下:

https://git.openssl.org/gitweb/?p=openssl.git;a=commitdiff;h=4d8a88c134df634ba610ff8db1eb8478ac5fd345

一、下载openssl和openssh

https://www.openssl.org/source/

https://mirrors.aliyun.com/pub/OpenBSD/OpenSSH/portable/

二、openssl升级步骤

1.查看当前的openssl和openssh的版本

[root@openvpn ~]# ssh -V

OpenSSH_7.4p1, OpenSSL 1.0.2k-fips 26 Jan 2017

2.编译安装(需要gcc环境)

[root@openvpn ~]# yum remove openssl-devel

[root@openvpn ~]# yum install openssl-devel

[root@openvpn openssl-1.1.1s]# ./config --prefix=/usr/local/openssl-1.1.1s --shared

Operating system: x86_64-whatever-linux2

Configuring OpenSSL version 1.1.1s (0x1010113fL) for linux-x86_64

Using os-specific seed configuration

Creating configdata.pm

Creating Makefile

**********************************************************************

*** ***

*** OpenSSL has been successfully configured ***

*** ***

*** If you encounter a problem while building, please open an ***

*** issue on GitHub <https://github.com/openssl/openssl/issues> ***

*** and include the output from the following command: ***

*** ***

*** perl configdata.pm --dump ***

*** ***

*** (If you are new to OpenSSL, you might want to consult the ***

*** 'Troubleshooting' section in the INSTALL file first) ***

*** ***

**********************************************************************

[root@openvpn openssl-1.1.1s]# make && make install

备份当前openssl

[root@openvpn openssl-1.1.1s]# mv /usr/bin/openssl /usr/bin/openssl.bak

[root@openvpn openssl-1.1.1s]# mv /usr/include/openssl /usr/include/openssl.bak

配置使用新版本

[root@openvpn openssl-1.1.1s]# ln -s /usr/local/openssl-1.1.1s/bin/openssl /usr/bin/openssl

[root@openvpn openssl-1.1.1s]# ln -s /usr/local/openssl-1.1.1s/include/openssl /usr/include/openssl

更新动态链接库数据

[root@openvpn openssl-1.1.1s]# echo "/usr/local/openssl-1.1.1s/lib">>/etc/ld.so.conf

[root@openvpn ~]# ldconfig -v

ldconfig: Can't stat /libx32: No such file or directory

ldconfig: Path `/usr/lib' given more than once

ldconfig: Path `/usr/lib64' given more than once

ldconfig: Can't stat /usr/libx32: No such file or directory

/usr/lib64//bind9-export:

libisccfg-export.so.160 -> libisccfg-export.so.160.2.1

libisc-export.so.169 -> libisc-export.so.169.0.3

libirs-export.so.160 -> libirs-export.so.160.0.5

libdns-export.so.1102 -> libdns-export.so.1102.1.2

/usr/local/openssl-1.1.1s/lib:

libssl.so.1.1 -> libssl.so.1.1

libcrypto.so.1.1 -> libcrypto.so.1.1

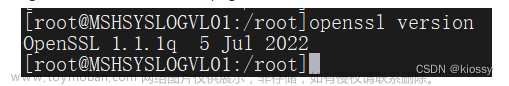

再次查看版本号

[root@openvpn ~]# openssl version

OpenSSL 1.1.1s 1 Nov 2022

三、openssh升级步骤

个人机器已经是最新的版本

[root@openvpn openssh-9.1p1]# yum install pam-devel libselinux-devel zlib-devel openssl-devel

Loaded plugins: fastestmirror

Loading mirror speeds from cached hostfile

* base: mirrors.aliyun.com

* extras: mirrors.aliyun.com

* updates: mirrors.aliyun.com

Package pam-devel-1.1.8-23.el7.x86_64 already installed and latest version

Package libselinux-devel-2.5-15.el7.x86_64 already installed and latest version

Package zlib-devel-1.2.7-20.el7_9.x86_64 already installed and latest version

Package 1:openssl-devel-1.0.2k-25.el7_9.x86_64 already installed and latest version

Nothing to do

[root@openvpn openssh-9.1p1]# mv /etc/ssh /etc/ssh.bak

[root@openvpn openssh-9.1p1]# ./configure --with-md5-passwords --with-pam --with-selinux --with-privsep-path=/var/lib

/sshd/ --sysconfdir=/etc/ssh --with-ssl-dir=/usr/local/openssl-1.1.1s/lib

[root@openvpn openssh-9.1p1]# make && make install

[root@openvpn openssh-9.1p1]# mv /etc/ssh.bak/sshd_config /etc/ssh/sshd_config

mv: overwrite ‘/etc/ssh/sshd_config’? y

最后文章来源:https://www.toymoban.com/news/detail-808634.html

[root@openvpn openssh-9.1p1]# systemctl daemon-reload

[root@openvpn openssh-9.1p1]# systemctl restart sshd

[root@openvpn openssh-9.1p1]# ssh -V

OpenSSH_9.1p1, OpenSSL 1.1.1s 1 Nov 2022

四、关于openssh和openssl简单介绍

OpenSSL

OpenSSL是一个强大的安全套接字层密码库,囊括主要的密码算法、常用的密钥和证书封装管理功能及SSL协议,并提供丰富的应用程序供测试或其它目的使用。

Apache使用它加密HTTPS,OpenSSH使用它加密SSH,但是,你不应该只将其作为一个库来使用,它还是一个多用途的、跨平台的密码工具。

OpenSSL整个软件包大概可以分成三个主要的功能部分:密码算法库、SSL协议库以及应用程序。OpenSSL的目录结构自然也是围绕这三个功能部分进行规划的,也可以建立私有CA证书等。

OpenSSL和OpenSSH的区别

SSL是通讯链路的附加层。可以包含很多协议。https, ftps

SSH只是加密的shell,最初是用来替代telnet的。通过port forward,也可以让其他协议通过ssh的隧道而起到加密的效果。

OpenSSL------一个C语言函数库,是对SSL协议的实现。

OpenSSH-----是对SSH协议的实现。

SSH 利用 OpenSSL 提供的库。OpenSSH依赖于OpenSSL ,没有OpenSSL 的话OpenSSH 就编译不过去,也运行不了。文章来源地址https://www.toymoban.com/news/detail-808634.html

到了这里,关于关于OpenSSL1.0.2k-fip升级修复漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!