一、序列化 serialize():

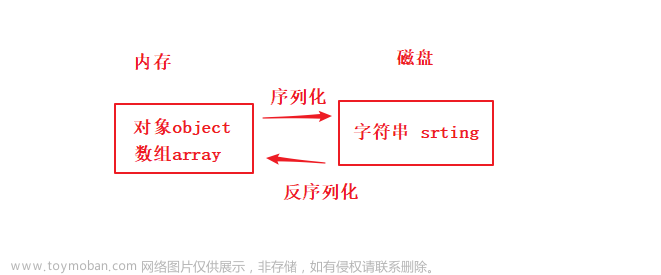

序列化是将对象或类转换为字符串的过程,以便在程序运行过程中对其进行持久化存储或传输的操作。在PHP中,序列化主要用于将类对象或数组转换成字节流的形式,以便于存储在磁盘或传输到其他系统。

通过序列化,可以将对象或类转换成一串字符串,然后可以将这个字符串保存在文件中、存储在数据库中,或者通过网络传输给其他系统。被序列化的数据可以在需要时重新反序列化,恢复为原来的对象或类。

需要注意的是,PHP的序列化仅保留对象或类中的成员变量的值,而不包括函数或方法。这是因为函数和方法属于类的行为,而不是数据,因此在序列化过程中不会被包含进去。

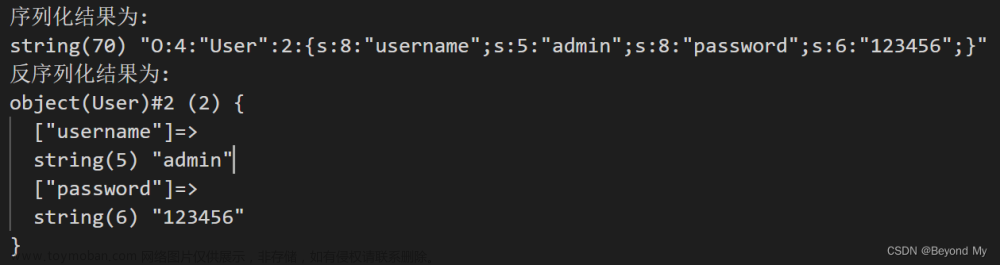

在 PHP 中,可以使用 serialize() 函数对对象或数组进行序列化,将其转换为字符串形式进行存储或传输。而反序列化(unserialize)则是将序列化后的字符串重新转换为原始的对象或数组。

示意图:文章来源:https://www.toymoban.com/news/detail-808925.html

文章来源地址https://www.toymoban.com/news/detail-808925.html

文章来源地址https://www.toymoban.com/news/detail-808925.html

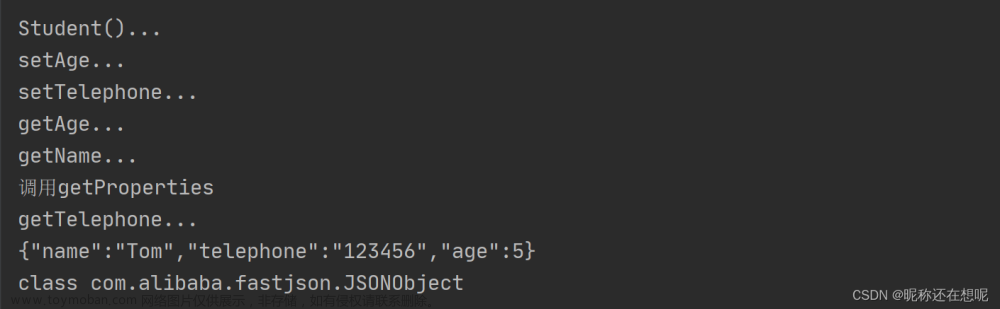

具体示例

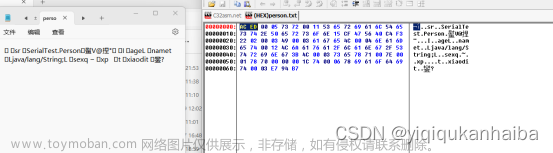

1)序列化对象:

<?php

// 定义一个 Person 类

class Person {

public $到了这里,关于php反序列化漏洞基础的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!