本文由掌控安全学院 - 17828147368 投稿

找到一个某src的子站,通过信息收集插件wappalyzer,发现ZABBIX-监控系统:

使用谷歌搜索历史漏洞:zabbix漏洞

通过目录扫描扫描到后台,谷歌搜索一下有没有默认弱口令

成功进去了,挖洞就是这么简单:

搜索文章还爆过未授权访问漏洞,打一波

-

/overview.php?ddreset=1 -

/srv_status.php?ddreset=1 -

/latest.php?ddreset=1 -

/zabbix.php?action=problem.view&ddreset=1

又成功进去了,已经清除缓存在拼接路径的,进去成功寻找功能点,在搜索位置输入任何东西,前端页面就会显示什么,猜测可能存在反射xss,但没什么用,继续测试ssti注入

不存在,这个站还可以getshell,但是点到为止。

黑盒测试ssti注入这个工具推荐一下,用这个工具还挖出过几个洞,这个感觉已经是公开最好的工具了:https://github.com/vladko312/SSTImap

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

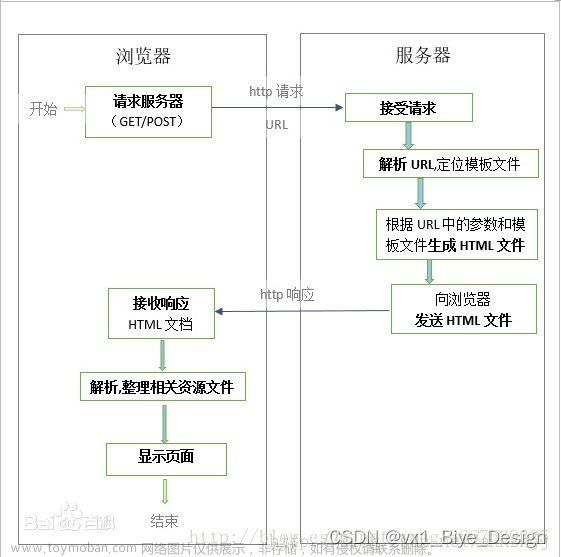

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线文章来源:https://www.toymoban.com/news/detail-809186.html

文章来源地址https://www.toymoban.com/news/detail-809186.html

文章来源地址https://www.toymoban.com/news/detail-809186.html

到了这里,关于实战纪实 | 某配送平台zabbix 未授权访问 + 弱口令的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[zabbix] 分布式应用之监控平台zabbix的认识与搭建](https://imgs.yssmx.com/Uploads/2024/02/786442-1.png)