设备因处理大量ARP报文而导致CPU负荷过重,同时设备学习大量的ARP报文可能导致设备ARP表项资源被无效的ARP条目耗尽,造成合法用户的ARP报文不能继续生成ARP条目,导致用户无法正常通信。

-

伪造的ARP报文将错误地更新设备ARP表项,导致合法用户无法正常通信。

1、ARP表项严格学习

只有网关设备主动发送的ARP请求报文 以及应答报文才能触发本设备学习ARP,

其他设备主动向网关设备发送的ARP报文,不处理,不更新

请求报文请求的是Gateway的MAC地址,那么Gateway会向UserA回应ARP应答报文。

arp learning strict

2.ARP表项固化

仿冒合法用户mac向网关设备发送ARP报文,,导致Gateway的ARP表中记录了错误的UserA地址映射关系,造成UserA接收不到正常的数据报文。

网关设备在第一次学习到ARP以后,不再允许用户更新此ARP表项或只能允许更新此ARP表项的部分信息,send-ack模式通过发送单播ARP请求报文的方式对更新ARP条目的报文进行合法性确认。

收到的应答报文 MAC地址、接口和VLAN信息与arp表项一致,说明此arp表项正常,不需要更新

没有收到报文或报文信息与arp表项不一致,设备对请求报文(A)的源mac发送单播arp报文, 收到应答报文B,A和B信息一致,说明A是合法的,更新ARP表现。没有收到活着

不一致则A非法。不更新ARP表现。

arp anti-attack entry-check fixed-mac/fixed-allsend-ack enable用户接入位置频繁/固定/繁变

3、ARP miss

用户户向设备发送大量目标IP地址不能解析的IP报文(即路由表中存在该IP报文的目的IP对应的路由表项,但设备上没有该路由表项中下一跳对应的ARP表项),将导致设备触发大量的ARP Miss消息 形成ARP泛洪攻击

arp-miss speed-limit source-ip maximum 20

arp-miss speed-limit source-ip 10.10.10.2 maximum 40

4、arp表项限制 、源MAC、源IP变化形成的ARP泛洪攻击

arp-limit vlan 10 maximum 20

arp speed-limit source-mac 1-1-1 maximum 10

arp speed-limit source-ip 10.9.9.2 maximum 10

display arp learning strict

display arp-limit

display arp anti-attack configuration all

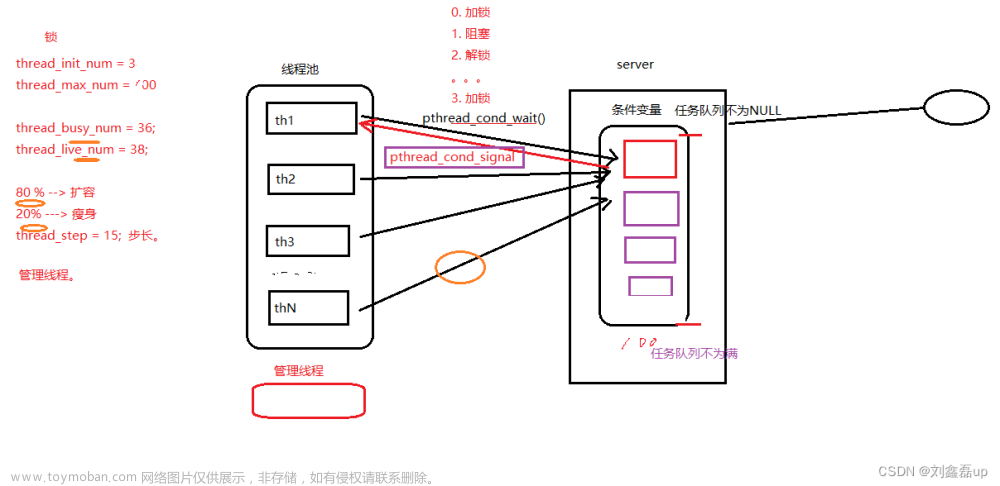

5、动态ARP检测(DAI)DHCP 环境

中间人攻击(Man-in-the-middle attack)是指攻击者与通讯的两端分别创建独立的联系,并交换其所收到的数据,使通讯的两端认为与对方直接对话,但事实上整个会话都被攻击者完全控制。在中间人攻击中,攻击者可以拦截通讯双方的通话并插入新的内容。

动态ARP检测是利用绑定表来防御中间人攻击的。当设备收到ARP报文时,将此ARP报文对应的源IP、源MAC、VLAN以及接口信息和绑定表的信息进行比较

arp anti-attack check user-bind alarm enable

p anti-attack check user-bind enable

dhcp snooping enable

vlan 10 dhcp snoping

dhcp 服务器的接口/vlan dhcp snooping trusted

user-bind static ip-address 10.0.0.2 mac-address 0001-0001-0001 interface gigabitethernet 0/0/3 vlan 10文章来源:https://www.toymoban.com/news/detail-809569.html

display arp anti-attack statistics check user-bind interface文章来源地址https://www.toymoban.com/news/detail-809569.html

到了这里,关于ARP攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!