一、引言

随着信息技术的迅猛发展,网络安全问题日益凸显。其中,零日漏洞已成为当今网络安全领域最受关注的问题之一。本文将深入探讨零日漏洞的威胁、产生原因以及应对策略,以期提高人们对这一问题的认识和防范意识。

二、零日漏洞的威胁

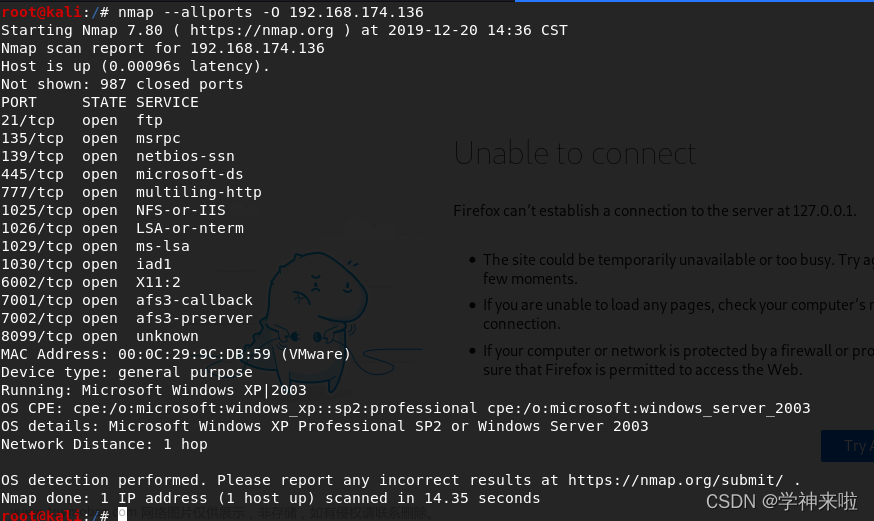

高危性:由于零日漏洞具有未知性和无补丁防护的特点,攻击者可利用该漏洞对目标系统进行无预警攻击,导致数据泄露、系统瘫痪等严重后果。

隐蔽性强:零日漏洞往往不易被检测和防范,攻击者可以利用该漏洞长期潜伏在目标系统中,进行长期的信息窃取或后门控制等活动。

传染速度快:一旦零日漏洞被公开或被黑客利用,其传播速度极快,可在短时间内感染大量计算机和网络。

三、零日漏洞产生的原因

软件开发过程中的漏洞:软件开发过程中可能出现的编程错误、逻辑错误等问题,都可能导致零日漏洞的产生。

安全测试不充分:软件在发布之前往往只经过简单的安全测试,无法覆盖所有可能的攻击场景和漏洞类型。

更新维护不及时:由于软件供应商未能及时发布补丁程序或用户未能及时更新软件,导致零日漏洞长期存在。

四、应对零日漏洞的策略

加强安全意识教育:提高用户和开发人员的安全意识,使其了解零日漏洞的危害和防范措施。

强化安全测试:在软件开发过程中,加强安全测试的力度和深度,尽可能发现并修复潜在的安全问题。

建立应急响应机制:针对已发现的零日漏洞,建立快速响应和处置机制,防止漏洞被恶意利用。

定期更新和维护:及时更新软件版本,修复已知的安全漏洞,保持系统的安全性和稳定性。

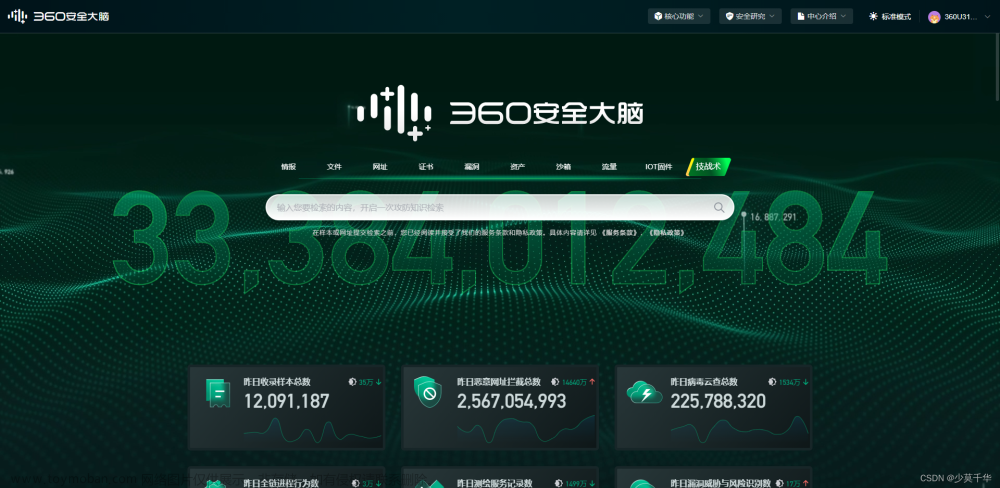

使用安全防护工具:利用防火墙、入侵检测系统等安全防护工具,对网络进行全面监测和防护。

五、总结与展望文章来源:https://www.toymoban.com/news/detail-811263.html

面对日益猖獗的网络安全威胁,零日漏洞已成为我们面临的一项重大挑战。通过深入探讨零日漏洞的威胁、产生原因以及应对策略,我们可以更加清晰地认识到这一问题的严重性。只有不断提高安全意识、加强安全测试和应急响应能力,我们才能有效地应对零日漏洞带来的挑战,保护网络空间的安全稳定。文章来源地址https://www.toymoban.com/news/detail-811263.html

到了这里,关于零日漏洞:威胁与应对的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!