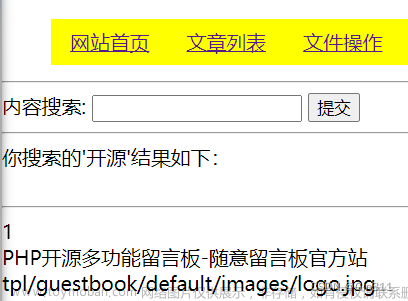

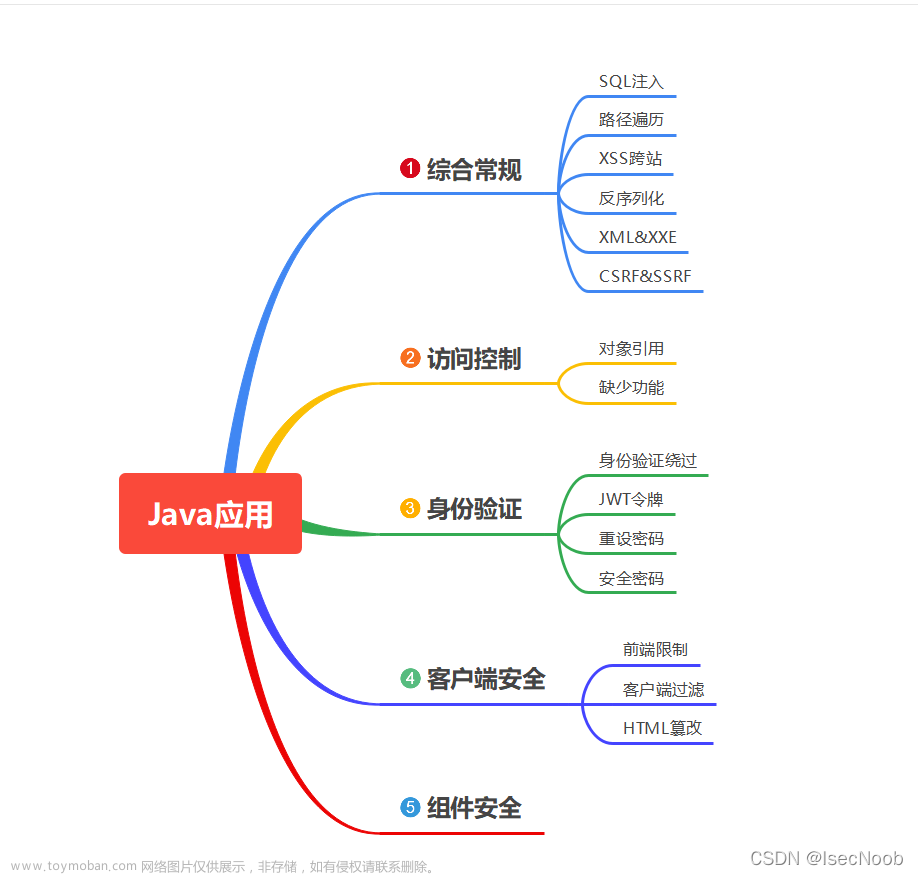

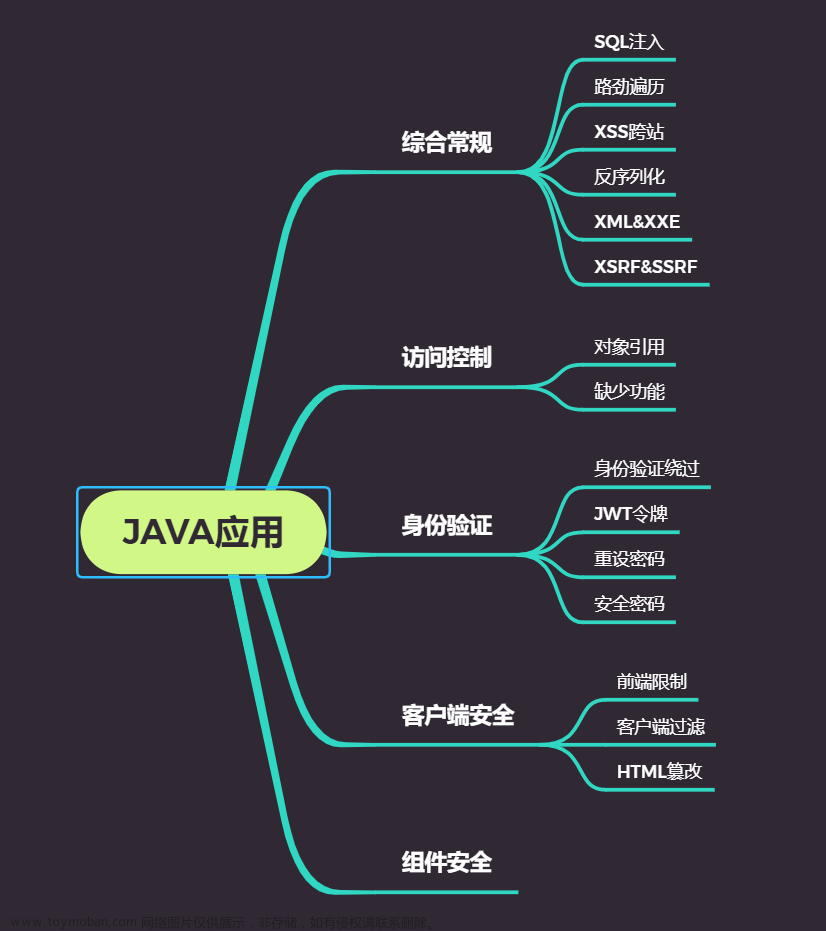

演示案例

Javaweb代码分析-目录遍历安全问题

代码解析及框架源码追踪:

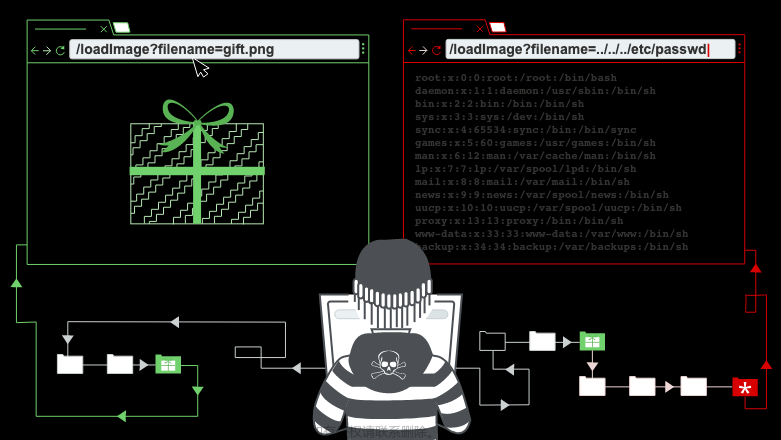

第一关:

Payload: …/x

…/相当于跨越上级目录的符号,…/x可以更改默认上传文件的路径

通过命名文件的名字,在文件名命名加入路径符号,来实现将这个文件在上传路径上的更改

目录解析,如果对方设置了目录解析的权限,相对应的在这个目录下面的文件,会受到这个权限的借力,比如说这个是上传文件的目录,那么它可以设置目录不给予脚本执行权限,那么即使你的后门上传到这个目录,也无法执行,那如果我们能够操作这个图片报错路径的话,我们就可以跳过这个目录,因为其它目录没有设置禁止脚本执行权限的话,那么就能正常执行,所以这种把文件跨目录保存的话可以解决禁止目录脚本执行的问题

设置目录的解析权限,一旦设置之后,你的后门就无法执行,上传上去没有用,没有执行权限

第二关:

Payload: …//x

可以防过滤

Javaweb代码分析-前端验证安全问题

#熟悉代码结构及硕源代码文件

jar文件是class文件,一种编译性文件

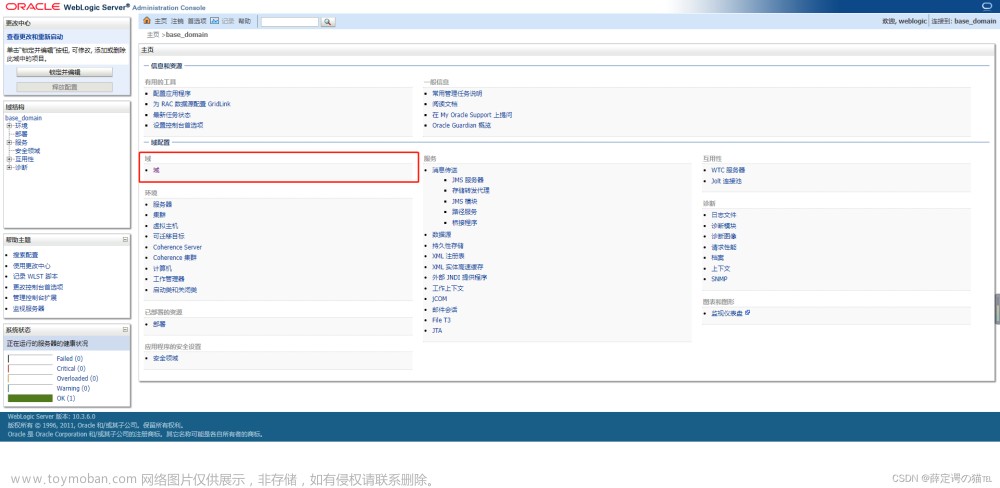

Javaweb代码分析-逻辑越权安全问题

代码分析过关逻辑

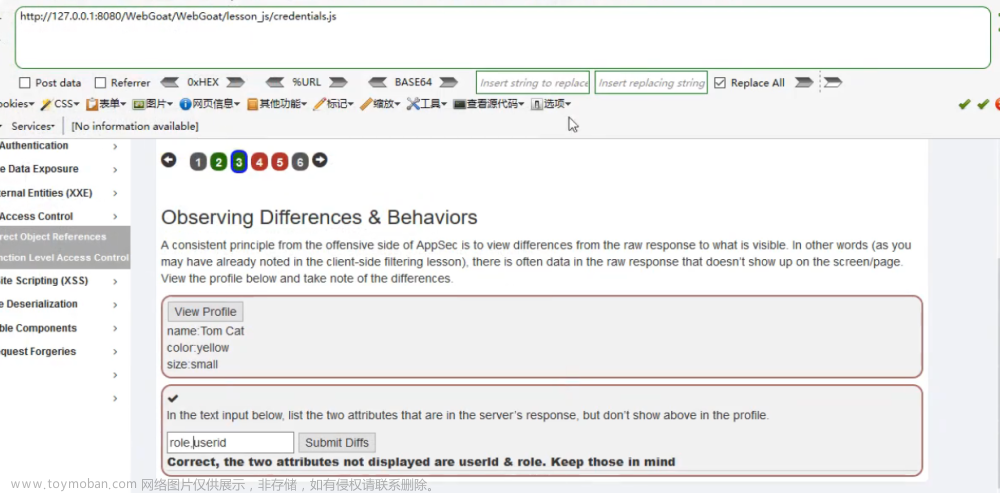

枚举用户参数对应数据库的其他数据信息

role.userid

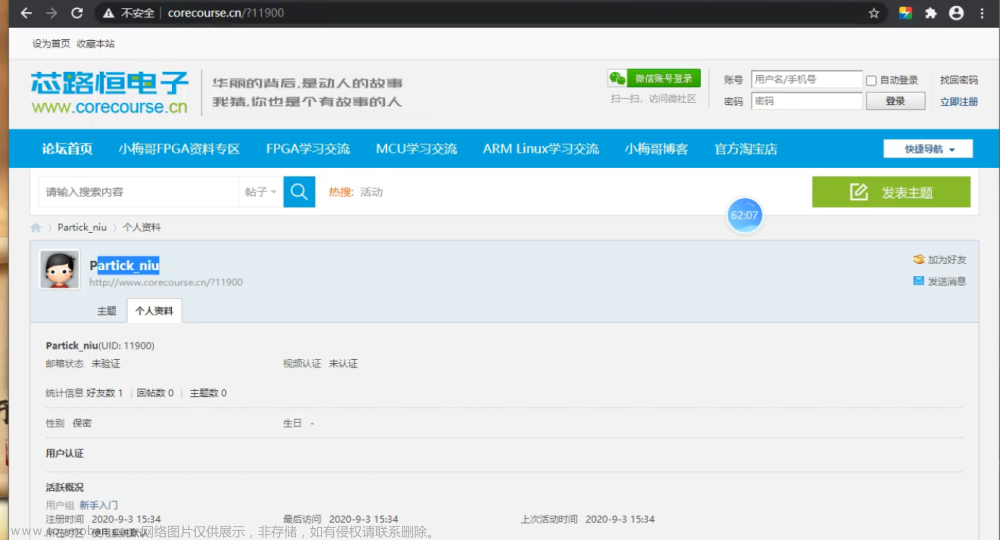

通过参数值构造URL获取用户更多的信息

我们在传递参数的时候,之前它只接收你三个参数,然后你输入5个参数,相当于其中2个参数,网上的前端页面是根据代码来决定显示3个数据还是2个数据,默认是显示3个,这个时候我们可以通过数据包的提交,让它多显示几个出来,就对其它信息的完整性进行读取

前端页面只展示我们的个人信息,我们可以通过数据包的发送,让它展示更多的信息

在黑色产业链里面,设计个人信息安全的时候,一个网站登录上去,它显示你的名字,不显示你的个人信息、联系电话号码,我们可以通过对象引用,来尝试是否能够获取对应数据库列里的信息,这个信息在我们爬虫里面,都是有帮助的

通过接口枚举获取更多的用户信息,不断地更改值,来实现用户的遍历,用户的数据的读取,爬虫里面也经常用到这种知识,或者我们的水平越权也经常涉及到id值的更改,访问对应的不同界面,通过输入获取不同用户的id值

Javaweb代码分析-XSS跨站安全问题

代码分析结合页面解释过关

在不同的语言开发环境下面,xss漏洞是不会受到影响的,其中会受到影响的漏洞,我们举个例子,反序列化漏洞,因为漏洞产生的原理不一样,php里面有的魔术方法,java里面没有;sql注入也有区别,java里面内置的功能有预编译,这也就是注入在java里面很少的原因,PHP常见的没有这样写,jwt这种东西也是经常在java里面出现,像文件上传、xss这种漏洞基本上就是一样的,这个就是php和java在常见漏洞上的具体差异

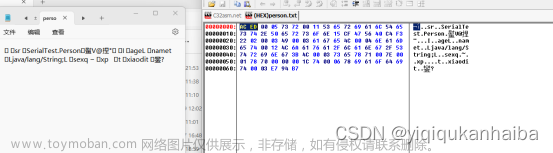

拓展-安卓APP反编译JAVA代码(审计不香吗?)

核心知识点:Java代码分析 === Apk_App分析

模块引用 (框架,自带等),路由地址,静态文件 (html、js等),简易代码理解等

apk是用java开发的,apk网上有相应的反编译和逆向技术,我们通过反编译把apk的源代码分析出来,那不就是java代码,分析代码就是找里面的漏洞,所以apk安全就是app安全

安卓和Java有关系,懂java就是懂安卓,因为apk大部分都是用java开发的

我们不用去懂反编译,因为这涉及到安卓逆向的一些东西了,我对逆向破解不是很熟悉

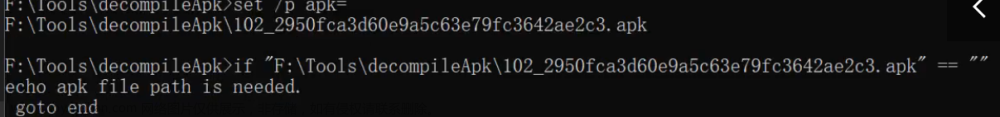

把apk文件拖到一键反编译里面去

把需要反编译的文件拖到窗口就完事了,不需要去做其它事情

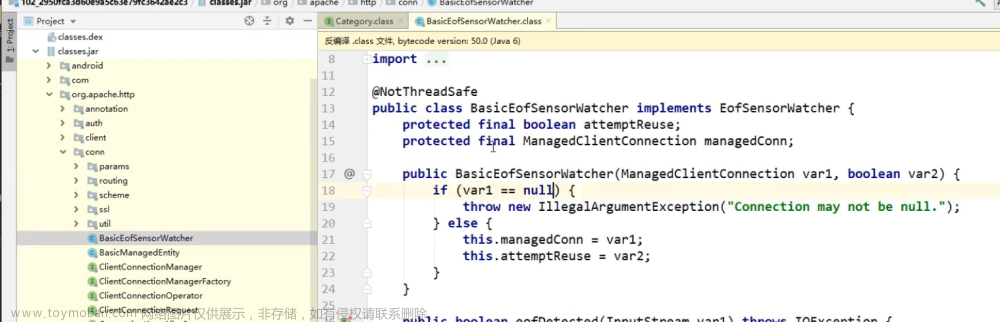

这个就是代码

用idea打开

我们看得懂java代码,那apk也是你的项目,如果对方招聘你做移动项目,那你肯定了解

java代码审计不只针对网站的,网站叫javaweb代码审计,app形式的,没有web协议的都叫java代码审计,代码都是一样的

javaweb就是我们常说的那些注入漏洞,因为这些漏洞都是产生在web协议的,如果没有web的话,那挖的就不是这个漏洞,是一些逻辑性的漏洞,没有涉及到网站的一些东西

你学到这些东西,就可以分析到javaweb的项目,分析移动、安卓、apk的,这些项目的安全文章来源:https://www.toymoban.com/news/detail-811594.html

本篇文章主要讲的是如何通过漏洞的情况来分析到对应的代码,然后简单读懂代码的过程,找到jar文件的东西,这就是文章的重点文章来源地址https://www.toymoban.com/news/detail-811594.html

到了这里,关于41 JAVA安全-目录遍历访问控制XSS等安全问题的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!