一、 加密技术与认证技术

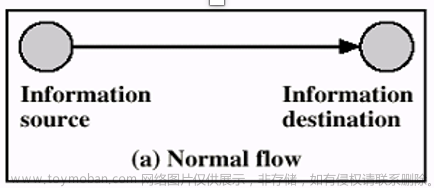

1-1、安全威胁分类

1、窃听

2、篡改

3、假冒

4、否认

窃听:加密

篡改:摘要

假冒:数字签名、数字证书

否认:数字签名

1-2、加密技术

主要用于解决窃听的问题。

1、对称加密(私有密钥加密)

加密和解密是同一把密钥。

存在密钥分发的问题,即将密钥只传送给接收者。

缺点:密钥分发有缺陷

优点:加密、解密速度很快,适合加密大量明文数据

2、非对称加密(公开密钥加密)

加密、解密的密钥不是同一把。一共有两把密钥:公钥、私钥。

公钥:公开的秘钥。(所有人都知道)

私钥:自己私有的秘钥。

特点:

- 用公钥加密,只能用私钥解密;用私钥加密,只能用公钥解密。

- 不能通过一把推出另一把。

示例1:A发送消息,用接收方B的公钥加密

示例2:B给A回复消息,用A的公钥机密

优点:秘钥分发没有缺点

缺点:加密、解密速度很快。

3、混合加密

大量的明文需要加密。

对称加密、非对称加密的混合。

1-3、认证技术

解决:篡改,假冒,否认

1-3-1、信息摘要

解决:篡改。

篡改:第三方篡改A发送给B的消息。

发送方A:

要发送的明文 + 哈希算法 = 信息摘要

将信息摘要和密文一起发送

接收方B:

将收到的密文用私钥解密得到明文;

解密后的明文 + 哈希算法 = 信息摘要

将得到的信息摘要和收到的信息摘要进行对比,若是一致,则没有篡改;否则,有篡改。

一般信息摘要和数字签名一起用。

文章来源地址https://www.toymoban.com/news/detail-812025.html

1-3-2、数字签名

解决:假冒、否认

发送方A:

要发送的明文 + 哈希算法 = 信息摘要

用发送方A的私钥对信息摘要进行签名(加密) = 数字签名

将数字签名和密文一起发送

接收方B:

先用A的公钥对数字签名进行验证,若是验证成功则该消息没有被假冒且不能否认,否则该消息为假冒发送。

因为A的私钥是唯一的,若是验证成功,则A不可否认。

1-3-3、数字证书

作用:身份认证

问题:

A和B相互发送公钥的时候,都被C篡改,收到的都是C的公钥。

此时,若是A想要给B发送消息,想要B的公钥加密,其实用的是C的公钥加密。

第三方C:

获取密文,并解密为明文。

- 篡改数字签名,并替换

- 篡改密文,并替换

此时,假冒也能成功。

CA:权威机构

有自己的公钥、私钥

数字证书的原理

发送方A:

- 向CA机构申请数字证书;

- 将个人信息和公钥发送给CA机构;

- CA机构颁给数字证书(CA机构会留有数字证书的备份!)

注意:

数字证书用CA的私钥进行加密。

接收方B:

用CA的公钥解密数字证书,得到A的公钥;(真正的A的公钥)

用数字证书得到的A的公钥,来验证之前A发送的公钥是否正确。

1-3-4、真题

真题1:

真题2:

真题3:

数字签名,用发送方的私钥加密,用发送方的公钥解密。

真题4:

真题5:

真题6:

真题7:

数字证书:用CA的私钥加密,用CA的公钥解密。

真题8:

真题8:

真题9:

真题10:

真题11:

数字签名:用发送方的私钥加密,确保信息不可否认;

数字证书:用CA私钥加密,可以得到发送方的公钥,对身份进行认证。

真题12:

1-4、加密算法

1、对称加密算法(私有秘钥加密算法、共享秘钥加密算法)

2、非对称加密算法(公开密钥加密算法)

公开的是公钥。

3、真题

真题1:

验证身份,防止假冒:数字证书;

数据加密,繁殖窃听:加密;

防止否认:数字签名。

防止篡改:摘要 。

真题2:

真题3:

真题4:

MD5:摘要算法。

真题5:

真题6:

真题7:

真题8:

认证处理主动攻击;

机密处理被动攻击。

真题9:

真题10:

文章来源:https://www.toymoban.com/news/detail-812025.html

文章来源:https://www.toymoban.com/news/detail-812025.html

到了这里,关于软考10-上午题-网络安全概述的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!