接上篇继续往下:【共读】企业信息安全建设与运维指南(一)

三、IDC基础安全体系建设:

IDC(Internet Data Center)即互联网数据中心,为企业用户或客户提供服务,如网站应用服务、App应用后台服务等等,IDC中存储着各类敏感信息和数据资产,所以IDC安全是企业信息安全的重中之重,需重点投入进行建设和运营。

3.1安全区域划分和访问控制策略

3.1.1 安全域简介及划分原则

安全域是指同一系统内有相同的安全保护需求,互相信任,并具有相同的安全访问控制策略和边界控制策略的子网或网络。相同的网络安全共享一样的安全策略。

划分遵循的安全原则:

-

等级保护原则:安全域的信息资产价值相近,具有相同或相近的安全等级、安全环境、安全策略等。

-

生命周期原则:不仅要考虑静态设计,还要考虑未来的变化,要预留出一定的扩展空间。

-

结构简化原则:直接的目的和效果是将整个网络变得更简单,简单的结构便于设计防护体系。

-

业务保障原则:更好的保障网络上承载的业务能够正常运行,保障安全的同时也要保障业务的运行和效率。

3.1.2安全域划分方案

-

IATF安全区域划分:

比较典型的划分方案,IATF提出4个典型的安全域:本地计算环境、区域边界、网络和基础设施和支撑性设施。

1)本地计算环境:通常包含服务器、客户机和安装它们上面的应用程序 。计算环境的安全性主要关注服务器和客户机。

2)区域边界:信息离开区域的连接点。区域间有各种各样的网络连接,包括Internet、拨号网络、专线、本地局域网互联等。

3)网络和基础设施:包括局域网和广域网,通过路由器、交换机连接起来,基础设施还包括网络管理系统、域名服务器和目录服务等。

4)支撑性设施:为网络、区域边界和本地计算环境提供基础服务。

-

典型企业安全域划分方案

1)办公网:

办公终端区:主要是办公计算机区域

网络和安全管理区:主要包括防病毒、DHCP、DNS、补丁管理、准入系统、数据防泄露系统等。

2)生产网:

计算环境:比较常见应用发布流程是先进行开发、测试,然后进行预发布验证。

网络边界接入:互联网接入区一般提供互联网访问服务或通过服务器访问互联网。

网络和安全管理区:主要部署网络管理系统、运维自动化系统等

3)灾备区

为了保障业务连续性,需要有灾备机房,当生产网发生严重故障或灾难时,可以将业务切换灾备机房。

4)生产服务区进一步划分

3.1.3安全访问控制策略

-

办公网和生产网(含灾备区)间访问控制策略

1)办公网仅允许访问如下类型端口或服务:

办公应用类,如邮箱、OA等,代码和持续集成,如GIT,SVN,堡垒机对应的服务,如22端口,3389端口,生产HTTP或HTTPS,

2)生产网不允许主动访问办公网

3)如有例外需特殊申请和审批

-

生产网内部区域间访问控制策略

1)网络安全管理区可访问所以生产网络计算环境。

2)开发测试区、预发布区应和生产服务区隔离

3)OA服务器应该与承载生产应用的区域隔离

4)生产服务区按需开放服务到公网

-

生产网区域边界访问控制策略

1)互联网接入区:严格管控对外开放端口或服务,高危端口禁止对外开放。

2)VPN接入区:严格控制权限,按需开放服务ip和端口

3)第三方接入:进行源IP白名单限制

3.2Web应用防火墙

web应用开放在互联网上,会面临各种攻击和探测。除了保障应用自身安全,还要能有效防范web攻击,其安全基础为web应用防火墙。

3.2.1Web应用安全威胁

-

Injection(注入攻击漏洞)

-

Broken Authentication(失效的认证)

-

Sensitive Data Exposure(敏感信息泄露)

-

XXE XML External Entities (XXE,XMl外部处理漏洞)

-

Broken Access Control(失效的访问控制)

-

Security Misconfiguration(安全配置错误)

-

Cross-Site Scripting(XSS,跨站脚本攻击)

-

Insecure Deserialization(不安全的反序列化)

-

Using Components with Known Vulnerabilities(使用含有已知漏洞的组件)

-

Insufficient Logging&Monitoring(日志记录和监控不足)

3.2.2WAF功能简介

-

WAF技术原理和实现

WAF一般部署在DMZ区,在防火墙和Web应用服务器之间,对Web服务器进出流量进行监控和防护,保护Web应用系统安全。

-

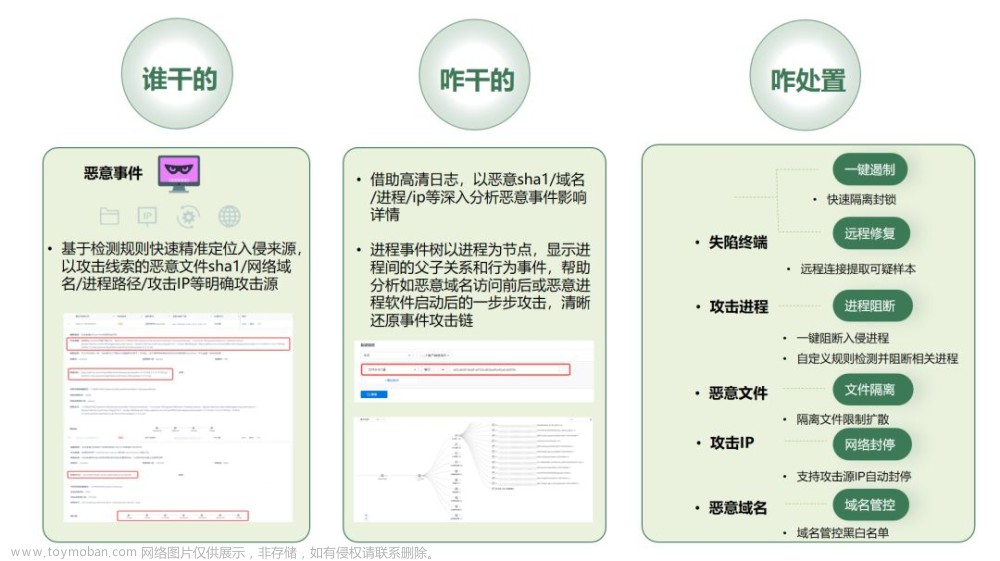

WAF功能简介:针对web应用的威胁,防护方案如下

1)SQL注入防护

2)Cookie防护

3)敏感信息泄露防护

4)XXE攻击防护

5)XSS攻击防护

6)高危漏洞防护

7)CC攻击防护

8)漏洞扫描防护

9)HTTP协议异常防护

3.2.3WAF应用实践

-

WAF产品选型

1)性能指标

2)网站访问延迟

3)防护功能测试

-

WAF应用实战

-

WAF发展趋势

3.3.DDOS攻击防护

DDOS即分布式拒绝服务攻击,攻击者大量发起请求,耗尽目标主机资源和网络资源,使目标主机不能正常提供服务,这种攻击成本低、危害大、防御难,是企业安全建设重点防范的风险之一。

3.3.1DDOS攻击分类及危害

-

DDOS攻击分类:分为流量型和应用型攻击,流量型包括SYN Foold、ACK Flood、UDP Flood;应用型包括:HTTP CC攻击、DNS Query Flood。

-

DDOS攻击危害:如果流量型攻击容易把互联网入口堵死,如果是CC攻击容易把web服务器或相关数据库服务器打死。

3.3.2DDOS攻击防护方案

-

正常流量从骨干网络路由器接到用户机房路由器上。

-

DDOS防护系统一般包括检测系统和清洗系统两部分

-

清洗系统开启BGP通告,将原本转向用户机房的路由牵引到清洗系统服务器上。

-

清洗服务器清洗攻击流量,放行正常业务流量

-

正常业务流量回注到用户机房。

DDOS攻击防御的前提是有足够的冗余带宽

3.4 运维堡垒机

堡垒机是集系统运维和安全审计为一体的安全网关,是企业内控安全和合规的基础安全设施。

3.4.1系统运维面临 的挑战

-

运维操作安全风险:

1)账号认证是否安全

2)授权是否合理

3)违规操作是否可控

4)操作是否可以审计

-

合规和监管要求

1)网络安全等级保护要求

2)ISO27001信息安全管理体系要求

3.4.2运维堡垒机功能简介

堡垒机提供了用户管理、身份认证、单点登录、授权管理、访问控制、操作审计、设备管理和账号管理等。

这里可参考小编以前发布的堡垒机相关文章:

什么是堡垒机?为什么需要堡垒机?

JumpServer 堡垒机--极速安装(一)

JumpServer 堡垒机--操作实践(二)

JumpServer 堡垒机-- LDAP Authentication(三)

网络安全」安全设备篇(15)——堡垒机

-

用户认证和管理功能

1)认证方式:本地账号认证、LDAP账号认证、组合认证

2)管理员:系统管理员、密码管理员、审计管理员

3)运维用户:员工、外包人员、临时用户

-

用户登录、授权、访问控制和审计管理

1)单点登录:通过账号密码登录后,可获取所拥有的资源访问权限

2)授权管理:分为3种,用户、设备、系统账号。

3)操作控制:降低操作风险,对风险命令阻断或审核。

4)操作审计:对操作行为进行审计

-

IT设备管理

1)IT资产管理

2)设备自动改密

-

应用发布功能

3.5安全基线管理

安全基线是为了使相关设备和系统具体最基本的安全防护能力二制定的标准和要求。

3.5.1 常见安全基线标准

安全基线制定时切忌大而全,这样往往很难落地。核心的安全基线标准包括以下几点:

-

账号密码强度

-

账号安全

-

日志记录

-

安全漏洞修复

-

信息泄露防护

-

服务器操作系统

-

数据库安全基线

-

中间件安全基线

-

网络和安全设备

3.5.2 安全基线核查方案

安全基线实施完成后,要定期进行核查,避免由于安全基线变更或执行不到位导致安全基线未落实问题。

3.5.3 安全基线生命周期管理

安全基线生命周期管理,包括:安全基线标准、安全基线实施、安全基线核查、安全基线整改。

安全基线管理过程中需注意以下几点:

-

切忌制定大而全的标准

-

标准过严,影响业务开展

-

实施方案不理想,落地困难

本期到此结束,下期恭请期待!文章来源:https://www.toymoban.com/news/detail-813299.html

文章来源地址https://www.toymoban.com/news/detail-813299.html

文章来源地址https://www.toymoban.com/news/detail-813299.html

到了这里,关于【共读】企业信息安全建设与运维指南(二)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!