CTFhub-Web-信息泄露-备份文件下载-bak文件

题目信息

解题过程

看到提示说和index.php有关,在url后面加index.php.bak,跳转到http://challenge-7a4da2076cfabae6.sandbox.ctfhub.com:10800/index.php.bak网址,即: 文章来源:https://www.toymoban.com/news/detail-814970.html

文章来源:https://www.toymoban.com/news/detail-814970.html

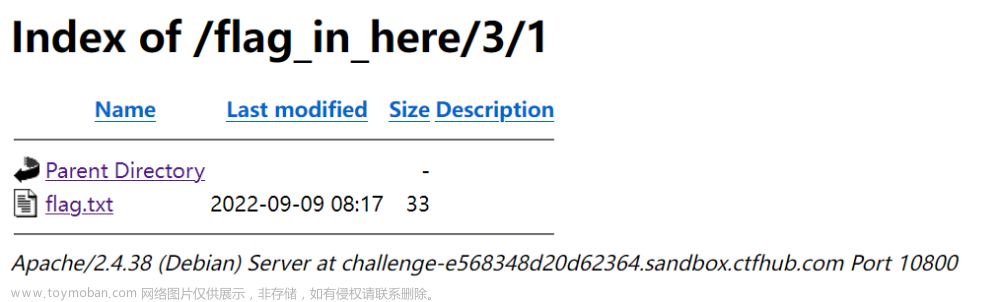

跳转到下载页面,下载内容为:

这就是我们需要的flag!文章来源地址https://www.toymoban.com/news/detail-814970.html

到了这里,关于CTFhub-bak文件的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!