阅识风云是华为云信息大咖,擅长将复杂信息多元化呈现,其出品的一张图(云图说)、深入浅出的博文(云小课)或短视频(云视厅)总有一款能让您快速上手华为云。更多精彩内容请单击此处。

摘要:HSS针对Cactus勒索病毒的解析与防护建议。

本文分享自华为云开发者社区 《【云小课】| 安全第15课 HSS对近期Cactus勒索病毒的分析》,原文作者:阅识风云

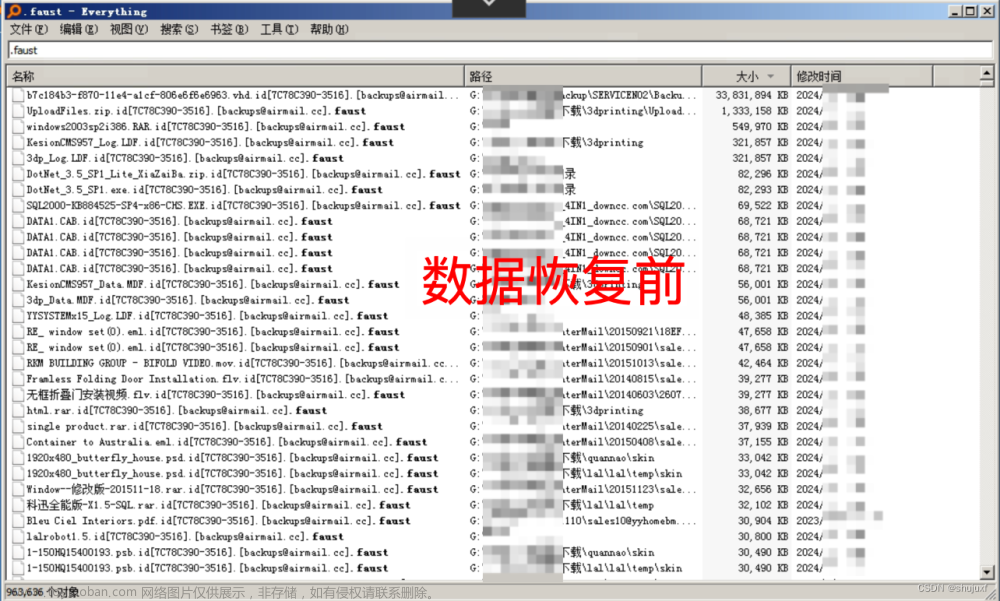

近期热点勒索事件

2023年首次发现的勒索病毒Cactus已迅速在数字领域蔓延,利用漏洞(尤其是VPN的漏洞)获得未经授权的访问并在受损的基础设施中建立据点,采用动态加密方法并利用许多工具和技术来确保其恶意负载有效且隐蔽地传递,攻击领域多种多样,主要针对从事制造和专业服务业务的组织,并已经攻击达到9个国家。

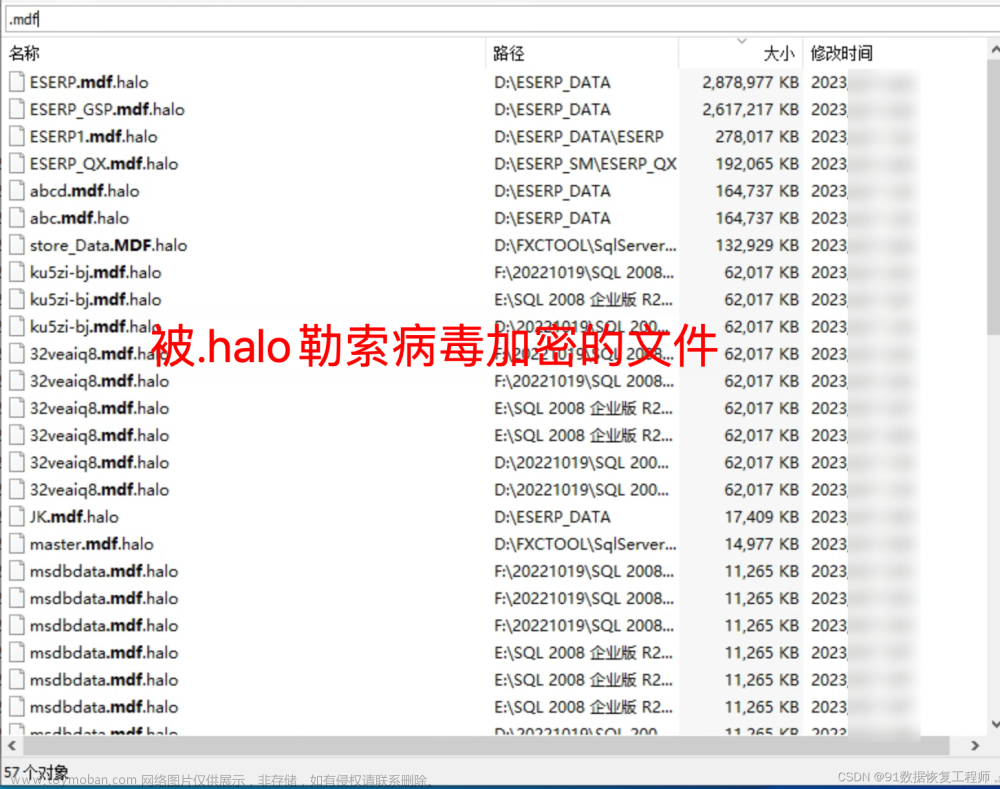

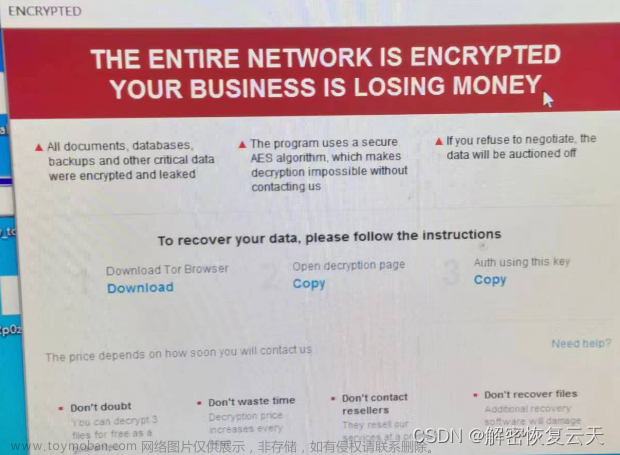

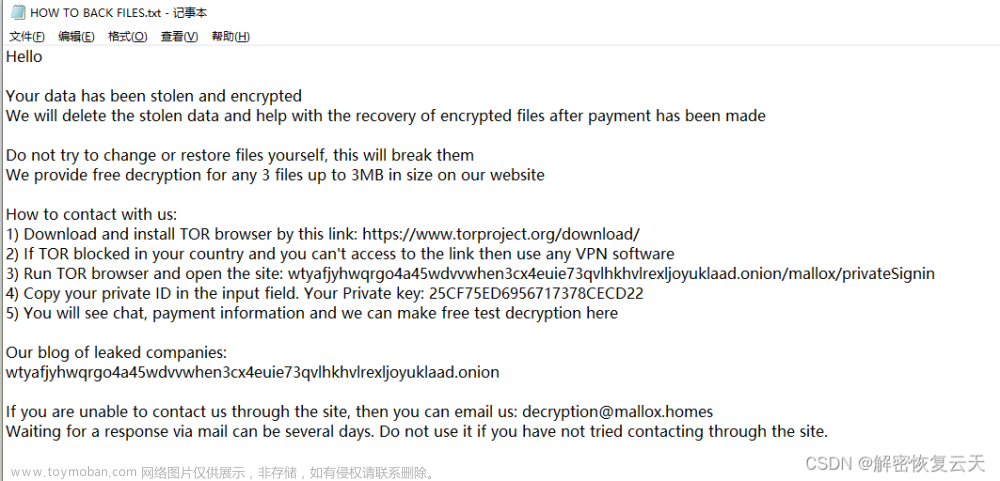

Cactus勒索病毒自2023年3月份开始活动以来一直很活跃,主要针对大型商业实体进行大量勒索。它采用双重勒索策略,在加密前窃取敏感数据,并在其网站威胁公开数据。Cactus勒索病毒利用Fortinet VPN漏洞、Qlik Sense公开暴露的安装漏洞和恶意广告传播的Danabot恶意软件,以获取初始访问权限,然后使用批处理脚本解压7-zip文件来提取勒索病毒可执行程序,并试图删除杀毒软件以逃避检测,它会在执行加密文件恶意代码前删除可执行程序,加密后,它会附加“.CTS[数字]”扩展名,如:1.jpg.CTS1、2.jpg.CTS1、3.jpg.CTS2等,在被加密的文件夹下,会有名为“cAcTuS.readme.txt”的勒索信。

Cactus勒索病毒:初始入侵阶段

Cactus勒索病毒可能采用的攻击手法包括:通过Fortinet VPN漏洞、Qlik Sense漏洞、流氓软件植入木马Danabot等获取初始访问权限。

Cactus勒索病毒:感染与执行阶段

Cactus与常见的勒索软件一样,在感染阶段会执行持久化、提权、横向移动、探测内网敏感数据、禁用安全软件等操作。Cactus在获取初始访问权限后,通过计划任务建立SSH后门来维持权限;使用SoftPerfect、Network Scanner(netscan)、PSnmap.ps1以及powershell命令扫描探测内网主机;同时,安装合法远程访问软件Splashtop、AnyDesk、SuperOps RMM来控制失陷主机并向其植入恶意文件。

Cactus通过窃取浏览器配置文件中的凭据和LSASS进程中的凭据来进行权限提升,以及后续的横向移动,在失陷主机上还发现了用来加密通信的Chisel和攻击工具Cobalt Strike。在获取到足够的权限后,植入的恶意文件通过批处理脚本执行恶意操作,并用msiexec来卸载安全软件。

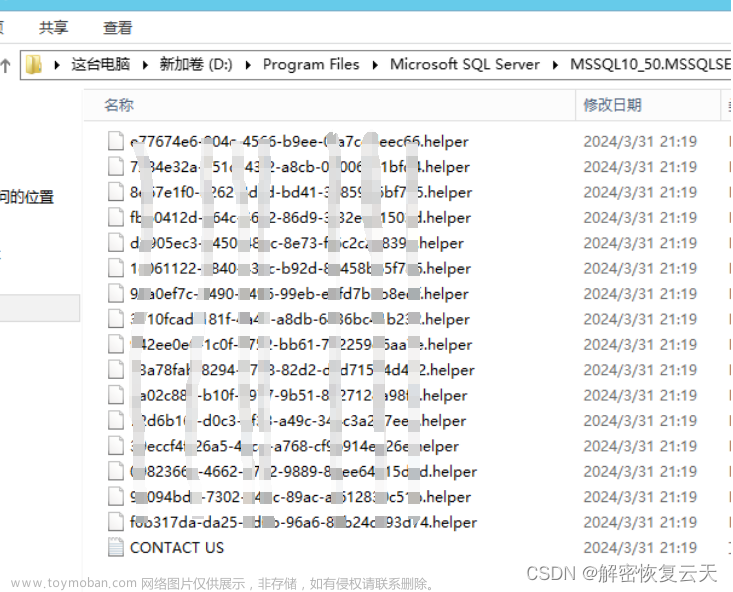

Cactus在最后阶段使用Rclone等工具窃取数据,窃取完成后,开始加密失陷主机的数据。PowerShell脚本TotalExec.ps1使用PsExec部署加密器,批处理脚本f1.bat创建用户并赋予管理员权限,配置系统以安全模式启动,配置用户在进入系统时自动登录,并在RunOnce注册表中添加执行第二个批处理脚本f2.bat,然后5秒后强制重启系统并删除自己。

图1 f1.bat脚本

图2 f2.bat脚本(负责加密失陷主机的文件)

f2.bat脚本移除安全模式启动的配置,解压7z文件得到勒索病毒加密组件,然后删除7z压缩包以及7.exe程序,然后通过PsExec在内网扫描入侵的主机上执行加密组件。

Cactus勒索病毒可执行程序有-s、-r、-i、-l、-e、-c、-t、-d、-f等参数可选,不同的参数对应不同的行为。主要有下面3种模式:

(1)安装模式

通过在命令行中传递“-s”标志来触发,可执行文件会将自己复制到C:\ProgramData{Victim_ID}.exe,然后将在C:\ProgramData\ntuser.dat中写入一个配置文件,其中包含原始可执行文件的路径。然后,它会创建并执行一个计划任务来运行程序C:\ProgramData\{Victim_ID}.exe。

(2)读取配置模式

通过传递“-r”标志,它进入读取配置模式,读取ntuser.dat文件,提取一些字段,使用它们执行不同的操作,然后退出。

(3)加密模式

Cactus勒索病毒搜索文件系统,并开始使用线程加密多个文件。实现对多个文件进行加密。加密文件的扩展名为“.cts”,其中的“int”可以用任何随机数代替。Cactus采用双重勒索策略会把受害者的文件窃取再加密这些文件。Cactus采用AES+RSA算法加密文件,加密完成后,释放勒索信,命名为 “CAcTuS.readme.txt”。

我们可以从以下流程图中观察Cactus勒索病毒执行流程。

Cactus勒索病毒:数据外泄阶段

Cactus勒索病毒会使用合法的云同步工具RClone等,以上传窃取的数据。

勒索病毒防护方案

按照勒索病毒攻击的3个阶段,进行有针对性的防护。攻击阶段包括:勒索病毒攻击入侵、勒索病毒横向扩散和勒索加密。

在攻击入侵前进行事前识别与防御,可有效收敛攻击面;在攻击入侵及横向移动时进行告警,可及时发现勒索病毒入侵行为;在产生告警时进行自动处置,可有效阻断勒索病毒的加密行为和扩散;在勒索加密发生后进行数据恢复,可以保障业务及时恢复。

1. 事前识别与防御

华为云主机安全服务HSS对勒索攻击提供全链路的安全防护,攻击入侵前,可使用HSS提供的风险预防功能,包含基线检查、漏洞管理、容器镜像安全扫描,对企业资产进行梳理,对服务器的各项服务进行基线检查,以及对服务器运行的各类应用进行漏洞扫描,及时修复漏洞,收敛攻击面,降低服务器被入侵风险。

步骤1:进入“基线检查”页面,处理配置风险、弱口令风险等。

步骤2:进入“漏洞管理”页面,扫描并修复漏洞。

2. 事中威胁检测

黑客进行勒索首先需要获取边界服务器的权限,在攻击过程运用多种攻击手段进行入侵,所以需要在黑客入侵过程,对各类入侵攻击进行及时告警、阻断,华为云主机安全服务HSS支持对暴力破解、漏洞利用、Webshell、反弹shell、病毒、木马、Rootkit等的检测。

Cactus勒索攻击的常见战术行为列表及华为云主机安全HSS对应检测能力项如下表,HSS提供对攻击路径全链路的检测:

针对勒索病毒,华为云主机安全服务HSS提供了多维度的检测能力,包括AV病毒引擎检测、诱饵文件检测、HIPS主机入侵规则检测。AV病毒引擎根据勒索病毒特征进行检测,诱饵文件根据勒索病毒加密行为进行检测,HIPS引擎对勒索病毒常见异常行为进行检测。

3. 事中监控与处置

在华为云主机安全服务HSS发现勒索病毒和勒索加密行为后,您可以手动处置,也可以在策略中开启对勒索病毒的自动隔离查杀,防止勒索病毒扩散蔓延。

4. 事后恢复

若服务器被勒索病毒加密,事后需要及时通过备份恢复数据,分析被入侵的原因,然后进行安全加固,避免再次被入侵勒索。华为云主机安全服务HSS支持一键恢复数据,开启勒索病毒防护策略后,可以对业务数据进行便捷地备份,服务器被勒索病毒入侵后,可以通过云服务器备份进行数据恢复,降低勒索病毒带来的损失。

勒索病毒防护建议

通过分析Cactus勒索病毒我们可以看到勒索病毒攻击的全部路径,包括攻击入侵、横向移动、勒索加密3大阶段。针对勒索病毒攻击的特点,可以在事前识别与防御、事中威胁检测、事中监控与处置和事后恢复4个阶段进行检测与防御,将勒索病毒的危害降到最低。

赶紧戳这里,体验华为云主机安全服务防勒索能力!

文章来源:https://www.toymoban.com/news/detail-815134.html

点击关注,第一时间了解华为云新鲜技术~文章来源地址https://www.toymoban.com/news/detail-815134.html

到了这里,关于云小课|HSS对近期Cactus勒索病毒的分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!