一.环境搭建

1.靶机描述

与DC-1非常相似,DC-2是另一个专门建造的易受攻击的实验室,目的是在渗透测试领域获得经验。

与最初的DC-1一样,它的设计考虑到了初学者。

Linux 技能和对 Linux 命令行的熟悉是必须的,对基本渗透测试工具的一些经验也是必须的。

就像DC-1一样,有五个标志,包括最后一个标志。

2.下载地址

DC: 2 ~ VulnHub

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-1.png)

3.启动环境

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-2.png)

4.设置网卡为nat模式

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-3.png)

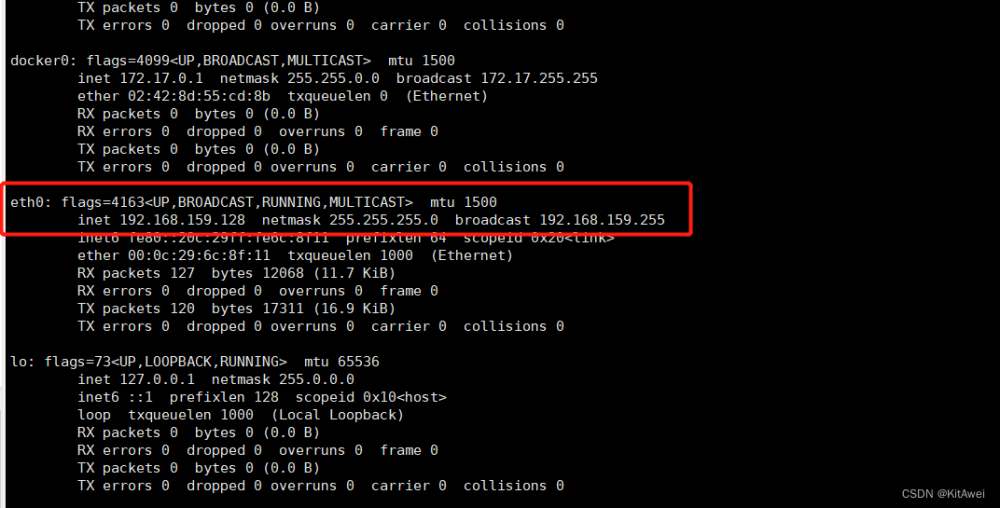

虚拟机开启之后界面如下(和1一样),我们不知道ip,需要自己探活,网段知道:192.168.52.0/24

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-4.png)

二.渗透靶场

1.信息收集

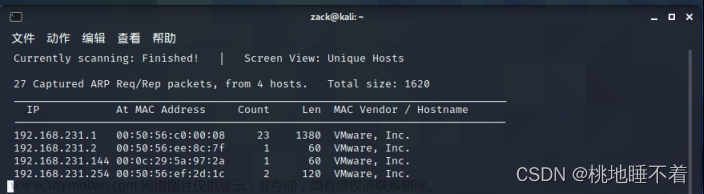

寻找真实的靶场ip

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-5.png)

Kali ip为192.168.52.152

所以分析可得靶机ip为192.168.52.131

2.探端口以及服务

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-6.png)

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-7.png)

发现开放了80端口,存在web服务,Apache/2.4.10,

发现开放了7744端口,开放了ssh服务,OpenSSH 6.7p1

3.进行访问端口

我们访问:http://192.168.52.131

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-8.png)

本地访问不了会自动跳到DC-2。应该是给重定向了!我们想到dc-2这个域名解析失败,我们需要更改hosts文件,添加一个ip域名指向。

修改hosts文件,添加靶机IP到域名dc-2的指向

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-9.png)

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-10.png)

添加完成之后,再次访问,访问成功(我们使用kali里面的浏览器)

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-11.png)

根据wappalyzer插件可知当前运行的是一个wordpress的站点

三.查找所有flag

1.站点下面存在一个flag

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-12.png)

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-13.png)

大致意思就是暴力破解,账号密码

2.我们进行目录扫描

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-14.png)

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-15.png)

发现一个后台地址: http://dc-2/wp-login.php?redirect_to=http%3A%2F%2Fdc-2%2Fwp-admin%2F&reauth=1

3.我们进行用户枚举

1)前面我们提到这是一个wordpress的站,我们采用专门针对wordpress的工具wpscan来进行扫描

Wpscan一些常用语句:

wpscan –url http://dc-2

wpscan –url http://dc-2 –enumerate t 扫描主题

wpscan –url http://dc-2 –enumerate p 扫描插件

wpscan –url http://dc-2 –enumerate u 枚举用户

2)我们先进行用户爆破用户名

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-16.png)

可以看到爆破出来三个用户名

2)我们进行爆破密码

我们使用cewl生成字典,使用wpscan进行暴力破解

cewl http://dc-2/ > MS02423.txt

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-17.png)

3)最后我们爆破出来2个账号

jerry/adipiscing tom/parturient

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-18.png)

4)我们进行登录

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-19.png)

5)我们找到了flag2

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-20.png)

6)我们查看flag2

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-21.png)

意思是如果你不能利用WordPress并走捷径,还有另一种方法。

希望你找到了另一个切入点(这里我们想到7744端口,服务是ssh我们使用ssh进行登录)

4.使用ssh进行登录

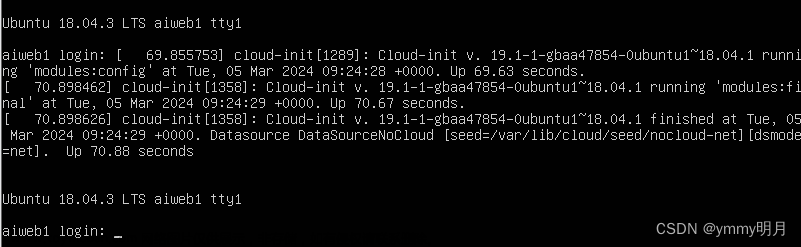

1)我们使用ssh登录账号,用jerry登录半天登录不上去,我们使用tom进行登录,发现可以登录成功,而且看到了flag3.txt

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-22.png)

2)我们查看flag3.txt

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-23.png)

我们发现使用cat看不了,被rbash限制了

3)使用compgen -c 查看可以使用的命令,我们使用vi进行查看

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-24.png)

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-25.png)

5.rbash绕过

1)echo $PATH 显示当前PATH环境变量,该变量的值由一系列以冒号分隔的目录名组成

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-26.png)

2)cd进不去目录 ,前面我们知道可以使用ls,使用ls直接查看目录信息

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-27.png)

3)使用echo来绕过rbash

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

echo /*

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-28.png)

4)我们可以看到cd可以使用了,我们cd .. ls 可以看到jerry

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-29.png)

5)我们看到flag4.txt,查看

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-30.png)

意思是

很高兴看到你走了这么远,但你还没回家。

您仍然需要获得最后的标志(唯一真正重要的标志!)

这里没有暗示,一,你现在只能靠自己了。*-)

继续

大致意思就是还没有结束。猜想需要提权才能获取到最终的flag,并且flag4 提示我们可以使用git,我们可以通过git来提权

6.我们进行提权

1)我们可以看到无需root权限,jerry 可以使用 git

sudo -l

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-31.png)

2)查看一下可以使用的root权限命令

find / -user root -perm -4000 -print 2>/dev/null

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-32.png)

3)提权成功

1、sudo git help config #在末行命令模式输入

!/bin/bash 或 !’sh’ #完成提权

2、sudo git -p help

!/bin/bash #输入!/bin/bash,即可打开一个用户为root的shell

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-33.png)

4)我们进入root用户

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-34.png)

5)我们进行ls

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-35.png)

6)我们查看flag

![vulnhub靶场之DC-2,[ vulnhub靶机通关篇 ],web安全](https://imgs.yssmx.com/Uploads/2024/01/815479-36.png)

四. 相关知识点

1、git提权

2、rbash绕过

3、[ 常用工具篇 ] kali 自带目录扫描神器 dirb Headless (命令行)模式详解文章来源:https://www.toymoban.com/news/detail-815479.html

4、WPScan使用完整攻略文章来源地址https://www.toymoban.com/news/detail-815479.html

到了这里,关于vulnhub靶场之DC-2的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试学习靶机07] vulnhub靶场 Prime 2](https://imgs.yssmx.com/Uploads/2024/02/449159-1.png)