一、SM2校验理论基础

SM2的校验过程是使用椭圆曲线上的公钥验证签名的有效性。以下是SM2校验的理论基础相关知识点:

-

SM2签名算法: SM2的校验基于椭圆曲线数字签名算法(ECDSA)。在签名算法中,签名者使用私钥对消息的哈希值进行签名,而验证者使用相应的公钥、签名值和消息的哈希值进行验证。

-

公钥验证签名: SM2签名校验的核心在于使用签名者的公钥对签名值进行验证。只有持有私钥的一方才能够生成有效的签名,而任何人都可以使用相应的公钥验证签名的有效性。

-

椭圆曲线运算: 校验过程中涉及到椭圆曲线上的数学运算,包括点的加法、点的乘法等。这些运算是基于椭圆曲线离散对数问题的难解性来保障安全性。

-

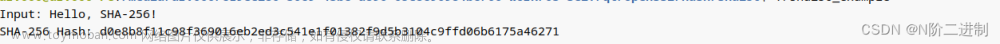

消息摘要算法: SM2签名使用消息摘要算法对原始消息进行哈希,通常采用SM3算法。在校验过程中,验证者也需要使用相同的哈希算法对接收到的消息进行哈希。

-

椭圆曲线的离散对数问题: ECC的安全性基于椭圆曲线上的离散对数问题的难解性。在校验过程中,验证者需要执行椭圆曲线运算,确保签名值与消息的哈希值匹配。

-

SM2校验流程:

- 选择椭圆曲线参数。

- 生成公钥。

- 获取签名值、消息的哈希值和公钥。

- 使用椭圆曲线运算验证签名的有效性。

-

随机数生成: 随机数的生成在签名的校验中通常不涉及,因为验证者只需要使用公钥进行椭圆曲线运算。

-

校验结果: 如果校验成功,说明签名是由持有相应私钥的一方生成的,消息在传输过程中没有被篡改,校验者可以信任消息的完整性和真实性。

理解这些基础知识点有助于深入了解SM2校验的工作原理和安全性。在实际应用中,确保正确管理公钥,处理错误和异常情况,并根据具体需求进行适当的安全性考虑。

二、SM2签名校验开发实例(C++)

在Linux环境下使用C++和OpenSSL库进行SM2签名校验的示例代码如下。请注意,这里的公钥和签名数据是预先准备好的,你需要替换为你实际的公钥、签名和消息哈希值。文章来源:https://www.toymoban.com/news/detail-815962.html

#include <openssl/evp.h>

#include <openssl/sm2.h>

#include <openssl/pem.h>

int main() {

EVP_PKEY* pubKey = EVP_PKEY_new();

FILE* publicKeyFile = fopen("public_key.pem", "r");

// 从文件中加载公钥

if (!PEM_read_PUBKEY(publicKeyFile, &pubKey, NULL, NULL)) {

perror("Error loading public key");

return 1;

}

fclose(publicKeyFile);

// 待验证的签名

const char* signatureHex = "3046022100...";

const char* messageHex = "e1e2a1...";

// 将十六进制的签名和消息哈希值转换为二进制数据

unsigned char* signature;

unsigned char* messageHash;

size_t sigLen, hashLen;

sigLen = strlen(signatureHex) / 2;

hashLen = strlen(messageHex) / 2;

signature = (unsigned char*)malloc(sigLen);

messageHash = (unsigned char*)malloc(hashLen);

if (!signature || !messageHash) {

perror("Memory allocation error");

return 1;

}

if (hex2bin(signatureHex, signature, sigLen) != 0 ||

hex2bin(messageHex, messageHash, hashLen) != 0) {

perror("Error converting hex to binary");

free(signature);

free(messageHash);

return 1;

}

// 创建 SM2 验签上下文

EVP_MD_CTX* ctx = EVP_MD_CTX_new();

EVP_MD_CTX_init(ctx);

// 选择 SM3 摘要算法

const EVP_MD* md = EVP_sm3();

// 初始化验签

if (!EVP_DigestVerifyInit(ctx, NULL, md, NULL, pubKey)) {

perror("Error initializing verification");

free(signature);

free(messageHash);

return 1;

}

// 添加待验证的消息

if (!EVP_DigestVerifyUpdate(ctx, messageHash, hashLen)) {

perror("Error updating verification");

free(signature);

free(messageHash);

return 1;

}

// 执行验签

int result = EVP_DigestVerifyFinal(ctx, signature, sigLen);

// 输出验签结果

if (result == 1) {

printf("Signature verification successful\n");

} else {

printf("Signature verification failed\n");

}

// 释放资源

EVP_MD_CTX_free(ctx);

EVP_PKEY_free(pubKey);

free(signature);

free(messageHash);

return 0;

}

请确保替换public_key.pem、signatureHex和messageHex为你实际使用的公钥文件、签名和消息哈希值。这个示例中的hex2bin函数用于将十六进制字符串转换为二进制数据,你可以根据需要实现或使用现有的实现。文章来源地址https://www.toymoban.com/news/detail-815962.html

到了这里,关于openssl+ SM2 + linux 签名校验开发实例(C++)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!