密码学是信息安全的基础技术之一,是达到信息系统安全等级保护要求的核心技术支持,在身份验证、访问控制、文件加密、数据加密和安全传输中都得到广泛应用。其核心目标是保证信息的机密性、完整性和可用性。

密码学包括加密和解密两个部分。一般过程是:发送方通过加密算法,将可读的文件(明文)变换成不可理解的乱码,即密文,然后传输给接收方;接收方接收密文之后,通过解密算法进行解密,获得明文。密码技术的实施过程,支持等级保护在机密性、完整性、认证性和非否认性等方面的要求。

一、加密技术分类

按照密钥的特点可将密码学分为两类:对称密码算法和非对称密码算法。相应地,对数据加密的技术分为两类,即对称加密技术和非对称加密技术。

1、对称加密技术

对称加密技术的基本特征是加密密钥和解密密钥相同,典型代表是数据加密标准(DES)、国际数据加密算法(IDEA)。实施过程如下:

(1)发送方发送明文消息前,首先获得一个密钥,该密钥可以由发送方生成并通过安全的渠道送到接收方,或者由可信的第三方生成,分发给发送方和接收方;

(2)发送方使用密钥将要发送的消息加密并传输给接收方;

(3)接收方接收密文,使用密钥进行解密获得明文。

对称加密算法使用起来简单快捷,加密、解密处理速度快、保密度高,适合对数据量比较大的文件进行加密。但是在密钥管理与分发、数字签名等方面存在较为明显的问题:

(1)会话双方密钥难以统一;在多人通信时,同时产生的密钥数量庞大,难以管理。

(2)密钥必须妥善安全地发送到接收方,分发过程十分复杂,花费代价高。

(3)密钥不具有唯一性,易于伪造。

国产对称加密算法包括SM1、SM4等。

SM1是国家密码管理局公布的分组密码,主要应用于SSL/TLS握手过程中的DH密钥交换,也可用于数据加密和数字签名。

SM4是一种分组密码,其分组长度为128位,密钥长度为128位、192位或256位。SM4算法基于Feistel结构,具有较高的安全性。

2、非对称加密技术

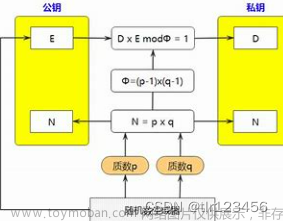

非对称加密技术的原理是加密密钥和解密密钥不同,其中一个密钥用来加密,另一个密钥用来解密,典型代表是RSA算法。非对称加密技术通过特定的算法生成一个密钥对,一个密钥不能公开,叫做私钥,另一个可以公开,叫做公钥。同时,非对称加密技术的加密算法和解密算法是公开的,具体实施过程如下:

(1)发送方通过私钥和加密算法对发送的消息进行加密,然后传输;

(2)接收方接收密文,使用发送方公开的公钥和解密算法进行解密,获得明文。

非对称加密体制相对对称加密体制而言,具有以下优势:

(1)消除了会话用户双方交换密钥的需要。

(2)每个用户拥有特定的密钥,密钥数量少,便于管理,同时实现了身份认证。

但是非对称加密体制加密和解密花费时间长、速度慢,不适合对数据量比较大的文件加密,更适用于对少量数据进行加密。

国产非对称加密算法主要包括SM2和SM9。

SM2算法是一种基于椭圆曲线密码的公钥密码算法标准,其安全性相较于RSA算法更高,且具有更高的运算速度,适用于数字签名、密钥协商和加密等场景。SM2算法已成为我国无线局域网国家标准的商用密码算法,并被应用于WAPI无线网络中。

SM9算法则是一种基于标识的密码算法,将用户的身份标识作为公钥,从而省去了证书管理的复杂性。SM9算法包括数字签名、密钥交换和密钥封装等协议,可以应用于多种安全场景,如网络安全、移动支付等。

二、密码技术在安全防御中的作用

在安全防御中,密码技术的主要作用如下:

- 信息加密:通过加密算法将明文信息转换为密文信息,保证信息在传输过程中不被窃取或篡改。常见的加密算法包括对称加密算法(如AES、DES、SM1、SM4)和非对称加密算法(如RSA、ECC、SM2、SM9)。

- 数字签名:利用密码技术对数据进行签名,验证数据的完整性和来源。数字签名可以防止数据被篡改或伪造,广泛应用于身份认证、电子签章等领域。

- 身份认证:通过密码技术对用户进行身份验证,确保只有合法用户能够访问敏感数据或资源。常见的身份认证方式包括用户名/密码认证、动态令牌认证、多因素认证等。

- 访问控制:利用密码技术对访问者进行权限控制,确保只有授权用户能够访问特定资源。访问控制通常与身份认证相结合,实现基于角色的访问控制(RBAC)。

- 安全审计:通过密码技术记录和审计安全事件,及时发现和应对安全威胁。安全审计可以帮助组织机构了解其安全状况,发现潜在的安全风险,并及时采取措施进行防范。

密码技术在安全防御中扮演着至关重要的角色。通过合理应用密码技术,可以有效提高组织机构的信息安全水平,保护敏感数据和资源的安全。文章来源:https://www.toymoban.com/news/detail-817068.html

博客:http://xiejava.ishareread.com/文章来源地址https://www.toymoban.com/news/detail-817068.html

到了这里,关于安全防御之密码技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!