验证码绕过第一关:

前端验证码绕过:

打开pikachu靶场:

输入错误的验证码时会出现弹窗(alert)此时我们猜测这可能存在着前端限制

如果验证码有前端限制(只在前端有作用),不影响后端的操作

猜测验证码是前端还是后端:

-

进行断网测试:如果断开网络验证码没有则就是前端存在验证码,否则就是后端存在。

-

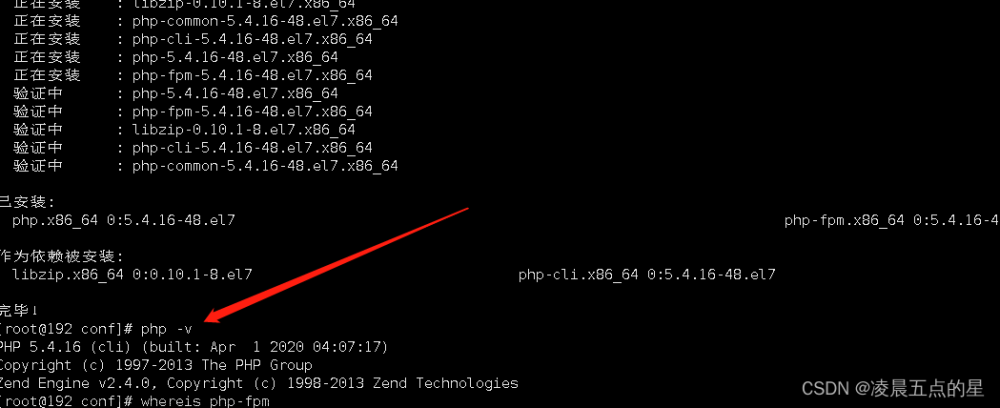

抓包测试:挂上代理随便输入发现提示验证码输入错误但是没有包显示没有抓到包可以猜测属于前端验证。

验证码复用:

将验证码删掉:

发现显示还是验证码正确的回显

说明登录的后端没有处理验证码的程序

验证码绕过了解吗?

了解,验证码绕过分为前端验证码绕过和后端验证码绕过,其前端验证码绕过,根据逻辑捉一个包(老老实实按照流程来)由于他是前端的验证,直接在抓到的包里直接修改,这叫一个复用的问题进而进行一个爆破。

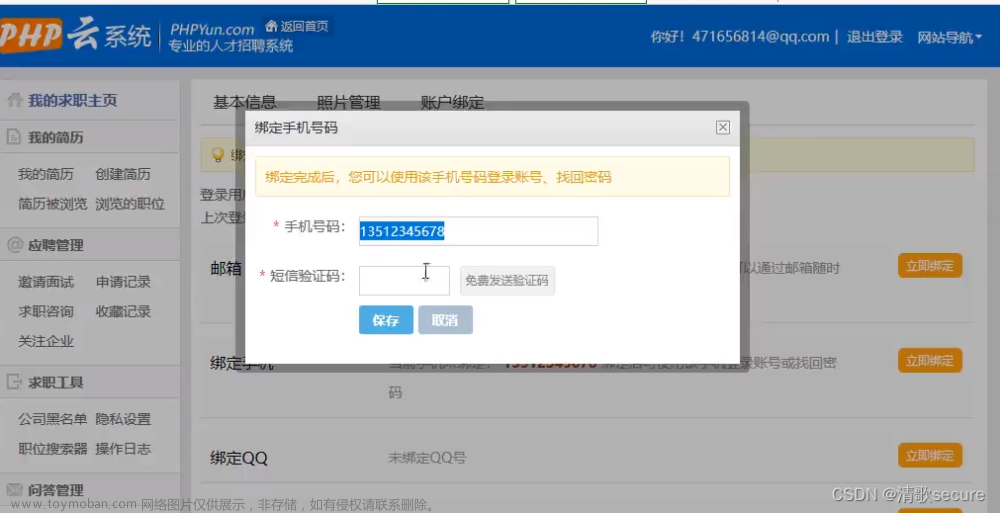

验证码绕过第二关:

后端验证码绕过:

此时前端的验证码不要动继续在bp中修改数据,验证码成功绕过。

画图显示:

在此时都没有触发前端验证码发生改变的前提条件。

由于服务端在验证验证码的时候是根据前端验证码实现的只要攻击者没有触发前端验证码导致更新验证码时

他就可以实现验证码无限复用。

采用验证码爆破方式:

四个数字的验证码,验证码有效期为五分钟

通过忘记密码,会给手机发送验证码(证明身份)

服务器生成四个验证码里大概有一万种文章来源:https://www.toymoban.com/news/detail-817753.html

使用字典爆破验证码差不多也就半分钟就爆破成功。文章来源地址https://www.toymoban.com/news/detail-817753.html

到了这里,关于业务逻辑漏洞—验证码绕过的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!