020-信息打点-红蓝队自动化项目&资产侦察&企查产权&武器库部署&网络空间

#知识点:

1、工具项目-红蓝队&自动化部署

2、工具项目-自动化侦查收集提取

3、工具项目-综合&网络空间&信息

演示案例:

➢自动化-武器库部署-F8x

➢自动化-企查信息-AsamF

➢自动化-网络空间-ENScan

➢自动化-综合架构-ARL&Nemo

#各类红蓝队优秀工具项目集合:

https://github.com/guchangan1/All-Defense-Tool

本项目集成了全网优秀的开源攻防武器项目,包含信息收集工具(自动化利用工具、资产发现工具、目录扫描工具、子域名收集工具、指纹识别工具、端口扫描工具、各种插件…),漏洞利用工具(各大CMS利用工具、中间件利用工具等项目…),内网渗透工具(隧道代理、密码提取…)、应急响应工具、甲方运维工具、等其他安全攻防资料整理,供攻防双方使用。如果你有更好的建议,欢迎提出请求。

#自动化-武器库部署-F8x

1、介绍:

一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等.

2、配置:

通过 CF Workers 下载 [推荐]

wget : wget -O f8x https://f8x.io/

curl : curl -o f8x https://f8x.io/

项目地址:https://github.com/ffffffff0x/f8x

- 下载

- wget :

wget -O f8x https://f8x.io/- curl :

curl -o f8x https://f8x.io/- 使用**:**

bash f8x -h

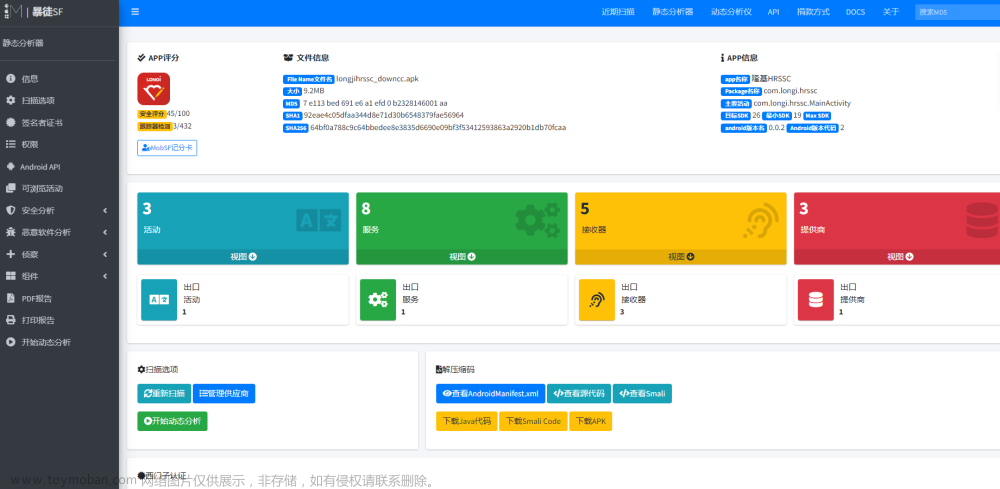

安装• -mobsf 安装MobSF(~1.54 GB)

bash f8x -mobsf

- 再次启动直接输入,以下指令即可

docker run -it --rm -p 8000:8000 opensecurity/mobile-security-framework-mobsf:latest- 打开网址http://192.168.200.130:8000/即可

3、使用:见项目文档

#自动化-网络空间-AsamF

项目地址:https://github.com/Kento-Sec/AsamF

1、介绍:

AsamF集成了Fofa、Hunter、Quake、Zoomeye、Shodan、爱企查、Chinaz、0.zone、subfinder。AsamF支持Fofa、Hunter、Quake、Zoomeye、Shodan、Chinaz、0.zone配置多个Key。

2、配置:

AsamF会在~/.config/asamf/目录下生成config.json文件。

如果你有多个key,按照json的格式录入即可,建议键值按照阿拉伯数字依次录入,方便以阿拉伯数字来切换key。自动结果保存在~/asamf/目录下。

- 解压到相关目录下,并使用cmd输入语句:

AsamF_windows_amd64.exe -vC:\Users\用户名\.config\asamf打开目标文件下进行配置config.json- 使用相关语句,一键查询导出

AsamF_windows_amd64.exe q -q weblogic

3、使用:见项目文档

优点:

- 对fofa、hunter、zoomeye、quake的部分语法进行了整合,部分选项可以聚合各个平台一并搜索。

- 导出数据在各大平台是要付一定积分换取的,但通过工具可以直接导出

#自动化-企查信息-ENScan

项目地址:https://github.com/wgpsec/ENScan_GO

1、介绍:

剑指HW/SRC,解决在HW/SRC场景下遇到的各种针对国内企业信息收集难题

2、配置:

ENScanGo在第一次使用时需要使用**-v命令生成配置文件**信息后进行配置

- 解压到相关目录下,并使用cmd输入语句:

enscan-0.0.16-windows-amd64.exe -v- G:\develop\safety\enscan-打开解压文件的目标文件下进行配置config.json

- 输入

enscan-0.0.16-windows-amd64.exe -n 小米,等待即可- 导出的数据自动保存在目录下

3、使用:见项目文档

#自动化-综合架构-ARL&Nemo

ARL灯塔

项目地址:https://github.com/TophantTechnology/ARL

1、介绍:

旨在快速侦察与目标关联的互联网资产,构建基础资产信息库。 协助甲方安全团队或者渗透测试人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

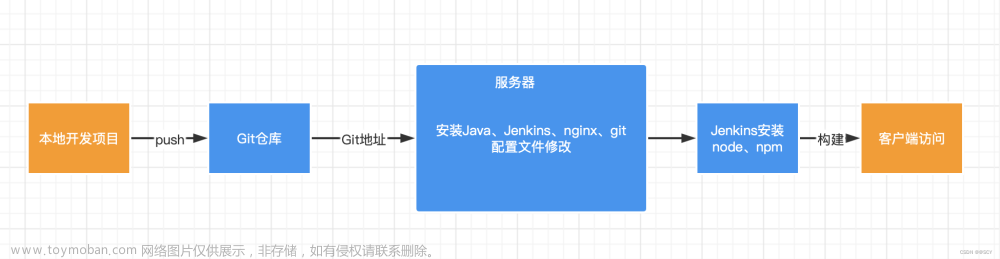

2、配置:(docker搭建)Docker 环境安装ARL

1. docker 依赖安装

Ubuntu 下可以直接执行 apt-get install docker.io docker-compose -y 安装相关依赖。

Centos 7 可以执行下面的命令安装相关依赖

yum install -y yum-utils

yum-config-manager \

--add-repo \

https://download.docker.com/linux/centos/docker-ce.repo

yum install docker-ce docker-ce-cli containerd.io docker-compose-plugin

systemctl enable docker

systemctl start docker

2. ARL安装和启动

cd /opt/

mkdir docker_arl

wget -O docker_arl/docker.zip https://hub.fastgit.org/TophantTechnology/ARL/releases/download/v2.6/docker.zip

cd docker_arl

unzip -o docker.zip

docker-compose pull

docker volume create arl_db

docker-compose up -d

- 问题:发现linux系统无法直接连接GitHub,只能

- 解决:选择下载在本机通过Xftp传输到目标文件目录cd /opt/

- 发现在使用

docker-compose pull出现未找到命令 - 解决:依据以下网址,构建成功

- docker-compose: command not found问题的两种常用方法_zsh: command not found: docker-compose-CSDN博客

- 依据以上代码顺序继续执行即可

- 等到出现绿色done的时候,就可以打开网站(部署成功)

Docker 环境卸载¶

docker-compose down

docker rmi tophant/arl:latest

docker volume rm arl_db (不执行这个可以保留mongo中的数据)

再删除当前目录的文件就可以。

git clone https://github.com/TophantTechnology/ARL

cd ARL/docker/

docker volume create arl_db

docker-compose pull

docker-compose up -d

3、使用:

使用docker启动ARL灯塔:在目标目录下输入docker-compose up -d

注意协议是HTTPS, 管理端口为5003 URL:https//:你虚拟机的IP地址:5003 用户名/密码: admin/arlpass

准备工作

- 首先更新Poc信息,打开策略配置→新建策略→全部全选

- 测试目标: http://dwisetest.cloudepic.cn/北京德衍睿通科技有限公司

- 打开任务管理,并添加任务(目标最好写域名)

- 注意:平台自身有限制,不能访问敏感域名

Nemo_Go

项目地址:https://github.com/hanc00l/nemo_go

1、介绍:

Nemo是用来进行**自动化信息收集**的一个简单平台,通过集成常用的信息收集工具和技术,实现对内网及互联网资产信息的自动收集,提高隐患排查和渗透测试的工作效率,用Golang完全重构了原Python版本。

2、配置:(docker搭建)

https://github.com/hanc00l/nemo_go/blob/main/docs/docker.md

- mkdir nemo;tar xvf nemo_linux_amd64.tar -C nemo;

- cd nemo docker-compose up -d

- 发现linux系统无法直接连接GitHub,只能下载release的nemo_linux_amd64.tar后执行:

- 解决:选择下载在本机通过Xftp传输到目标文件目录cd /opt/

- 遇到报错问题:

-

解决:输入vim docker-compose.yml

- 将光标切换至3.7版本处,

- 按**

i**切换到插入模式,修改为3.3后 - 按Esc退出插入模式,按**

shifit+:,输入wq**保存即可 - 版本号更改为3.3即可

-

再次输入

docker-compose up -d等待执行出绿色**done**即可

3、使用:见直播操作

注意协议是HTTPS, 管理端口为5000 URL:https//:你虚拟机的IP地址:5000 用户名/密码: nemo/nemo

Nemo - Login

- 首先要进行配置apl Token

- 配置完毕后需要点击测试APl等到出现测试完成的窗口提示即可

- 遇到问题fofa需要多配置,不然无法使用访问,使用Xftp打开此/opt/nemo/conf文件目录下的worker.yml使用记事本编辑,把fofa的密钥和邮箱写入保存即可

- 配置完成后需要重启服务在当前目录下

docker-compose down,然后再启动docker-compose up -d- 重新登录,再重新配置apl Token,并检测api

- 新建任务进行使用

文章来源:https://www.toymoban.com/news/detail-818466.html

文章来源:https://www.toymoban.com/news/detail-818466.html

4、Bug:网络空间(配置后要重启

https://github.com/hanc00l/nemo_go/issues/72文章来源地址https://www.toymoban.com/news/detail-818466.html

到了这里,关于020-信息打点-红蓝队自动化项目&资产侦察&企查产权&武器库部署&网络空间的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!