两种思路的方法:

1,python脚本试密码

2,网络攻击,抓取握手包,解包。

本篇博客介绍 网络攻击,抓取握手包,解包。

这个思路的方法,目前为止碍于我硬件的问题我也还没有成功,我将整个过程的思路和遇到的坑,以及中间过程收集到的资源分享出来,供参考借鉴。

第一个python脚本试密码的方式比较简陋也比较好实现详见我上一篇文章:

破解隔壁wifi的实践——python脚本_卖香油的少掌柜的博客-CSDN博客两种思路的方法:1,python脚本试密码2,网络攻击,抓取握手包,解包。本篇博客介绍python脚本试密码https://blog.csdn.net/qq_58832911/article/details/124534643

网络攻击,抓取握手包,解包

总体过程:

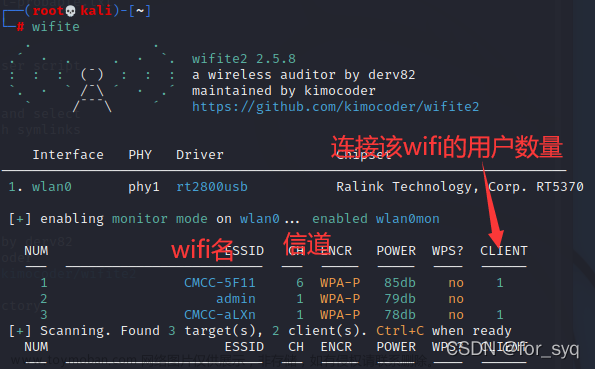

1,USB无线网卡一张,使用工具监听隔壁wifi,进行抓包。

2,使用强制用户掉线并自动连接路由器,这样就有机会抓到握手包了。

3,握手包包含hash算法加密的密码,通过工具解密密码。

使用工具监听隔壁wifi,进行抓包

关于抓包工具:通过查找资料,有很多推荐的工具,OmniPeek or aircrack-ng ,如果你不习惯用英文软件,可以选国产的科来也是可以。另外专门的自带渗透工具的系统kali-linux,cd-linux等。

通过我的实践研究使用的工具有,国产软件客来的尝试,win系统下aircrack-ng尝试。centos7下aircrack-ng尝试。kali-linux系统中自带渗透工具的使用。

国产的科来软件

https://www.colasoft.com.cn/download/capsa.php科来下载网站

学习资料 - 科来 学习中心

我遇到的问题:

软件下来不来,也许资源需要进入论坛获取,遂没有继续深入

win系统下的aircrack-ng尝试

介绍:Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解。window版本的下载:

下载:直接进行官方下载:https://download.aircrack-ng.org/aircrack-ng-1.5.2-win.zip

步骤:

参考:Aircrack-ng破解无线WIFI密码_谢公子的博客-CSDN博客_aircrack-ng

1,下载文件在D盘解压后,打开cmd命令行窗口cd进入aircrack_ng 所在文件夹。

2,D:\aircrack-ng-1.5.2-win\bin\64bit(解压到了这个目录)目录下输入airserv-ng。

代表安装成功

3,airserv-ng来载入我们当前使用的无线网卡,为后续破解做准备,命令如下(注意:在命令中出现的引号一律使用英文下的引号输入:airserv-ng-d"commview.dll|debug"或者airserv-ng-d"commview.dll|{myadapterid}"

4,输入完成后airserv-ng会自动搜寻现有无线网卡,会有提示,选择正确的无线网卡直接输入y,此时airserv-ng就在正常载入驱动后,同时开始监听本地的666端口。换句话说,airserv-ng提供的是该无线网卡的网络服务,其他计算机上的用户也可以连接到这个端口来使用这块网卡。

5,现在可以使用airodump-ng来搜索当前无线环境了。注意,要另开启一 个CMD,再输入如下命令:airodump-ng 127.0.0.1:666 这里在IP地址处输入为本机即127.0.0.1,端口采用的是默认的666。

6, 当确定预攻击目标AP的频道后,使用组合键Ctrl + C中断,即可使用如下参数来精确定位目标:airodump-ng –channel number -w filename 127.0.0.1:666

这里输入“airodump-ng –channel 7 -w onewpa 127.0.0.1:666”,回车后可看到

7,现在,就可以和前面在BackTrack 2中讲述的一样进行Deauth攻击了,另开启一个CMD,输入

aireplay-ng -0 1 -a AP’s MAC 127.0.0.1:666

在个别情况下,可能会在上面命令结束时出现wi_write<>:Operation now progress这样的提示,这个提示在很多无线网卡下都会出现,意思是当前进程调用被占用时,Deauth攻击在大多数情况下并不会受此影响。

8,再开启一个CMD,输入命令查看是否捕获到WPA握手数据包。命令如下:

aircrack-ng 捕获的数据包名

如果没有捕获到WPA握手数据包,就会有如图5-34所显示的“0 handshake”,这个时候切回到刚才aireplay-ng所在的CMD中重复进行Deauth攻击。

9, 攻击过程中注意观察airodump-ng工作界面,当右上角出现如图5-35所示的提示 时,就表示成功截获到WPA握手数据包了。

10,aircrack-ng 打开捕获的数据包(onewpa*.cap),就可以看到截获到WPA <1 handshake>的显示了,接下来便可以进行WPA本地破解了。

我遇到的问题:

在第3步airserv-ng-d"commview.dll|debug"命令遇到报错“找不到相关文件”。

1、下载commview.dll等文件。我放在我的网盘中 (https://pan.baidu.com/s/19jZg8qw1UnH74N7w0R0FmQ 提取码:ylho )

2、先下载commview wifi安装,并且载入安装commview wifi专门的网卡驱动(它的驱动很好,在win7下配合修改软件能修改网卡的mac地址,令到mac多变3、将commview的目录下的ca2k.dll文件复制到aircrack\bin下,再把commview.dll放到aircrack\bin

4、打开cmd再试试看 应该能载入网卡了

centos7下aircrack-ng尝试和

kali-linux系统中自带渗透工具的尝试。

在这些系统的尝试中我都因为在我的虚拟机中无法使用上外接的usb网卡,而失败。当前我使用的虚拟机vmware12 版本,讲usb接口接入虚拟机,我就会出现windows系统蓝屏的情况。查看资料,有的说试VMware版本问题,有的说试驱动问题。没有继续研究下去。

资料分享:

Kalli Linux系统镜像下载地址:Index of /kali-imageshttp://old.kali.org/kali-images/

由于虚拟机的问题使得尝试失败,其他解决办法可以有安装双系统,或者使用cd-linux轻量级的系统的方法。我还没有尝试,等以后有结果了我在写一下。

通过工具解密握手包中的密码

aircrack-ng解包

优点:方便快捷

缺点:只能使用CPU计算,在计算速度上略差一点。

破解WPA-PSK输入命令如下:

aircrack-ng -w password.txt(密码字典) onewpa*.cap(握手包名)

这里介绍一个小技巧,可以在输入数据包名后面加一个*号,来自动将捕获的该名称的所有数据包整合导入。

命令讲解:

使用aircrack-ng进行密码破解

aircrack-ng pack-01.cap -b 00:4B:F3:00:EF:14 -w wordlistBT4.txtpack-01.cap 抓取到的握手包的名称

-b 要破解的路由器mac地址

-w 使用的字典名称

EWSA解包

EWSA (全称是: Elcomsoft Wireless Security Auditor) 由俄罗斯安全公司Elcomsoft出品。该软件特点是:利用GPU的运算性能快速攻破无线网络WPA-PSK及WPA2-PSK密码,运算速度相比单独使用CPU可提高最多上百倍。

ewsa绿色纯净版资源分享(可是我花钱买的,且用且珍惜!)

链接:https://pan.baidu.com/s/1qjXDz65poynoKQr86BOy7g

提取码:ol6t

无需安装,直接打开.exe,打开软件

接下来设置显卡 你的电脑有几个支持运算的显卡这里就会显示几个 选中之后, 点击OK 接下来准备开始

小结:

我感觉跑包还好说,抓包的问题挺费劲的,一来现在的路由器比较先进了,客户一般都可以通过路由器提供的工具监测自己的网络,防止蹭网;二来抓包工具的使用最好在专用做渗透的系统中使用,如kali-linux,cd-linux。win系统下的抓包工具使用总是会有各种意想不到的问题,而且不太好找到解决方法。建议放弃win系统下抓包的想法。我写出的win系统下的抓包,自己并没有走通。解决了一个问题之后后边又有了新的问题。给出的资料和方案供你参考学习。文章来源:https://www.toymoban.com/news/detail-819851.html

文章来源地址https://www.toymoban.com/news/detail-819851.html

文章来源地址https://www.toymoban.com/news/detail-819851.html

到了这里,关于破解隔壁wifi的实践——网络攻击,抓取握手包,解包的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!