以防火墙作为出口设备的小型企业园区网络架构设计与实现

目录

以防火墙作为出口设备的小型企业园区网络架构设计与实现

目的意义:

基本原理:

方案设计

附件1:网络拓扑图

附件2:IPv4地址规划表

方案实现

1(vlan):

2(省略)

3(OSPF)

4(链路聚合)

5(DHCP)

6(接入安全)

7(ACL访问控制安全)

8(FW)

接口服务:

区域划分:

安全策略:

NAT策略:

安全防护:

结果验证与展示:

1(Vlan)

2 省略

3 (OSPF)

4(链路聚合)

5(DHCP)

6 (用户接入安全)

7(访问控制)

8(FW)

目的意义:

- 保护核心资产:企业园区内有大量的核心资产,如公司文件、数据库、服务器等。通过部署防火墙作为出口设备,可以有效防止外部攻击和内部泄露,保护这些核心资产的安全。

- 提升网络性能:通过合理的网络架构设计,可以使防火墙在网络中发挥更大的作用,提高网络的整体性能。

- 简化管理:防火墙可以集中管理网络中的安全策略,减少管理员的工作量,提高工作效率。

- 满足合规要求:许多企业需要满足各种合规要求,如PCI DSS、HIPAA等。通过部署防火墙,可以更容易地满足这些合规要求,减少潜在的风险。

- 增强可扩展性:随着企业的发展,网络规模可能会不断扩大。合理的网络架构设计与实现可以使防火墙更容易地扩展,适应未来的发展需求。

- 提升可靠性:防火墙设备通常具有高可靠性设计,可以保证网络的连续运行。此外,合理的网络架构也可以降低单点故障的风险。

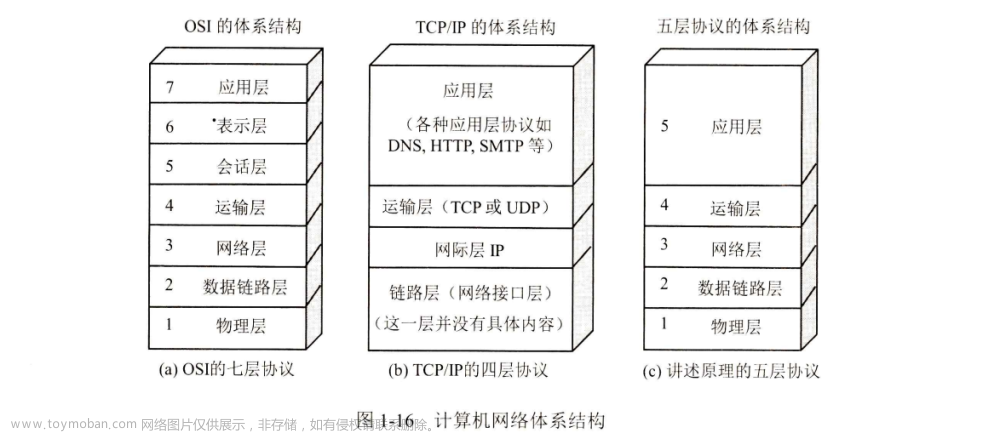

基本原理:

- Vlan规划:通过VLAN划分,实现了各部门之间的隔离,增强了安全性。同时,在交换机上配置二层接口类型,进一步实现了网络的逻辑结构。

- IP规划:合理的IP地址配置是网络正常运行的基础。虽然这里没有详细描述,但根据附件2进行配置可以确保每个设备都有唯一的IP地址,便于管理和维护。

- OSPF规划:OSPF是一种常用的动态路由协议。通过配置OSPF,可以实现路由的快速收敛,并自动宣告业务网段,增强了网络的健壮性。

- 链路聚合规划:链路聚合可以增加带宽并提高网络的可靠性。LACP动态聚合能够基于源目IP地址进行负载分担,进一步优化了网络性能。

- DHCP规划:DHCP可以自动为终端分配IP地址,简化管理。用户地址池设立在特定的设备上,便于管理和维护。中继功能使得DHCP请求可以转发到其他设备,增强了网络的灵活性。

- 接入安全规划:通过配置DHCP Snooping、IPSG和ARP动态检测等安全策略,可以有效防止DHCP服务攻击、私设IP地址和ARP欺骗等问题,进一步增强了网络的安全性。

- 访问控制规划:通过配置扩展ACL,可以精确控制不同部门对服务器等资源的访问权限,实现了细粒度的访问控制。

- FW规划:防火墙是网络安全的重要保障。通过接口服务、区域划分、安全策略、NAT策略等配置,可以有效控制网络流量、过滤恶意请求、防止内部攻击等,进一步增强了网络的安全性。同时,开启ICMP不可达和重定向报文控制以及TCP报文标志合法性检测的告警功能,可以及时发现潜在的安全威胁。

方案设计

- Vlan规划:销售部门为vlan10、20,人事部门为vlan30、40,技术部门为vlan50、60,公司服务器 为vlan100,根据情况在SW1-4上配置二层接口类型。

- IP规划:根据附件2,IP地址表进行配置。(略)

- OSPF规划:全网运行OSPF进程100的路由,修改链路类型为P2P加快收敛速度,宣告业务网段,且在FW上下发ospf默认路由。

- 链路聚合规划:CK与SW4二层互联链路做LACP动态聚合,基于源目IP地址进行负载分担。

- DHCP规划:用户地址池(XS1,XS2,RS1,RS2,JS1,JS2)设立在HX上,dns为DNS服务器的ip地址,在网关处进行中继,中继地址统一为为HX的loopback 0地址。

- 接入安全规划:SW1-3上配置DHCP Snooping防止DHCP服务攻击,使能IPSG防止终端用户私设IP地址,使能ARP动态检测并开启告警功能。

- 访问控制规划:SW1配置扩展ACL3000禁止销售部门访问公司服务器。

- FW规划:接口服务、区域划分、安全策略、NAT策略、链路负载

- 接口服务:防火墙CK接口打开所有服务功能。

- 区域划分:业务网段为trust,ISP为untrust,服务器网段为DMZ区域。

- 安全策略:放行区域之间的安全策略,实现通信。

- NAT策略:配置NAT策略实现业务网段访问因特网。

- 安全防护:开启ICMP不可达和重定向报文控制以及TCP报文标志合法性检测的告警功能。

附件1:网络拓扑图

附件2:IPv4地址规划表

| CK |

G1/0/0 |

G1/0/1 |

G1/0/2 |

Etrunk 1 |

| 10.0.0.1/30 |

11.0.0.1/30 |

22.0.0.1/30 |

20.0.0.1/30 |

|

| YD |

G0/0/0 |

|||

| 11.0.0.2/30 |

||||

| LT |

G0/0/0 |

|||

| 22.0.0.2/30 |

||||

| HX |

G1/0/0 |

G1/0/1 |

G1/0/2 |

G1/0/3 |

| 10.0.0.2/30 |

10.0.11.1/30 |

10.0.12.1/30 |

10.0.13.1/30 |

|

| SW1 |

SVI 200 (G0/0/1) |

SVI 10 (XS1) |

SVI 20 (XS2) |

|

| 10.0.11.2/30 |

192.168.10.254/24 |

192.168.20.254/24 |

||

| SW2 |

SVI 200 (G0/0/1) |

SVI 30 (RS1) |

SVI 40 (RS2) |

|

| 10.0.12.2/30 |

192.168.30.254/24 |

192.168.40.254/24 |

||

| SW3 |

SVI 200 (G0/0/1) |

SVI 50 (JS1) |

SVI 60 (JS2) |

|

| 10.0.13.2/30 |

192.168.50.254/24 |

192.168.60.254/24 |

||

| SW4 |

Etrunk 1 |

SVI 100 (Server) |

||

| 20.0.0.2/30 |

192.168.100.254/24 |

|||

| DNS |

E0/0/0 |

|||

| 192.168.100.1/24 |

||||

| WEB |

E0/0/0 |

|||

| 192.168.100.2/24 |

方案实现

1(vlan):

SW1:

Vlan 10

Vlan 20

interface GigabitEthernet0/0/1

port link-type access

port default vlan 200

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 20

SW2:

Vlan 30

Vlan 40

interface GigabitEthernet0/0/1

port link-type access

port default vlan 200

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 30

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 40

SW3:

Vlan 50

Vlan 60

interface GigabitEthernet0/0/1

port link-type access

port default vlan 200

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 50

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 60

SW4:

Vlan 100

interface GE1/0/3

shutdown

port default vlan 100

#

interface GE1/0/4

shutdown

port default vlan 100

#

interface Eth-Trunk1

mode lacp-static

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit2(省略)

3(OSPF)

CK:

ospf 100

default-route-advertise always

area 0.0.0.0

network 10.0.0.1 0.0.0.0

network 20.0.0.1 0.0.0.0

#

interface GigabitEthernet1/0/0

ospf network-type p2p

#

interface Eth-Trunk1

ospf network-type p2p

HX:

ospf 100

area 0.0.0.0

network 1.1.1.1 0.0.0.0

network 10.0.0.2 0.0.0.0

network 10.0.11.1 0.0.0.0

network 10.0.12.1 0.0.0.0

network 10.0.13.1 0.0.0.0

#

interface GE1/0/0

ospf network-type p2p

#

interface GE1/0/1

ospf network-type p2p

#

interface GE1/0/2

ospf network-type p2p

#

interface GE1/0/3

ospf network-type p2p

SW1:

ospf 100

area 0.0.0.0

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 10.0.11.2 0.0.0.0

#

interface Vlanif200

ospf network-type p2p

SW2:

ospf 100

area 0.0.0.0

network 192.168.30.0 0.0.0.255

network 192.168.40.0 0.0.0.255

network 10.0.12.2 0.0.0.0

#

interface Vlanif200

ospf network-type p2p

SW3:

ospf 100

area 0.0.0.0

network 192.168.50.0 0.0.0.255

network 192.168.60.0 0.0.0.255

network 10.0.13.2 0.0.0.0

#

interface Vlanif200

ospf network-type p2p

SW4:

ospf 100

area 0.0.0.0

network 20.0.0.2 0.0.0.0

network 192.168.100.0 0.0.0.255

#

interface Eth-Trunk1

ospf network-type p2p4(链路聚合)

CK:

interface Eth-Trunk1

mode lacp-static

load-balance src-dst-ip

#

interface GigabitEthernet1/0/3

undo shutdown

eth-trunk 1

#

interface GigabitEthernet1/0/4

undo shutdown

eth-trunk 1

SW4:

interface Eth-Trunk1

mode lacp-static

load-balance src-dst-ip

#

interface GigabitEthernet1/0/1

undo shutdown

eth-trunk 1

#

interface GigabitEthernet1/0/2

undo shutdown

eth-trunk 15(DHCP)

HX:

dhcp enable

#

ip pool XS1

gateway-list 192.168.10.254

network 192.168.10.0 mask 255.255.255.0

dns-list 192.168.100.1

#

ip pool XS2

gateway-list 192.168.20.254

network 192.168.20.0 mask 255.255.255.0

dns-list 192.168.100.1

#

ip pool RS1

gateway-list 192.168.30.254

network 192.168.30.0 mask 255.255.255.0

dns-list 192.168.100.1

#

ip pool RS2

gateway-list 192.168.40.254

network 192.168.40.0 mask 255.255.255.0

dns-list 192.168.100.1

#

ip pool JS1

gateway-list 192.168.50.254

network 192.168.50.0 mask 255.255.255.0

dns-list 192.168.100.1

#

ip pool JS2

gateway-list 192.168.60.254

network 192.168.60.0 mask 255.255.255.0

dns-list 192.168.100.1

SW1:

dhcp enable

#

interface Vlanif10

dhcp select relay

dhcp relay server-ip 1.1.1.1

#

interface Vlanif20

dhcp select relay

dhcp relay server-ip 1.1.1.1

SW2:

dhcp enable

#

interface Vlanif30

dhcp select relay

dhcp relay server-ip 1.1.1.1

#

interface Vlanif40

dhcp select relay

dhcp relay server-ip 1.1.1.1

SW3:

dhcp enable

#

interface Vlanif50

dhcp select relay

dhcp relay server-ip 1.1.1.1

#

interface Vlanif60

dhcp select relay

dhcp relay server-ip 1.1.1.16(接入安全)

SW1:

dhcp snooping enable

#

interface GigabitEthernet0/0/1

dhcp snooping enable

dhcp snooping trusted

#

interface GigabitEthernet0/0/2

arp anti-attack check user-bind enable

ip source check user-bind enable

#

interface GigabitEthernet0/0/3

arp anti-attack check user-bind enable

ip source check user-bind enable

SW2:

dhcp snooping enable

#

interface GigabitEthernet0/0/1

dhcp snooping enable

dhcp snooping trusted

#

interface GigabitEthernet0/0/2

arp anti-attack check user-bind enable

ip source check user-bind enable

#

interface GigabitEthernet0/0/3

arp anti-attack check user-bind enable

ip source check user-bind enable

SW3:

dhcp snooping enable

#

interface GigabitEthernet0/0/1

dhcp snooping enable

dhcp snooping trusted

#

interface GigabitEthernet0/0/2

arp anti-attack check user-bind enable

ip source check user-bind enable

#

interface GigabitEthernet0/0/3

arp anti-attack check user-bind enable

ip source check user-bind enable7(ACL访问控制安全)

SW1:

acl number 3000

rule 5 deny ip source 192.168.10.0 0.0.0.255 destination 192.168.100.0 0.0.0.255

rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.100.0 0.0.0.255

rule 15 permit ip

#

interface GigabitEthernet0/0/1

traffic-filter outbound acl 30008(FW)

接口服务:

CK:

interface GigabitEthernet0/0/0

undo shutdown

ip binding vpn-instance default

ip address 192.168.0.1 255.255.255.0

alias GE0/METH

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 10.0.0.1 255.255.255.252

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 11.0.0.1 255.255.255.252

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 22.0.0.1 255.255.255.252

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit

#

interface Eth-Trunk1

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

service-manage snmp permit

service-manage telnet permit区域划分:

CK:

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

add interface GigabitEthernet1/0/2

#

firewall zone dmz

set priority 50

add interface Eth-Trunk1安全策略:

FW:

security-policy

rule name trust_dmz

source-zone trust

destination-zone dmz

action permit

rule name trust_untrust

source-zone trust

destination-zone untrust

action permitNAT策略:

安全防护:

结果验证与展示:

1(Vlan)

查看vlan信息

2 省略

3 (OSPF)

查看路由表与ospf邻居

4(链路聚合)

查看聚合接口信息

5(DHCP)

查看用户是否获取到ip地址

6 (用户接入安全)

查看dhcp snnoping详细情况

手动配置用户ip发现无法上网

7(访问控制)

查看ACL配置

Ping命令验证销售部无法访问server(前后对比)

8(FW)

查看防火墙区域

查看防火墙的安全策略

Ping命令验证安全策略配置

Ping命令验证nat策略并抓包查看是否转换成功

文章来源:https://www.toymoban.com/news/detail-820667.html

文章来源:https://www.toymoban.com/news/detail-820667.html

文章来源地址https://www.toymoban.com/news/detail-820667.html

文章来源地址https://www.toymoban.com/news/detail-820667.html

到了这里,关于计算机网络期末大作业:以防火墙作为出口设备的小型企业园区网络架构设计与实现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!