尊敬的读者:

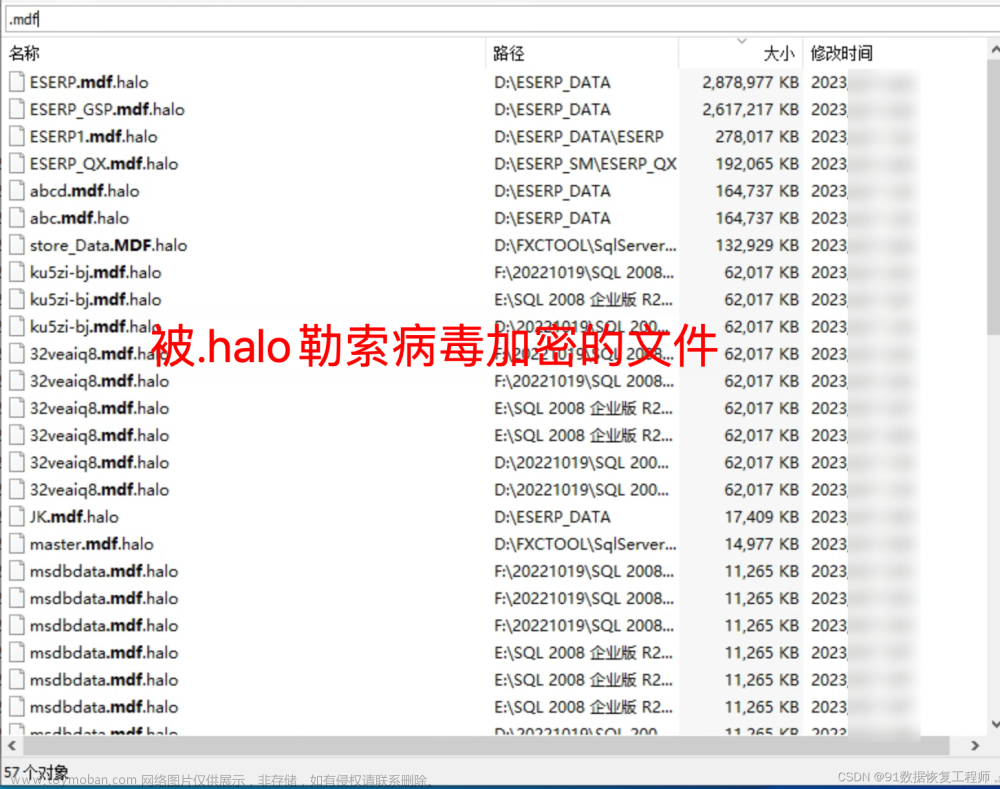

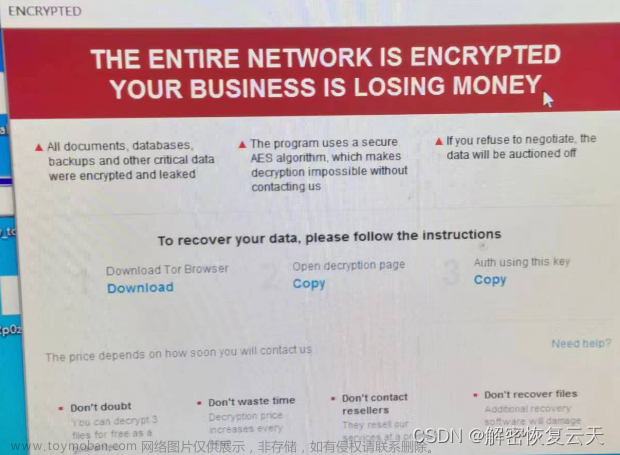

在数字时代,勒索病毒成为网络安全威胁中的一个严重问题,其中.halo勒索病毒作为新兴威胁,对用户和组织的数据安全构成了巨大的威胁。本文将深入介绍.halo勒索病毒的特征、工作原理,并提供有效的方法来应对和恢复被其加密的数据文件。同时,我们将探讨一系列预防措施,以降低受到.halo勒索病毒攻击的风险。面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

.halo勒索病毒如何感染系统

.halo 勒索病毒感染系统的过程通常通过一系列精心设计的步骤,旨在躲避安全防护和成功渗透目标系统。以下是.halo 勒索病毒感染系统的主要步骤:

-

传播途径: 勒索病毒可以通过多种途径传播,其中最常见的是恶意电子邮件、恶意软件下载、感染的网站或广告。攻击者可能会利用社会工程学手段,通过欺骗性的邮件或信息引诱用户点击恶意链接或下载恶意附件。

-

社会工程学攻击: 攻击者可能伪装成值得信任的实体,例如合法组织、政府机构或是熟悉的个人。恶意邮件内容通常具有欺骗性,诱使用户执行某种操作,如点击链接、下载附件或输入敏感信息。

-

漏洞利用: .halo 勒索病毒可能利用系统或应用程序的已知漏洞,通过网络攻击或恶意代码注入方式,成功渗透目标系统。未及时修补的漏洞为攻击者提供了进入系统的机会。

-

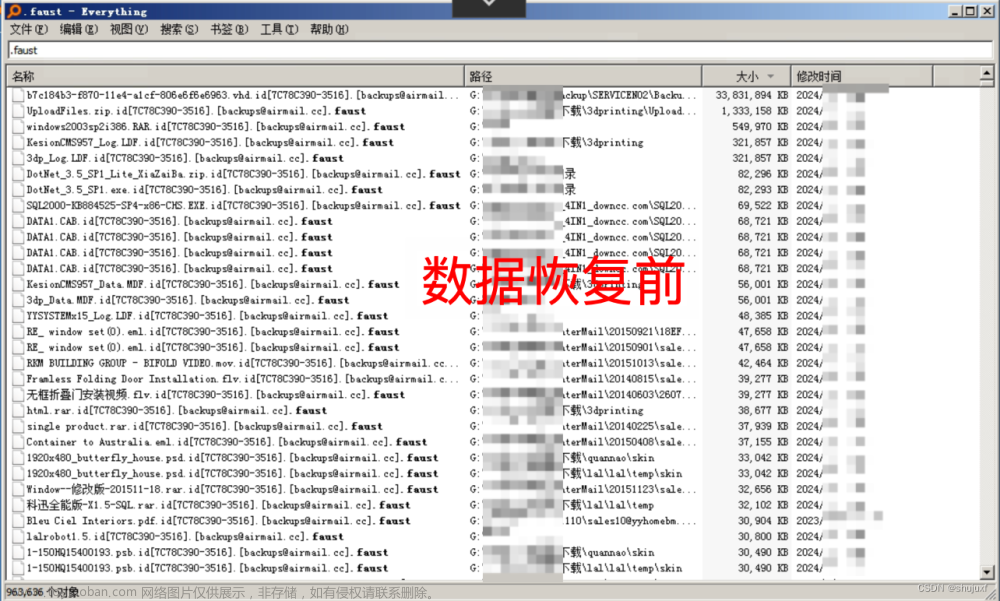

潜在的自我传播: 一旦成功感染一个系统,勒索病毒可能尝试在网络中自我传播,寻找其他潜在的目标。这可能涉及利用系统漏洞、弱密码或其他安全漏洞,将自身复制到其他系统上。

-

文件植入: 勒索病毒可能将其恶意代码植入目标系统的可执行文件、文档或系统文件中,以确保在系统启动时能够自动执行。这使得病毒在系统中建立持久性存在。

-

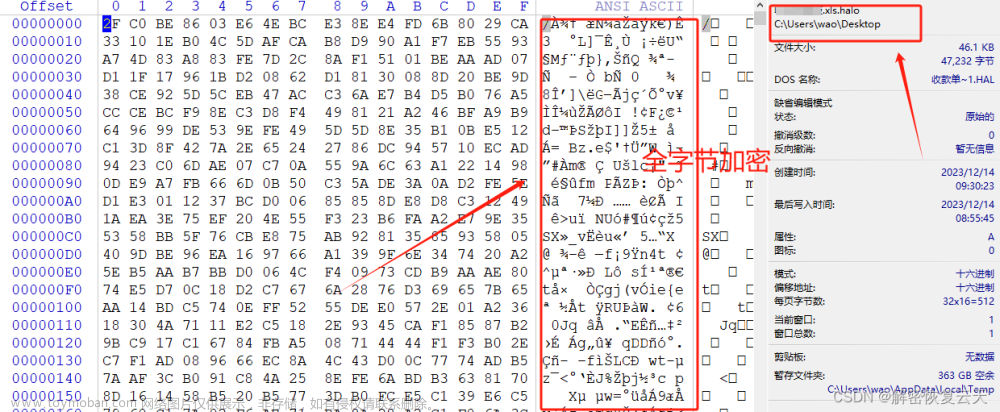

避免检测: 为了避免被安全软件和入侵检测系统检测到,.halo 勒索病毒可能会采取各种措施,如加密通信、修改文件特征或使用多个变种,以使其更难以识别和清除。

-

建立通信: 一旦成功感染系统,勒索病毒需要与其控制服务器建立通信,以接收命令、更新加密密钥或发送勒索信息。这通常涉及使用加密通信以确保攻击者的匿名性。

应对.halo勒索病毒的方法

-

不支付赎金: 强烈建议受害者不要支付赎金。支付赎金不能保证文件的完全还原,而且这种做法只会鼓励犯罪分子继续攻击。

-

寻找解密工具: 安全专家可能会开发解密工具,帮助受害者免费解锁.halo勒索病毒加密的文件。定期检查安全社区和反病毒公司的信息,了解是否有相关的解密工具。

-

备份数据: 定期备份重要数据,并确保备份文件存储在安全、离线的位置。在受到攻击时,可以从备份中恢复数据而不受影响。

-

网络安全培训: 对组织内的员工进行网络安全培训,教育他们辨别潜在的威胁,特别是避免点击可疑链接和打开不明附件。

数据的重要性不容小觑,您可添加我们的技术服务号(shuju315),我们将立即响应您的求助,提供针对性的技术支持。

使用强密码

在防范.halo 勒索病毒等网络威胁中,使用强密码是确保账户和系统安全的关键步骤。以下是一些关于使用强密码的建议:

-

长度和复杂性: 密码的长度和复杂性直接影响其安全性。使用至少12个字符的密码,并确保包含大写字母、小写字母、数字和特殊字符。这样的密码更难被破解。

-

避免常见密码: 避免使用容易猜测的密码,如"123456"、"password"等。攻击者通常使用字典攻击来尝试常见密码,因此使用独特的密码更为重要。

-

不同账户使用不同密码: 避免在多个账户中使用相同的密码。如果一个账户受到攻击,使用相同密码的其他账户也会受到威胁。使用密码管理器可以帮助您安全地管理不同的密码。

-

定期更改密码: 定期更改密码是一种额外的安全层。即使密码没有泄露,定期更改密码也有助于降低被破解的风险。

-

双因素认证: 启用双因素认证是增强账户安全性的有效方式。这通常涉及输入密码后,系统还要求提供第二个身份验证因素,如手机验证码或指纹扫描。文章来源:https://www.toymoban.com/news/detail-821295.html

-

避免个人信息: 避免在密码中使用容易获取的个人信息,如姓名、生日、家庭地址等。攻击者可能通过社会工程学手段获取这些信息。文章来源地址https://www.toymoban.com/news/detail-821295.html

到了这里,关于服务器感染了.halo勒索病毒,如何确保数据文件完整恢复?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![服务器感染了.wis[[Rast@airmail.cc]].wis勒索病毒,如何确保数据文件完整恢复?](https://imgs.yssmx.com/Uploads/2024/01/817967-1.png)