目录

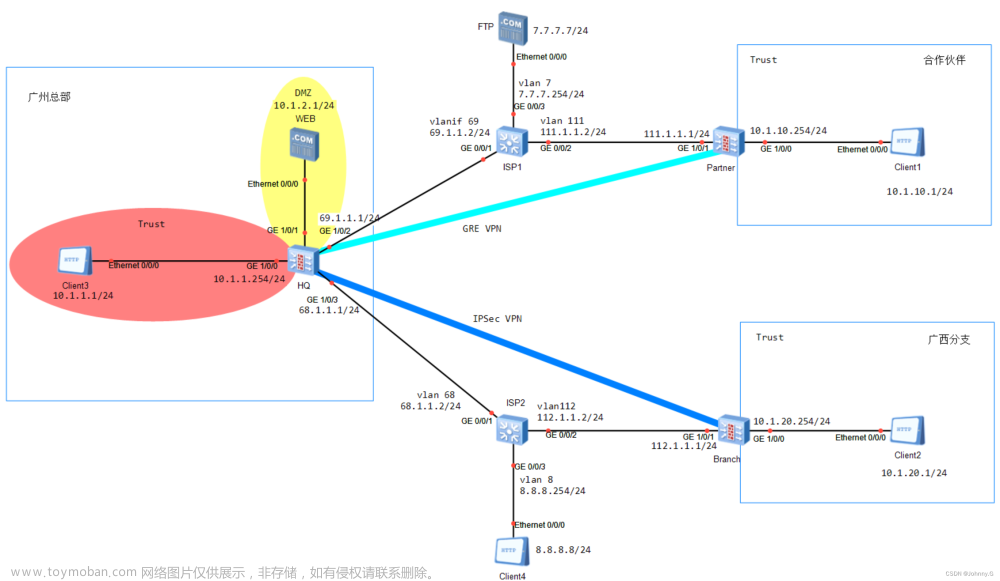

1、先给Server1、Server2,PC1、Client1、Client2、PC2配置IP、掩码、 网关。

2、LSW1

3、Cloud1

4、FW2

5、 Web界面配置防火墙

6、测试

1、先给Server1、Server2,PC1、Client1、Client2、PC2配置IP、掩码、 网关。

2、LSW1

[Huawei]int g 0/0/2

[Huawei-GigabitEthernet0/0/2]port link-type access

[Huawei-GigabitEthernet0/0/2]port default vlan 2

[Huawei-GigabitEthernet0/0/3]port link-type access

[Huawei-GigabitEthernet0/0/3]port default vlan 3

[Huawei-GigabitEthernet0/0/3]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3

[Huawei-GigabitEthernet0/0/1]undo port trunk allow-pass vlan 1

3、Cloud1

4、FW2

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.100.1 24[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

5、 Web界面配置防火墙

G1/0/0

启用访问管理处将Ping勾选

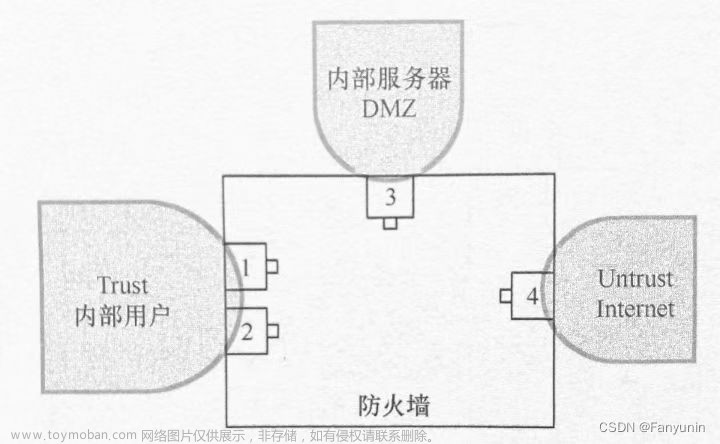

在安全区域列表创建两个安全区域(SC,BG)

新建子接口G1/0/1.1和G1/0/1.2

启用访问管理处将Ping勾选

6、测试

Server1:

PC1: 文章来源:https://www.toymoban.com/news/detail-824241.html

文章来源:https://www.toymoban.com/news/detail-824241.html

PC2: 文章来源地址https://www.toymoban.com/news/detail-824241.html

文章来源地址https://www.toymoban.com/news/detail-824241.html

到了这里,关于防火墙综合拓扑接口配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!