使用软件Cisco Packet Tracer(思科模拟器)

Cisco Packet Tracer 是由Cisco公司发布的一个辅助学习工具,为学习思科网络课程的初学者去设计、配置、排除网络故障提供了网络模拟环境。用户可以在软件的图形用户界面上直接使用拖曳方法建立网络拓扑,并可提供数据包在网络中行进的详细处理过程,观察网络实时运行情况。可以学习IOS的配置、锻炼故障排查能力。

Packet Tracer是一个功能强大的网络仿真程序,允许学生实验与网络行为,问“如果”的问题。随着网络技术学院的全面的学习经验的一个组成部分,包示踪提供的仿真,可视化,编辑,评估,和协作能力,有利于教学和复杂的技术概念的学习。

Packet Tracer补充物理设备在课堂上允许学生用的设备,一个几乎无限数量的创建网络鼓励实践,发现,和故障排除。基于仿真的学习环境,帮助学生发展如决策第二十一世纪技能,创造性和批判性思维,解决问题。Packet Tracer补充的网络学院的课程,使教师易教,表现出复杂的技术概念和网络系统的设计。

Packet Tracer软件是免费提供的唯一的网络学院的教师,学生,校友,和管理人员,注册学校连接的用户。

附软装安装包

版本8.0,百度网盘自取

链接:https://pan.baidu.com/s/1GLVmHl_2nH5j_u-icNWzQg

提取码:6w9t

SSH简介

SSH(Secure Shell)是一种加密的网络传输协议,用于在不安全的网络上提供安全的远程登录和文件传输服务。它取代了传统的Telnet和FTP等明文传输协议,提供了更加安全和可靠的数据传输方式。

SSH配置主要是指在客户端和服务器上设置SSH服务的相关参数,以实现安全、高效的远程访问。以下是一些常见的SSH配置简介:

-

客户端配置:

- 安装SSH客户端:在大多数操作系统中,可以通过安装对应的SSH客户端软件来实现远程访问。例如,Windows系统可以使用PuTTY,Linux和macOS系统自带SSH客户端。

- 生成SSH密钥对:在客户端生成一对公钥和私钥,用于与服务器建立安全连接。私钥用于验证身份,公钥用于加密数据。

- 连接到服务器:使用SSH命令连接到目标服务器,如

ssh username@server_ip,其中username是目标服务器的用户名,server_ip是目标服务器的IP地址。

-

服务器配置:

- 安装SSH服务器:在服务器上安装SSH服务器软件,如OpenSSH,以接受来自客户端的连接请求。

- 生成SSH密钥对:在服务器上也生成一对公钥和私钥,用于与客户端建立安全连接。私钥用于验证身份,公钥用于加密数据。

- 配置防火墙:确保服务器的防火墙允许SSH连接的端口(默认为22),并禁止其他不必要的连接。

-

SSH配置文件:

-

~/.ssh/config:在客户端上,可以通过编辑该文件来指定常用服务器的连接参数,如用户名、主机名、端口等。这样就可以在连接时直接使用ssh config_name命令。 -

/etc/ssh/sshd_config:在服务器上,可以通过编辑该文件来配置SSH服务的相关参数,如允许的连接协议、密钥存储位置、授权策略等。该文件需要根据实际情况进行修改并重启SSH服务。

-

-

SSH安全设置:

- 使用密码验证:默认情况下,SSH使用密码验证方式登录。为了提高安全性,建议使用密钥验证方式登录,将私钥保存在本地并设置密码保护。

- 禁用root登录:在服务器上禁用root用户登录,以减少潜在的安全风险。可以使用sudo命令来执行需要管理员权限的命令。

- 限制登录权限:通过配置

sshd_config文件中的AllowUsers选项,限制只有特定用户才能登录到服务器。 - 限制IP访问:通过配置

sshd_config文件中的AllowFrom选项,限制只有特定IP地址或IP地址范围的客户端可以访问服务器。

SSHv2配置

(一)配置要求

为了提高网络中路由器访问的安全性,需要在Router1上配置SSHv2提高Router1的安全性,具体配置要求如下:

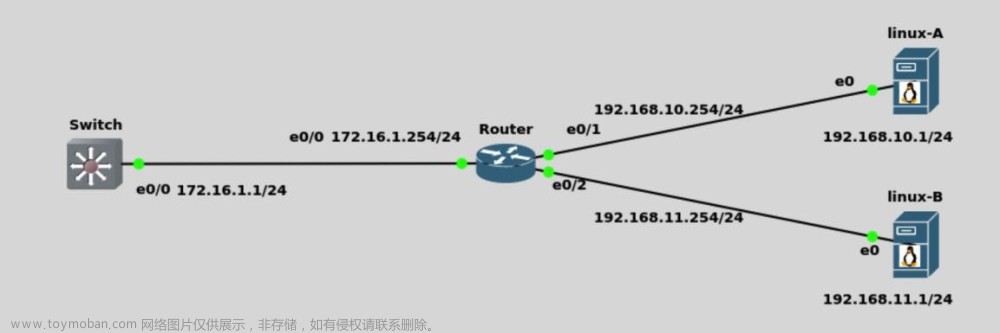

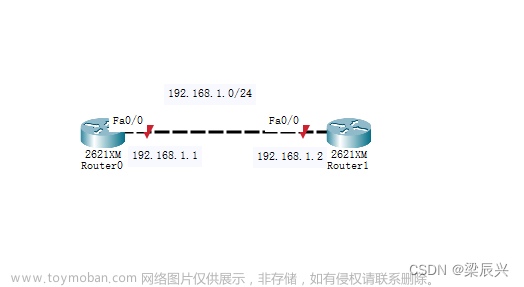

拓扑图:

配置要求:

- 按照拓扑要求,为路由器配置正确的IP地址,并启用端口。

- 在Router0上配置enable口令,口令类型为password,口令为123。

- 将SSHv2登录的用户名配置为lzy,密码为abc,用户权限为15。

- 在Router0上配置允许SSH验证重试次数为5次。

- 在Router0上配置ip domain域名为:lzy.edu.cn。

- 在Router0上将路由器hostname改为lzy。

- 在Router0上生成RSA密钥对,长度为1024。

- 在Router0上配置VTY登录要通过本地数据库验证,同时只允许5个终端登录。

(二)绘制拓扑图

1,添加路由器

2,连接路由器

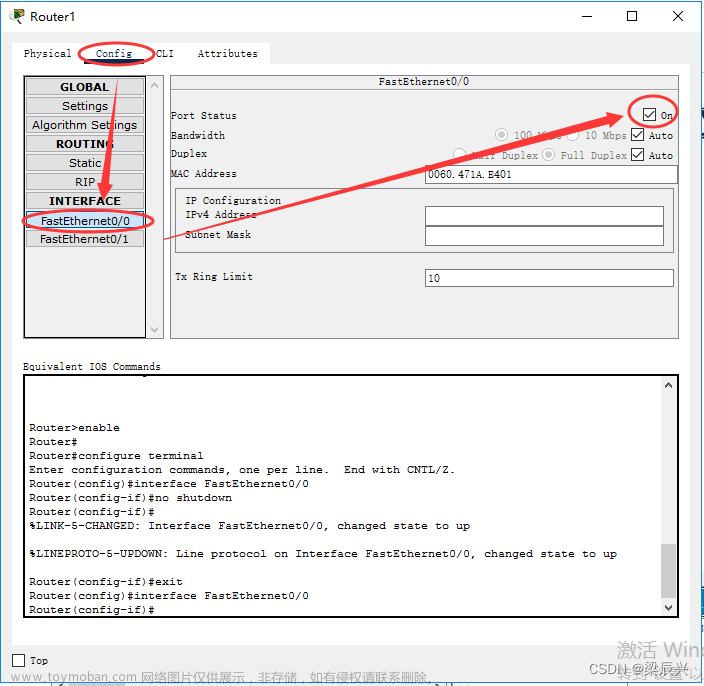

3,打开f0/0端口

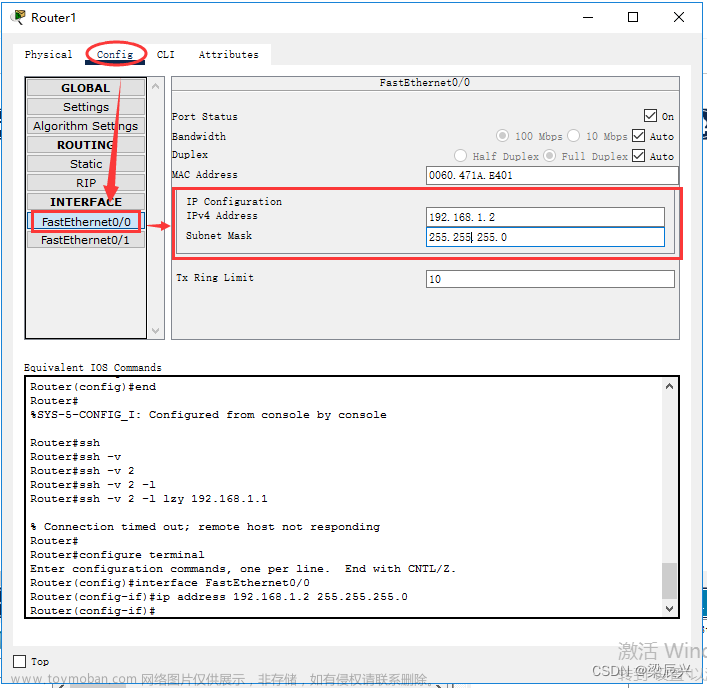

4,配置端口IP地址

(三)enable密码配置

1,配置命令

Router> 用户模式,只能使用一些简单的命令。

Router>enable 从用户模式切换到特权模式

Router# 特权模式,能查看设备的配置,能够保存配置。

Router#configure terminal 进入到全局配置模式。

Router(config)#enable password|secret 123 //配置enable密码 密码123 //password和secret 二选一

2,配置过程

(四)配置登录Console控制台密码

1,配置命令

Router(config)#line console 0 //配置登录控制台密码

Router(config-line)#password 123

Router(config-line)#login

Router(config-line)#end

Router#show running-config //查看配置信息

Router#configure terminal

Router(config)#service password-encryption //对所有未加密的口令进行弱加密

2,配置过程

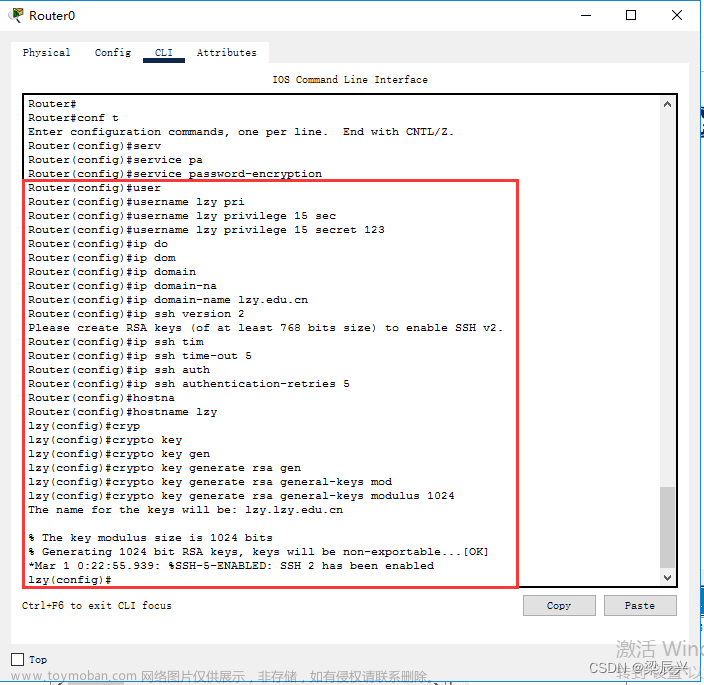

(五)SSH配置

1,配置命令

Router(config)#username lzy privilege 15 secret abc //配置SSH登录的用户、密码和权限

Router(config)#ip domain-name lzy.edu.cn //配置域名

Router(config)#ip ssh version 2 //启用SSHv2版本

Please create RSA keys (of at least 768 bits size) to enable SSH v2.

Router (config)#ip ssh time-out 5 //配置SSH连接超时的时间单位是秒

Router(config)#ip ssh authentication-retries 5 //配置允许SSH验证重试次数

Router(config)#hostname lzy //配置路由器名称

lzy(config)#crypto key generate rsa general-keys modulus 1024 //生成RSA密码对,对于SSHv2,参数key-length密钥长度至少为768bit

The name for the keys will be: lzy.lzy.edu.cn

% The key modulus size is 1024 bits

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

*Mar 1 0:6:15.574: %SSH-5-ENABLED: SSH 2 has been enabled

2,配置过程

(六)打开路由器SSH的远程登录

1,配置命令

lzy(config)#line vty 0 4 //0-4同时允许5个终端登录。

lzy(config-line)#login local //配置VTY登录要通过本地数据库验证

lzy(config-line)#transport input ssh //设备仅允许通过SSH方式登录

lzy(config-line)#exit

lzy(config)#exit

lzy(config)# write //保存配置,前面是lzy的原因是因为改了设备名称。

2,配置过程

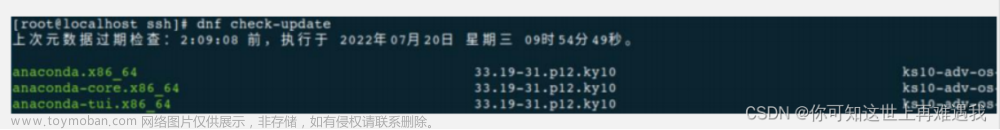

(七)验证配置

配置完成后,在Router1上通过SSH登录到Router0验证相关配置

使用命令:ssh –v 2 –l lzy 192.168.1.1文章来源:https://www.toymoban.com/news/detail-824320.html

成功登陆,配置成功。文章来源地址https://www.toymoban.com/news/detail-824320.html

到了这里,关于高级网络安全管理员 - 网络设备和安全配置:SSH 配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!