组策略检测会检测如下账号相关安全策略:

1.密码复杂度(数字、大小写字母、特殊字符组合)

2.账号密码长度最小值

3.检查密码更新时与原密码不同

4.检测登录框是否显示上次登录账号

5.登录事件记录是否开启

6.登录过程中事件记录是否开启

修复方案:

在运行窗口中输入:gpedit.msc,打开组策略控制面板,依次选择:计算机配置>Windows设置>安全设置>账户策略>密码策略,配置密码策略

- 1.密码必须符合复杂性要求,已启用。

- 2.密码长度最小值,建议10位以上。

- 3.强制密码历史,建议6个以上

依次选择:计算机配置>Windows设置>安全设置>本地策略>安全选项,配置登录策略。 - 4.交互式登录 不显示最后的用户名(已启用)

依次选择:计算机配置>Windows设置>安全设置>本地策略>审核策略,配置审核策略-------全部。 - 5.将全部审核策略配置为:成功,失败。包括审核策略更改、审核对象访问、审核进程跟踪、审核目录服务访问、审核账户登陆事件、审核特权使用、审核系统事件、审核账户管理、审核登陆事件共九项。

阿里云信息

在管理工具打开本地安全策略,打开路径:安全设置\本地策略\安全选项。

将"关机:允许在未登录时关闭系统"设置为:已禁用

将网络访问中“Everyone权限应用于匿名用户“设置为:已禁用,

将网络访问中“不允许SAM帐户的匿名枚举“设置为:已启用,

将网络访问中“不允许SAM帐户和共享的匿名枚举”设置为:已启用,

将网络访问中”允许匿名SID/名称转换“设置为:已禁用。--加固脚本中无此条

策略 安全设置

DCOM: 使用安全描述符定义语言(SDDL)语法的计算机启动限制 没有定义

Microsoft 网络服务器: 登录时间过期后断开与客户端的连接 已启用

Microsoft 网络服务器: 对通信进行数字签名(如果客户端允许) 已禁用

Microsoft 网络服务器: 对通信进行数字签名(始终) 已禁用

Microsoft 网络服务器: 服务器 SPN 目标名称验证级别 没有定义

Microsoft 网络服务器: 暂停会话前所需的空闲时间数量 15 分钟

Microsoft 网络客户端: 对通信进行数字签名(如果服务器允许) 已启用

Microsoft 网络客户端: 对通信进行数字签名(始终) 已禁用

Microsoft 网络客户端: 将未加密的密码发送到第三方 SMB 服务器 已禁用

关机: 清除虚拟内存页面文件 已禁用

关机: 允许系统在未登录的情况下关闭 已禁用

恢复控制台: 允许软盘复制并访问所有驱动器和所有文件夹 已禁用

恢复控制台: 允许自动管理登录 已禁用

交互式登录: 不显示最后的用户名 已启用

交互式登录: 试图登录的用户的消息标题

交互式登录: 试图登录的用户的消息文本

交互式登录: 锁定会话时显示用户信息 没有定义

交互式登录: 提示用户在过期之前更改密码 5 天

交互式登录: 无须按 Ctrl+Alt+Del 已禁用

交互式登录: 需要域控制器身份验证以对工作站进行解锁 已禁用

交互式登录: 需要智能卡 已禁用

交互式登录: 之前登录到缓存的次数(域控制器不可用时) 10 登录

交互式登录: 智能卡移除行为 无操作

设备: 防止用户安装打印机驱动程序 已启用

设备: 将 CD-ROM 的访问权限仅限于本地登录的用户 没有定义

设备: 将软盘驱动器的访问权限仅限于本地登录的用户 没有定义

设备: 允许对可移动媒体进行格式化并弹出 没有定义

设备: 允许在未登录的情况下弹出 已启用

审核: 对备份和还原权限的使用进行审核 已禁用

审核: 对全局系统对象的访问进行审核 已禁用

审核: 强制审核策略子类别设置(Windows Vista 或更高版本)替代审核策略类别设置 没有定义

审核: 如果无法记录安全审核则立即关闭系统 已禁用

网络安全: LAN 管理器身份验证级别 没有定义

网络安全: LDAP 客户端签名要求 协商签名

网络安全: 基于 NTLM SSP 的(包括安全 RPC)服务器的最小会话安全 要求 128 位加密

网络安全: 基于 NTLM SSP 的(包括安全 RPC)客户端的最小会话安全 要求 128 位加密

网络安全: 配置 Kerberos 允许的加密类型 没有定义

网络安全: 限制 NTLM: 传入 NTLM 流量 没有定义

网络安全: 限制 NTLM: 此域中的 NTLM 身份验证 没有定义

网络安全: 限制 NTLM: 到远程服务器的传出 NTLM 流量 没有定义

网络安全: 限制 NTLM: 审核传入 NTLM 流量 没有定义

网络安全: 限制 NTLM: 审核此域中的 NTLM 身份验证 没有定义

网络安全: 限制 NTLM: 添加此域中的服务器例外 没有定义

网络安全: 限制 NTLM: 为 NTLM 身份验证添加远程服务器例外 没有定义

网络安全: 允许 LocalSystem NULL 会话回退 没有定义

网络安全: 允许本地系统将计算机标识用于 NTLM 没有定义

网络安全: 允许对该计算机的 PKU2U 身份验证请求使用联机标识 没有定义

网络安全: 在超过登录时间后强制注销 已禁用

网络安全: 在下一次更改密码时不存储 LAN 管理器哈希值 已启用

网络访问: 本地帐户的共享和安全模型 经典 - 对本地用户进行身份验证,不改变其本来身份

网络访问: 不允许 SAM 帐户的匿名枚举 已启用

网络访问: 不允许 SAM 帐户和共享的匿名枚举 已启用

网络访问: 不允许存储网络身份验证的密码和凭据 已禁用

网络访问: 将 Everyone 权限应用于匿名用户 已禁用

网络访问: 可匿名访问的共享 没有定义

网络访问: 可匿名访问的命名管道

网络访问: 可远程访问的注册表路径 System\CurrentControlSet\Control\ProductOptions,System\CurrentControlSet\Control\Server Applications,Software\Microsoft\Windows NT\CurrentVersion

网络访问: 可远程访问的注册表路径和子路径 System\CurrentControlSet\Control\Print\Printers,System\CurrentControlSet\Services\Eventlog,Software\Microsoft\OLAP Server,Software\Microsoft\Windows NT\CurrentVersion\Print,Software\Microsoft\Windows NT\CurrentVersion\Windows,System\CurrentControlSet\Control\ContentIndex,System\CurrentControlSet\Control\Terminal Server,System\CurrentControlSet\Control\Terminal Server\UserConfig,System\CurrentControlSet\Control\Terminal Server\DefaultUserConfiguration,Software\Microsoft\Windows NT\CurrentVersion\Perflib,System\CurrentControlSet\Services\SysmonLog

网络访问: 限制对命名管道和共享的匿名访问 已启用

网络访问: 允许匿名 SID/名称转换 已禁用

系统对象: 非 Windows 子系统不要求区分大小写 已启用

系统对象: 加强内部系统对象的默认权限(例如,符号链接) 已启用

系统加密: 将 FIPS 兼容算法用于加密、哈希和签名 已禁用

系统加密: 为计算机上存储的用户密钥强制进行强密钥保护 没有定义

系统设置: 将 Windows 可执行文件中的证书规则用于软件限制策略 已禁用

系统设置: 可选子系统 Posix

以安全描述符定义语言(SDDL)语法表示的计算机访问限制 没有定义

用户帐户控制: 标准用户的提升提示行为 提示凭据

用户帐户控制: 管理员批准模式中管理员的提升权限提示的行为 不提示,直接提升

用户帐户控制: 检测应用程序安装并提示提升 已启用

用户帐户控制: 将文件和注册表写入错误虚拟化到每用户位置 已启用

用户帐户控制: 仅提升安装在安全位置的 UIAccess 应用程序 已启用

用户帐户控制: 提示提升时切换到安全桌面 已禁用

用户帐户控制: 以管理员批准模式运行所有管理员 已禁用

用户帐户控制: 用于内置管理员帐户的管理员批准模式 已禁用

用户帐户控制: 允许 UIAccess 应用程序在不使用安全桌面的情况下提升权限 已禁用

用户帐户控制: 只提升签名并验证的可执行文件 已禁用

域成员: 对安全通道数据进行数字加密(如果可能) 已启用

域成员: 对安全通道数据进行数字加密或数字签名(始终) 已启用

域成员: 对安全通道数据进行数字签名(如果可能) 已启用

域成员: 计算机帐户密码最长使用期限 30 天

域成员: 禁用计算机帐户密码更改 已禁用

域成员: 需要强(Windows 2000 或更高版本)会话密钥 已启用

域控制器: LDAP 服务器签名要求 没有定义

域控制器: 拒绝计算机帐户密码更改 没有定义

域控制器: 允许服务器操作者计划任务 没有定义

帐户: 管理员帐户状态 已启用

帐户: 来宾帐户状态 已禁用

帐户: 使用空密码的本地帐户只允许进行控制台登录 已启用

帐户: 重命名来宾帐户 Guest

帐户: 重命名系统管理员帐户 Nvic.nerc

检查项目: '交互式登录:不显示最后的用户名'设置为'已启用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已启用\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\交互式登录: 不显示最后的用户名

检查项目: 设置'交互式登录:之前登录到缓存的次数(域控制器不可用的情况下)'为'0~4'

加固建议: 在GP(组策略)中将以下路径中的值设置为0~4:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\交互式登录:之前登录到缓存的次数(域控制器不可用的情况下)

检查项目: 将'交互式登录:需要域控制器身份验证以对工作站进行解锁'设置为'已启用'-------------

加固建议: 在GP建立的推荐配置,将以下UI路径设置为以下值:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\交互式登录:需要域控制器身份验证以对工作站进行解锁

检查项目: 网络访问:不允许SAM帐户和共享的匿名枚举'设置为'已启用'

加固建议: 在GP建立的推荐配置,将以下UI路径设置为:已启用:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\网络访问:不允许SAM帐户和共享的匿名枚举

检查项目: '网络访问:不允许存储网络身份验证的密码和凭证' 设置为'已启用'

加固建议: 在GP建立的推荐配置,将以下UI路径设置为:已启用:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\网络访问:网络访问:不允许存储网络身份验证的密码和凭证

检查项目: 网络访问: 可匿名访问的共享 置为空

加固建议: 在GP建立的推荐配置,将以下UI路径设置为:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\网络访问: 可匿名访问的共享

检查项目: '关机:允许系统在未登录的情况下关闭'设置为'已禁用'

加固建议: 在GP建立的推荐配置,将以下UI路径设置为:已禁用 \n计算机配置\Windows 设置\安全设置\本地策略\安全选项\关机:允许系统在未登录的情况下关闭

检查项目: 关机:清除虚拟内存页面'设置为'已启用'

加固建议: 在运行中输入gpedit.msc打开“组策略”,在GP建立的推荐配置,将以下UI路径设置为:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\关机:清除虚拟内存页面,已启用

检查项目: 将MSS中的'IP源路由保护级别(防止数据包欺骗)'设置为'最高级别的保护,源路由完全禁用'https://blogs.technet.microsoft.com/secguide/2016/10/02/the-mss-settings/加固建议: 在GP(组策略)中将以下路径中的值设置为:已启用 Highest protection, source routing is completely disabled: \n计算机配置\管理模板\MSS (Legacy)\MSS: (DisableIPSourceRouting) IP source routing protection level (protects against packet spoofing) \n\n注意: 此组策略路径默认情况下不存在。 还需要其他组策略模板(MSS-legacy.admx / adml) - ------------------------它包含在Microsoft安全合规性管理器(SCM)中,或可从以下TechNet博客文章获得:

检查项目: 在远程协助相关设置中,将'提供远程协助'设置为'已禁用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已禁用 \n计算机配置\管理模板\系统\远程协助\提供远程协助

检查项目: 在远程协助相关设置中,将'请求的远程协助'被设置为'已禁用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已禁用 \n计算机配置\管理模板\系统\远程协助\请求的远程协助

检查项目: 将'自动运行的默认行为'设置为'不执行任何自动运行命令'

加固建议: 在GP(组策略)中将以下路径中的值设置为:不执行任何自动运行命令: \n计算机配置\管理模板\Windows 组件\自动播放策略\自动运行的默认行为-----启用后设置

检查项目: 在凭据用户界面相关设置中,将'不显示密码显示按钮'被设置为'已启用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已启用\n 计算机配置\管理模板\Windows 组件\凭据用户界面\不显示密码显示按钮\n 如果未找到此路径,请设置注册表HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredUI,键名DisablePasswordReveal的值为1 --------------------

检查项目: 在凭据用户界面相关设置中,'提升时枚举管理员帐户'被设置为'已禁用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已禁用 \n计算机配置\管理模板\Windows 组件\凭据用户界面\提升时枚举管理员帐户

检查项目: 在远程桌面相关设置中,设置'不允许保存密码'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已启用 \n计算机配置\管理模板\Windows 组件\远程桌面服务\远程桌面连接客户端\不允许保存密码

检查项目: 确保'根据安全策略设置登录终端的操作超时锁定,设置为15分钟或者更少'

加固建议: 在运行中输入gpedit.msc打开“组策略”,在计算机配置\管理模板\Windows组件\远程桌面服务\远程桌面会话主机\会话时间限制中,查看是否设置“活动但空闲的远程桌面服务会话时间的限制,如没有,请设置为启用,并将空闲会话时间设置为15分钟(900000亳秒)

检查项目: 确保'允许通过WinRM进行远程服务器管理'项目被设置为'已禁用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已禁用\n 计算机配置\管理模块\Windows组件\Windows远程管理(WinRM)\WinRM服务\允许通过WinRM进行远程服务器管理

检查项目: 确保'不允许WinRM存储RunAs凭据'被设置为'已启用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已启用\n 计算机配置\管理模板\Windows组件\Windows远程服务(WinRM)\WinRM服务\不允许WinRM存贮RunAs 凭据

检查项目: 确保'允许远程Shell(远程解释器)访问'被设置为'已禁用'

加固建议: 在GP(组策略)中将以下路径中的值设置为:已禁用,\n计算机配置\管理模板\Windows组件\Windows远程Shell(远程解释器)\允许远程shel(远程解释器)l访问

检查项目: '审核:强制审核策略子类别设置(Windows Vista 或更高版本)可替代审核策略类别设置'设置为'已启用'

加固建议: 在运行中输入gpedit.msc打开“组策略”,在GP建立的推荐配置,将以下UI路径设置为:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\审核:强制审核策略子类别设置(Windows Vista 或更高版本)可替代审核策略类别设置',已启用

检查项目: 将帐户登录审核策略中的'审核凭据验证'项设置为'成功和失败'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败 \n计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\帐户登录\审核凭据验证

检查项目: 将帐户管理审核策略中的'审核计算机帐户管理'项设置为'成功和失败'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败\n 计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\帐户管理\审核计算机帐户管理

检查项目: 将帐户管理审核策略中的'审核用户帐户管理'项设置为'成功和失败'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败\n 计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\帐户管理\审核用户帐户管理

使用Win+R,在运行框内输入 gpedit.msc,打开本地安全策略,依次打开计算机配置 - windows设置 - 安全设置 - 本地策略 - 用户权限分配,在右侧选项中找到“拒绝通过远程桌面服务登录”,双击,在弹出窗口内添加要禁止登录的用户即可文章来源:https://www.toymoban.com/news/detail-824557.html

检查项目: 将登录/注销审计策略中的'审核帐户锁定'项设置为'成功'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败 \n计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\登录/注销\审核帐户锁定

检查项目: 将登录/注销审核策略中的'审核注销'项设置为'成功'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败 \n计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\登录/注销\审核注销

检查项目: 将登录/注销审计策略中的'审核登录'项设置为'成功和失败'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败\n 计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\登录/注销\审核登录

检查项目: 将登录/注销审计策略中的'审核其他登录/注销事件'项设置为'成功和失败'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败 \n计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\登录/注销\审核其他登录/注销事件

检查项目: 将登录/注销审计策略中的'审核特殊登录'项设置为'成功'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功 \n计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\登录/注销\审核特殊登录

检查项目: 将政策变更审计政策中的'审核审核策略更改'项设置为'成功和失败'

加固建议: 在GP(组策略)中将以下路径中的值设置为:成功和失败\n 计算机配置\Windows 设置\安全设置\高级审核策略配置\系统审核策略\策略更改\审核审核策略更改

检查项目: 确保'强制密码历史'设置为'24个或更多'

加固建议: 在GP(组策略)中将以下路径的值设置为24个或更多:\n计算机配置\Windows 设置\安全设置\帐户策略\密码策略\强制密码历史

检查项目: 确保'密码最短使用期限'设置为'1天或更多天'

加固建议: 在GP(组策略)中将以下路径的值设置1天或更多天:\n计算机配置\Windows 设置\安全设置\帐户策略\密码策略\密码最小使用期限

检查项目: 确保'密码长度最小值'设置为'14个字符或更多字符'

加固建议: 在GP(组策略)中将以下路径的值设置14或更多字符:\n计算机配置\Windows 设置\安全设置\帐户策略\密码策略\密码长度最小值

检查项目: 确保'密码必须符合复杂性要求'设置为'已启用'

加固建议: 在GP(组策略)中将以下路径的值设置已启用:\n计算机配置\Windows 设置\安全设置\帐户策略\密码策略\密码必须符合复杂性要求

检查项目: 配置'账户:重命名系统管理员账户'

加固建议: GP(组策略)中,请配置以下UI路径:\n计算机配置\Windows 设置\安全设置\本地策略\安全选项\帐户: 重命名系统管理员帐户

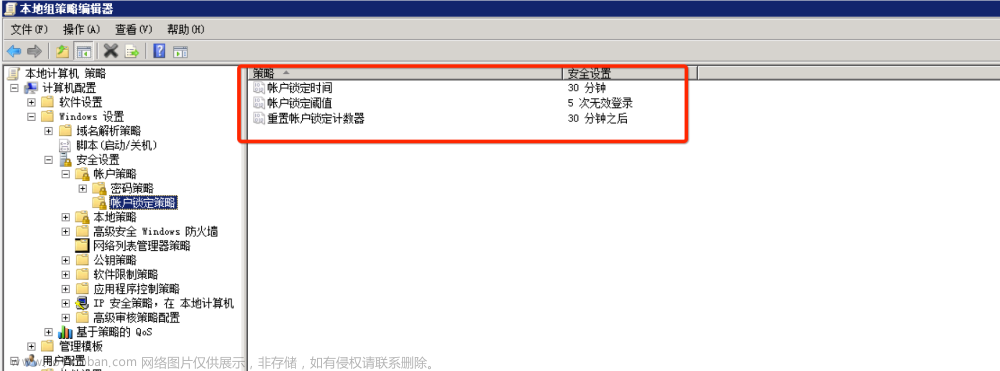

检查项目: 确保'复位账户锁定计数'至少为5分钟

加固建议: [开始]->([控制面板] ->)[管理工具]->[本地安全策略]->[账户策略]->[账户锁定策略],修改'复位账户锁定计数器',至少为5分钟

检查项目: 确保'账户锁定时间'设置为5分钟或更多

加固建议: [开始]->([控制面板] ->)[管理工具]->[本地安全策略]->[账户策略]->[账户锁定策略],修改'账户锁定时间',至少为5分钟

检查项目: 确保'账户锁定阈值'不多于10次,但不为0

加固建议: [开始]->([控制面板] ->)[管理工具]->[本地安全策略]->[账户策略]->[账户锁定策略],修改'账户锁定阈值',最多不超过10次,不能为0文章来源地址https://www.toymoban.com/news/detail-824557.html

到了这里,关于Windows等保2.0系统加固安全组策略配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!