进攻性安全(Offensive security)是指一系列主动安全策略,这些策略与恶意行为者在现实世界的攻击中使用的策略相同,区别在于其目的是加强而非损害网络安全。常见的进攻性安全方法包括红队、渗透测试和漏洞评估。

进攻性安全行动通常由道德黑客实施,这些网络安全专业人士会利用他们的黑客技能来发现和修复IT系统的漏洞。与真正的网络犯罪分子侵入系统窃取敏感数据或注入恶意软件不同,道德黑客是在获得许可的情况下进行模拟入侵。他们不会造成真正的破坏,而是利用模拟攻击的发现来帮助组织提高防御能力。

进攻性安全策略的价值

为了理解进攻性安全的价值,我们可以将其和防御性安全(defensive security)进行比较。防御性安全措施包括组织为保护自身免受攻击所做的一切努力。部署安全解决方案、制定安全策略、培训员工识别网络钓鱼攻击以及类似的工作都属于防御范畴。传统上,由于以下关键原因,大公司主要依赖防御性网络安全策略:

-

防御有助于降低风险,降低网络攻击的可能性,并最大限度地减少对数据和系统的潜在损害;

-

法规遵从性通常要求更注重防御措施,以保护敏感信息,并与行业特定的网络安全法规保持一致;

-

保护组织的声誉,因为网络攻击会损害信任,因此防御是重中之重。此外,与违规后补救相比,预防的成本效益证明了防御方法的合理性。

不过,虽然防御性安全策略可以帮助阻止正在进行的网络攻击,但这些方法也会给安全团队带来沉重的工作量。分析师必须对海量的警报和数据进行分类,将真正的威胁与虚假警报区分开来。此外,防御性安全措施只能防止已知的攻击媒介,使组织暴露在新的和未知的网络威胁之下。

进攻性安全是防御性安全的补充,可以为组织提供一种测试其防御和识别需要解决的安全漏洞的方法。通过模拟真实世界的攻击,进攻性网络安全测试可以识别对组织构成最大风险的漏洞,使公司能够将安全投资和精力集中在能够提供最大投资回报的地方。

而且,进攻性安全策略也比防御性安全策略更具前瞻性。安全团队可以使用OffSec策略来发现和响应其他安全措施可能遗漏的未知攻击向量。进攻性安全措施不是在网络攻击发生时才被动做出反应,而是在攻击者利用漏洞之前主动发现并解决漏洞。

简而言之,进攻性安全策略可以使防御性安全策略更加有效。一个成熟的网络安全计划应该包含进攻性和防御性的网络安全活动。这种组合既可以保护组织免受网络威胁,又可以使用进攻性网络安全技术来完善和改进这些防御手段。

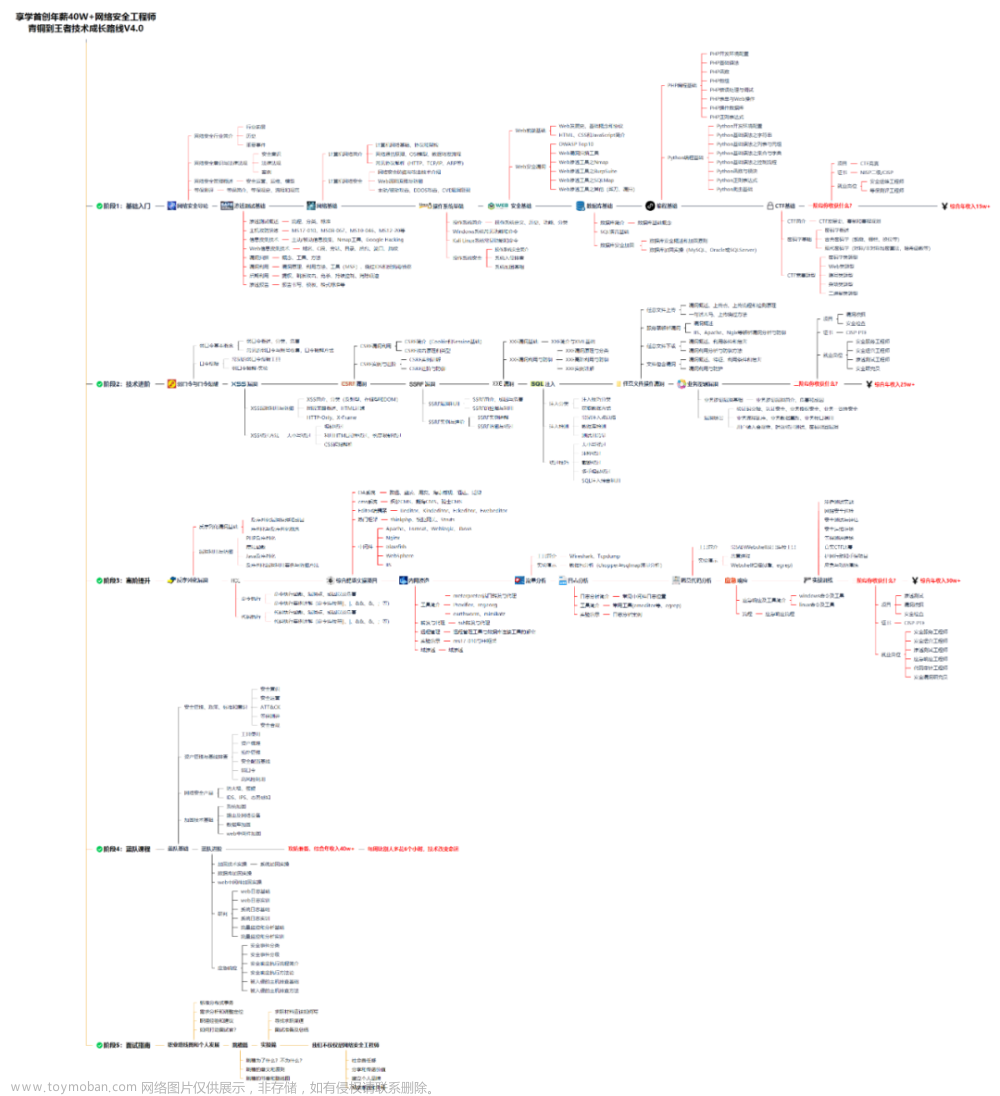

进攻性安全策略的类型

进攻性安全策略所使用的战术、技术和程序(TTPs)与攻击者使用的TTPs非常相似。通过使用这些TTPs,进攻性安全专业人员可以发现并修复攻击者可能使用的潜在漏洞。

当前,企业可以采用的主要进攻性安全策略包括:

1.漏洞扫描

漏洞扫描是用于检测组织IT资产中的漏洞的自动化过程。漏洞扫描程序可以搜索与特定软件版本相关的已知漏洞。它们还可以执行更主动的测试,比如查看应用程序如何响应常见的SQL注入字符串或其他恶意输入。

黑客经常使用漏洞扫描来识别他们可以在攻击期间利用的漏洞。反过来,OffSec专家也可以使用相同的漏洞扫描程序来发现潜在漏洞,并在黑客利用它们之前关闭这些漏洞。这种积极主动的方法使组织能够领先于威胁并加强防御。

2.渗透测试

渗透测试是使用模拟网络攻击来发现计算机系统中的漏洞。从本质上讲,渗透测试人员通过模仿真正的黑客来搜索网络漏洞。因为渗透测试人员采用攻击者的视角,所以他们通常可以精确地指出恶意行为者最有可能瞄准的漏洞。

网络安全专家的参与有助于检测到安全工具可能错过的漏洞,同时减少误报的可能性。而且由于渗透测试通常是由第三方安全服务提供的,他们经常可以发现内部安全团队可能遗漏的漏洞。

3.红队演练

红队演练,也被称为“对抗模拟”,是一组专家使用现实世界网络罪犯的TTPs对计算机系统发动模拟攻击的一种演习。

与渗透测试不同,网络安全红队是一种对抗性的安全评估。红队会积极利用各种攻击向量(不造成实际伤害),看看他们能够实现多大的破坏力。红队还要面对一支由安全工程师组成的蓝队,蓝队的目标是阻止他们。这使组织有机会测试其实际操作的事件响应过程。

为了测试技术防御和员工意识,红队的行动可能会使用一系列的战术。红队常用的方法包括模拟勒索软件攻击、网络钓鱼和其他社会工程模拟等。

4.社会工程测试

许多网络威胁行为者在攻击中将针对人为因素,而不是试图识别和利用软件漏洞。社会工程测试的重点是评估组织的员工、承包商等对其数据和系统的保护程度。社会工程师将使用欺骗、操纵和类似的技术来欺骗或强迫目标执行一些对攻击者有利的操作,例如交出敏感数据或授予对公司应用程序或空间的访问权。

进攻性安全技能和工具

为了实现进攻性安全策略,安全人员需要能够熟练使用常见的进攻性安全工具,包括:

• Metasploit:用于开发和自动化针对IT系统的攻击的框架。它主要用于渗透测试和漏洞评估;

• Kali Linux:一款为渗透测试和数字取证设计的Linux操作系统;

• Burp Suite:一个web应用程序安全测试工具,可以扫描漏洞,拦截和修改web流量,并自动攻击;

• Wireshark:网络协议分析器,用于捕获和检测网络流量,帮助识别网络通信中的安全问题;

• lNmap:网络扫描工具,用于网络发现、端口扫描和服务识别;

• Aircrack-ng:一套用于测试Wi-Fi网络安全性的工具,具有嗅探数据包,捕获握手和破解密码加密的能力;

• John the Ripper:一款流行的密码破解工具,可对密码哈希进行暴力攻击;

• Sqlmap:一个自动利用web应用程序中的SQL注入漏洞的工具;

• Cobalt Strike:可以为红队和对手提供后渗透(post-exploitation)能力和网络操作;

• GoPhish:一款为企业和渗透测试人员设计的开源网络钓鱼工具包;

• Phishing Frenzy:一个开源的Ruby on Rails应用程序,渗透测试人员可以利用它来管理电子邮件活动;

• Nessus:一个应用非常广泛的漏洞扫描工具;

文章来源:https://www.toymoban.com/news/detail-826469.html

• OpenVAS:一款高效的开源漏洞扫描和管理软件。文章来源地址https://www.toymoban.com/news/detail-826469.html

到了这里,关于网络安全的新防线:主动进攻,预防为先的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!