在开放的工业互联网环境中,数百万个基于物联网的终端和中间设备,需要全天候地持续通信并保持在线状态。不过,这些设备往往由于最初设计上的限制,在机密性、完整性、可用性、扩展性、以及互操作性上,存在着各种安全漏洞与隐患。与此同时,针对此类设备硬件本身、运行着的软件应用、以及通信网络的内/外部不同威胁,也会造成各种未经授权的访问,数据被篡改,生产运营的中断、甚至会给联网设备造成破坏。其中,我们常见的威胁类型包括:分布式拒绝服务(DDoS)攻击、信息扫描与窃取、虚假数据注入、以及锁死终端或文件等,都会让企业陷入停工停产的困境。这些往往会对生产型企业带来致命打击。

互联模式

首先,让我们对工业物联网的运营模式有个基本了解。延用云服务的相关模式,工业物联网用到了平台即服务(PaaS)、软件即服务(SaaS)、应用即服务(AaaS)、以及数据即服务(DaaS)四种互联互通方式。它们通过实时收集并存储数据,方便企业更容易地控制来自各个异构平台的数据质量和保持一致性,进而预判产量、把控流程与材料成本。

值得一提的是,AaaS是一种通过互联网按需交付应用,并按次数或时间周期向消费者收费的服务。由于托管在云端服务器上,因此应用程序的所有更新、配置和安全性都在服务器侧,并非在终端上完成。而数据即服务(DaaS)可以保证企业的终端设备在任何能够访问云端之处,开展数据处理,实现了所谓主数据管理(MDM)的概念。也就是说,所有技术、交易、商业、物流、营销、以及多媒体等数据都会被合并到一起,以便保持全局的一致性与更新。

加固需求

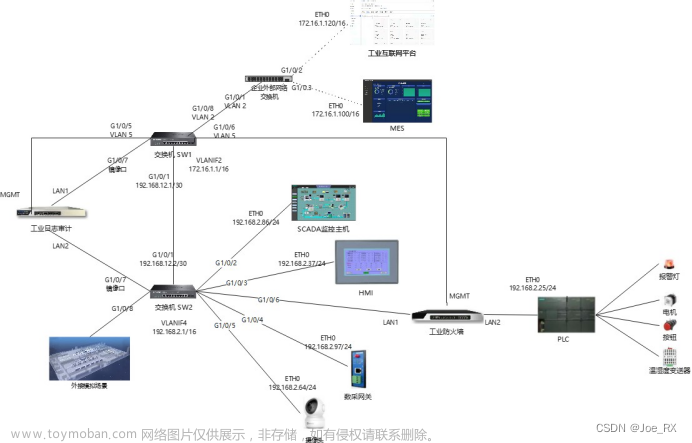

在工业物联网络系统中,随着我们增加并使用越来越多的物联网端点来收集不同类型的工业数据,端点与云服务等之间的连接也变得越来越重要。对于云服务而言,其安全加固的责任主要在于托管方。而对于承载着数据流收集、密集生成、分散计算、以及本地存储等部分工作的边缘计算端点来说,由于在设计之初,成本、可用性以及网络连接往往是首要被考虑的方面,因此物联网端点设备的安全性通常较差。

如前所述,一些运行在边缘设备(包括:传感器、执行器、电源模块、以及监控/汇总设备等)上的通信协议、移动应用、本地存储、调用接口、甚至是硬件本身都可能存在漏洞。对此,无论是在安装部署时、还是在运营过程中,企业都必须优先考虑实施适当的设备管理(如:策略驱动的配置执行),以及处理和存储资源的安全性,包括:软/硬件的及时修补和更新,对于静态和传输中的数据的加密等要素。

而近年来,随着由人工智能支持的攻击方式的持续涌现,企业的安全加固方式也需要随之更新迭代。正所谓“用魔法打败魔法”,我们唯有引入人工智能相关防御技术,才可能成功击退攻击,避免生产中断和数据丢失。

风险与机遇

| 优势 |

劣势 |

|

| 系统内部 |

|

|

| 机遇 |

威胁 |

|

| 系统外部 |

|

|

人工智能对于工业物联网来说不算是一个全新的概念。我们可以运用传统的SWOT(Strengths,Weaknesses,Opportunities,Threats,优势、劣势、机遇和威胁)分析方法,来找到人工智能驱动的系统安全与提高工业生产力之间的联系。下面是国外学者针对在工业物联网中实施人工智能安全管理得出的SWOT分析结论:

应用现状

目前,就工业物联网的安全管控需求而言,可被采用和落地的人工智能技术优势主要包括如下方面:

- 统一的自动化风险与威胁管理

- 访问管理,包括:基于人工智能的生物识别技术和对抗拒绝服务(DoS)攻击等

- 系统与应用级别的漏洞检测

- 防范数据的丢失和泄露

- 执行病毒防护相关政策

- 有针对性的欺诈检测

- 入侵检测和防御

通常,一整套工业物联网的企业系统往往是基于硬件、软件和服务三种基本组件构成的。对此,业界已有将一到多种人工智能技术实施到如下不同应用场景中的成功案例:

| 人工智能技术 |

应用场景 |

| 决策树 |

根据不同规则,分析单个数据片段,将其归类为“无变化”或“疑似攻击”,并具有自动制定新规则的能力。 |

| 奈维贝叶斯(Naïve Bayes) |

根据目标活动类别,对其中的异常活动进行事件分类。 |

| K最近邻(K-NN) |

在大型数据集中发现模式,根据已分类的现有数据与新数据之间的Euclidean距离,创建新的类别。 |

| 传统人工神经网络 |

适用于早期自动化异常检测,可对安全漏洞造成的损失进行识别、分类和估算。 |

| 机器学习 |

通过各种数据驱动方法,来处理数据、验证假设,并在确保数据数量和质量充足的情况下,自动提取规则。 |

| 深度学习 |

解决比其他技术复杂得多的问题,例如:分析图像或多模态数据。 |

| 模糊逻辑 |

进行语言数据分析,捕捉不完整和不确定的数据,进行趋势分析。 |

| 分形(Fractal)分析 |

估计模式和镜像数据的“平滑度”,分析趋势及其变化。 |

| 自然语言处理(NLP) |

处理和分析大量自然语言数据,包括人人、人机交互,以及情感计算。 |

AI分层设想

最近,业界已有专家针对上述人工智能技术可能被应用到工业物联网环境的场景,构想并提出了在物联网边缘设备和云端服务的连接之间增加一个雾计算(Fog Computing)安全分层。凭借着人工智能的相关技术与模型,该分层不但可以了解与其衔接的边缘端点的基本状态和所处的工业网络系统环境,而且能够通过本身AI赋能的自学能力,从直连的云端服务侧更容易、更快速地获悉并隔离新型攻击,并在近乎实时的情况下,创造性地生成反制机制,大幅提高对数据访问的安全性,以及对抗网络攻击的适应能力。当然,该分层也可以提供日志接口,方便事件处理信息的转存,以便人类专家后续分析与跟进。

小结

现阶段,人工智能与工业物联网的整合,已是提高生产系统问题诊断的时效性、以及自动化预防流程的精准性的关键所在。这些往往离不开对于不同攻击源的持续分析、模式识别、异常检测和风险预测。例如,智能化、自动化的固件更新将可以确保边缘端点在固件更新过程中,免受外部网络攻击的侵扰。使用先进人工智能算法,提高入侵检测系统(IDS)和入侵防御系统(IPS)在物联网环境中实时准确地检测和预防新型威胁。文章来源:https://www.toymoban.com/news/detail-826840.html

与此同时,随着近年来个人隐私数据的合规要求,人工智能也需要通过对物联网系统、及云端服务的按需策略调整,确保只有经过授权的人或设备,方可访问到合适的数据。总之,我们需要通过人工智能的应用,在工业物联网系统的安全性、合规性、以及能效之间找到平衡点。 文章来源地址https://www.toymoban.com/news/detail-826840.html

到了这里,关于AI在工业物联网(IIoT)中的安全管理与应用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[XJTU计算机网络安全与管理]——第11讲 安全应用及协议(二)](https://imgs.yssmx.com/Uploads/2024/02/436693-1.png)