在本文中,我们将讨论如何在Windows驱动层劫持进程线程、注入DLL并隐藏注入后的内存。但请注意,本文描述的方法仅用于教育和研究目的,不得用于非法或恶意目的。对于任何可能导致对他人计算机、数据或设备造成损害的行为,本文概不负责。

理论

以下是在Windows驱动层劫持进程线程、注入DLL并隐藏注入后的内存的一般步骤:

创建一个驱动程序:首先,您需要创建一个具有以下功能的驱动程序:

- 读取和写入内存

- 注入DLL

- 隐藏内存中的DLL

为了实现这些功能,您需要学习Windows内核编程和驱动开发。在此过程中,您可能需要使用Windows Driver Kit(WDK)和Visual Studio。

驱动程序加载和卸载:

编写好驱动程序后,您需要在目标系统上加载和卸载它。为此,您需要获取管理员权限并调用Windows

API函数(例如CreateService、StartService、ControlService和DeleteService)。

劫持进程线程:

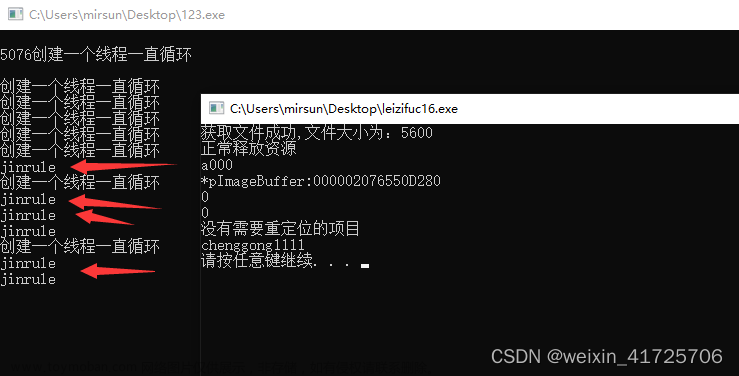

在驱动程序中,您可以通过调用PsSetCreateThreadNotifyRoutine或PsSetLoadImageNotifyRoutine等API来获取进程线程的通知。当目标进程启动新线程或加载新模块时,这些回调函数会被调用。这时,您可以暂停线程并修改其上下文,以便在恢复时执行您的代码。文章来源:https://www.toymoban.com/news/detail-828126.html

注入DLL:

在劫持线程后,您需要将目标DLL加载到目标进程的内存中。这可以通过以下步骤完成:文章来源地址https://www.toymoban.com/news/detail-828126.html

- 在目标进程中分配内存(使用MmAllocateMemory)。

- 将DLL映像复制到分配的内存中。

- 解析DLL的导入表并在目标进程中解析需要的API函数地址。

- 执行DLL的入口点(例如DllMain)。

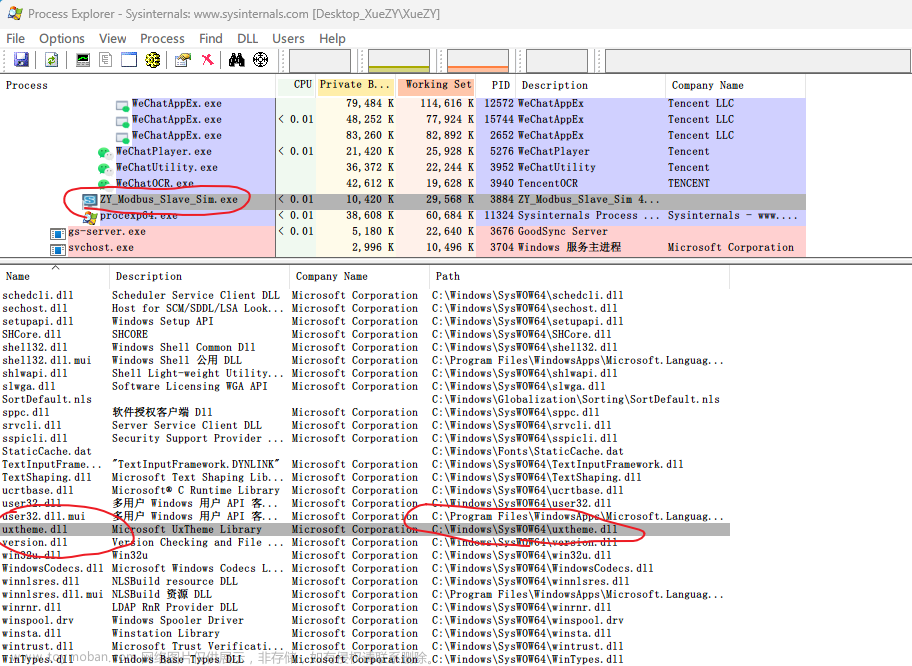

- 隐藏内存中的DLL:要隐藏已注入的DLL,您可以通过修改目标进程的虚拟内存结构(例如VAD树)来实现。这样,在内存扫描时,恶意软件分析工具将无法找到注入的DLL。

到了这里,关于内核中劫持线程注入DLL并隐藏的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!