如何在 SSL/TLS 流量中检测恶意软件和攻击行为

引言

随着互联网的普及和云计算技术的发展, SSL/TLS 加密通信已经成为保护网络数据安全和隐私的必备手段之一. 但是, 恶意软件 (如病毒、木马等) 和各种攻击方法仍在不断演变以利用 SSL/TLS 通信的安全漏洞获取敏感信息或破坏系统功能. 因此, 对 SSL/TLS 流量的监测和分析成为了保障信息系统安全的重要任务之一. 本文将介绍如何通过分析 SSL/TLS 数据包的内容和行为来识别其中的恶意行为和威胁指标.

SSL/TLS概述

SSL(Secure Socket Layer)是一种用于加密和安全传输数据的协议;而TLS(Transport Layer Security),是在 SSL 之后为了应对 SSL 安全协议的缺陷而产生的升级版本。TLS 是 SSL 的升级版与继任者,它将 SSL 的高性能优势与其他新的安全技术结合了起来。目前,TLS 已经取代 SSL 成为互联网上最常用的加密技术了。

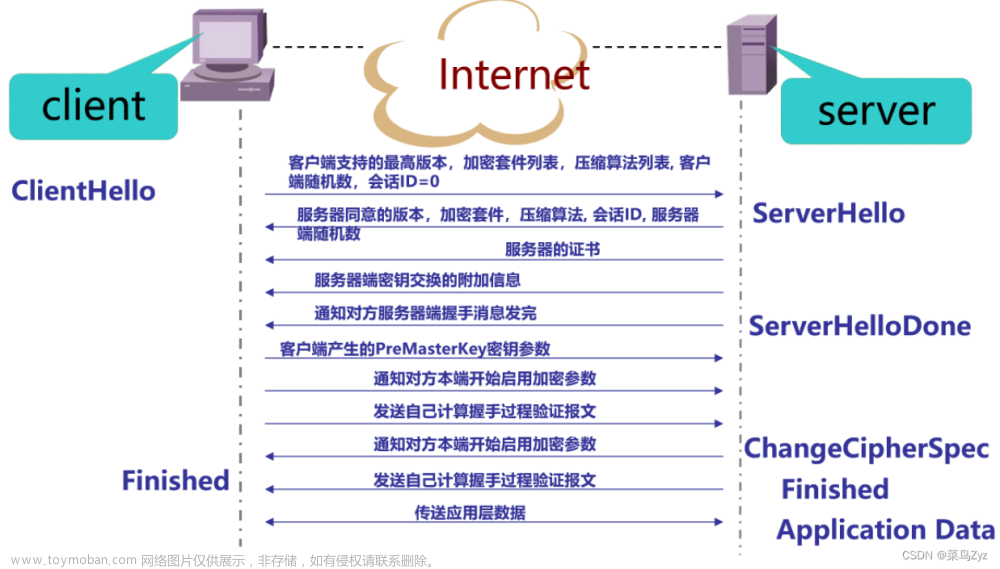

SSL/TLS协议握手过程

SSL/TLS 的通讯过程可以总结为以下几个步骤:

1. **客户端和服务器分别生成公钥私钥** - 双方各自创建一对密钥,包括公钥和对应的私钥; 公钥将被发送到服务器端以供后续的证书颁发及密钥交换时使用:

```markdown

客户端随机选择两个大质数 p 和 q 。

计算 N = p * q,N 将用作公钥的模值。

客户端选择一个椭圆曲线 E,并找到一个阶为 n 的椭圆曲线群 G,其中 G 是一个有限阿贝尔群。(E/G) 是一个椭圆曲线算术对象)。

客户端选取 g 作为 G 的一个元素,g 是 G 的一个生成元。(例如,g 可以是欧拉函数值为零的元素)。

定义私钥对 (x,y),满足 xy ≡ 1 (mod N),并且 x 是奇素数。客户端公开公钥 X = x,私钥 Y = y ,并将这些数值发送给服务器。

同样地,服务器生成公钥和私钥,并将其与客户端共享。

```

2. **客户端验证服务器的证书合法性并进行密钥交换** - 服务器向客户端出示其数字证书:(包含证书所有者的身份信息以及签名); 客户机检验此证书的合法性后继续执行下面的操作直到完成握手为止 :

```markdown

从服务器那里获得数字证书及其私钥。然后检查该证书是否由受信任的数字证书颁发机构 (CA)签发 (即CA签发的证书)。如果证书合法则转到第3步,否则终止此次连接。

根据服务器提供的公钥计算服务器的公钥和参数。

生成预计算主密钥 K = g^x,然后将 K 发送回服务器。同时,保存私钥 y 以将来协商密钥时使用。

结束握手阶段。此时,双方都获得了对方的公钥并完成了私钥的交换。

```

3. **开始加密会话并使用对称密钥传递消息** - 双方用协商好的对称密钥进行信息的加解密工作 :

```markdown

两端根据得到的参数和算法生成相同的对称密钥 K = g^x(由于客户端和服务器都有了彼此的公钥,他们都可以自己生成相同的密钥),并用此密钥进行所有的通信内容的数据加密和解密以保证私密性。

自此,整个 SSL/TLS 的过程就结束了,客户端会不断地与服务端交互,传输加密后的数据保证数据的安全性,直至一次正常的断开连接或者关闭应用进程时握手才会被中断。

```

异常行为检测和解决方案

虽然 SSL/TLS 本身已经具备了一定程度的安全性,但是恶意软件仍然可以利用 SSL/TLS 中的安全盲点发起攻击甚至窃取重要资料和信息。因此我们需要对 SSL/TLS 的相关数据进行实时监控和处理来判断是否存在可疑活动并对潜在风险做出快速反应 . 下面我们来看一些常见的异常行为以及如何防范它们的方法来解决这些问题:

1.中间人攻击 (Man-in-the-Middle,MITM)

MITM 攻击是指攻击者在通信的两个参与者间截获和控制流量的攻击方式 , 通过伪造 SSL/TLS 证书使受害者相信他们正在访问的是合法的站点或服务,但实际上却在与攻击者直接进行交流并被窃听和篡改通信内容。

**解决方法**:

- 使用 HTTPS 而不是 HTTP 进行加密通信确保双方身份的真实性并在服务器端配置 SSL/TLS 证书防止伪造证书情况发生;

- 采用 TLS 1.2 或更高版本的协议以确保更强的加密强度和数据安全性 ;

2.SSL/TLS重放攻击 (Replay Attack)

重放攻击指的是攻击方将之前截取的通信记录再次传送给目标计算机重新播放的一种攻击手法 ; 这种情况下,即使通信双方采用了 SSL/TLS 加密机制也无法抵御这种攻击从而泄露用户的信息和保护用户的隐私权。

**解决方法**:

采用序列号确认机制 (sequence number validation)、数字签名和时间戳等技术有效阻止重放攻击的发生;文章来源:https://www.toymoban.com/news/detail-828197.html

3.SSL/TLS暴力破解 (Brute Force Attack)

当没有有效的 SSL/TLS 密钥交换参数时,攻击者可能尝试穷举法找到正确的密钥组合来完成攻击行为的策略叫做暴力破解攻文章来源地址https://www.toymoban.com/news/detail-828197.html

到了这里,关于如何在SSL/TLS流量中检测恶意软件和攻击行为?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!