1.背景介绍

社交网络已经成为了现代人们生活中不可或缺的一部分,它们为我们提供了一种与家人、朋友和同事保持联系的方式。然而,这种联系也带来了一些挑战,因为社交网络上的数据经常被盗、篡改或泄露。因此,保护社交网络的安全至关重要。

在这篇文章中,我们将探讨密码学如何在社交网络中发挥作用,以及如何保护这些网络的安全。我们将讨论密码学的基本概念、算法原理、实例代码和未来趋势。

2.核心概念与联系

在开始之前,我们需要了解一些密码学的基本概念。密码学是一门研究加密和密码系统的学科,旨在保护数据和通信的安全。密码学可以分为两个主要类别:对称密码学和非对称密码学。

2.1 对称密码学

对称密码学是一种密码学方法,其中加密和解密密钥是相同的。这意味着,发送方和接收方都使用相同的密钥来加密和解密数据。这种方法的主要优点是简单且高效,但其主要缺点是密钥交换的问题。如果密钥被窃取,攻击者可以轻松地读取和修改数据。

2.2 非对称密码学

非对称密码学是一种密码学方法,其中加密和解密密钥是不同的。这意味着,发送方使用一种密钥来加密数据,而接收方使用另一种密钥来解密数据。这种方法的主要优点是密钥交换的问题得到了解决,但其主要缺点是复杂度较高,效率较低。

2.3 社交网络中的密码学

社交网络中的密码学主要用于保护用户的数据和隐私。这包括密码学算法,如对称和非对称加密,以及数字签名、密钥交换和认证。这些算法可以帮助保护用户的数据不被盗用,并确保只有授权的用户可以访问数据。

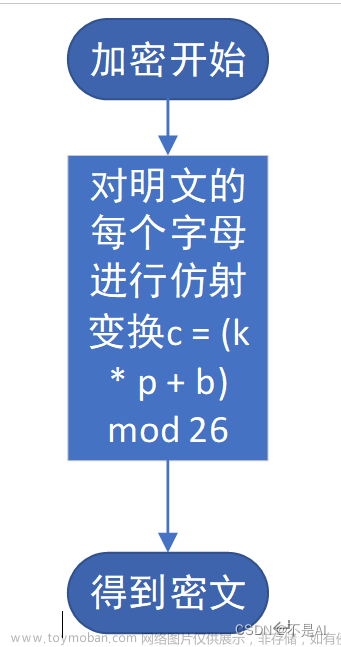

3.核心算法原理和具体操作步骤以及数学模型公式详细讲解

在这一部分中,我们将详细介绍一些密码学算法的原理和操作步骤,以及相应的数学模型公式。

3.1 对称加密算法 - AES

AES(Advanced Encryption Standard)是一种对称加密算法,它使用同一个密钥来加密和解密数据。AES的主要优点是速度快,效率高。AES的主要缺点是密钥交换的问题。

AES的算法原理是使用一个称为S盒的表格和一个称为密钥调度表的表格来加密数据。S盒是一个256个输入字符到16个输出字符的映射,密钥调度表是一个包含10个轮键和4个密钥扩展的表格。

AES的具体操作步骤如下:

1.将数据分为128位(AES-128)、192位(AES-192)或256位(AES-256)的块。

2.对每个块进行10次迭代加密。

3.在每次迭代中,对块进行以下操作:

- 将块分为4个128位的子块。

- 对每个子块进行12个轮操作。

- 将轮操作的结果与原始子块进行异或操作。

- 将结果子块组合成一个新的块。

4.返回加密后的块。

AES的数学模型公式如下:

$$ E_k(P) = P \oplus S(P \oplus k) $$

其中,$E_k(P)$是加密后的数据块,$P$是原始数据块,$k$是密钥,$S$是S盒。

3.2 非对称加密算法 - RSA

RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,它使用一种称为公钥和私钥的密钥对来加密和解密数据。RSA的主要优点是密钥交换的问题得到了解决,但其主要缺点是复杂度较高,效率较低。

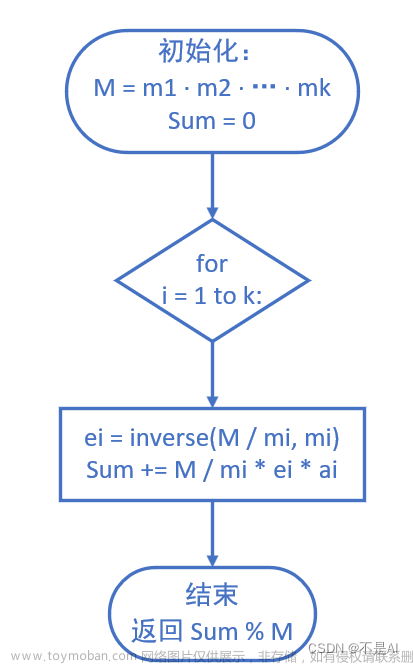

RSA的算法原理是基于数学定理,特别是大素数定理。RSA的具体操作步骤如下:

1.生成两个大素数,$p$和$q$。

2.计算$n = p \times q$。

3.计算$phi(n) = (p-1) \times (q-1)$。

4.选择一个随机整数$e$,使得$1 < e < phi(n)$,并满足$gcd(e, phi(n)) = 1$。

5.计算$d = e^{-1} \mod phi(n)$。

6.返回公钥$(n, e)$和私钥$(n, d)$。

RSA的数学模型公式如下:

$$ E_e(M) = M^e \mod n $$

$$ D_d(C) = C^d \mod n $$

其中,$Ee(M)$是加密后的数据,$M$是原始数据,$e$是公钥,$C$是加密后的数据,$Dd(C)$是解密后的数据,$d$是私钥。

3.3 数字签名算法 - RSA-SHA

数字签名算法用于确保数据的完整性和来源可靠性。RSA-SHA是一种数字签名算法,它结合了RSA和SHA(Secure Hash Algorithm)算法。

RSA-SHA的具体操作步骤如下:

1.使用私钥对数据进行加密。

2.使用SHA算法对数据进行哈希。

3.使用公钥对哈希进行加密。

RSA-SHA的数学模型公式如下:

$$ S = H \mod n $$

其中,$S$是数字签名,$H$是数据的哈希。

4.具体代码实例和详细解释说明

在这一部分中,我们将提供一些密码学算法的具体代码实例,并详细解释它们的工作原理。

4.1 AES代码实例

以下是一个Python实现的AES加密和解密代码实例:

```python from Crypto.Cipher import AES from Crypto.Random import getrandombytes from Crypto.Util.Padding import pad, unpad

生成AES密钥

key = getrandombytes(16)

生成AES对象

cipher = AES.new(key, AES.MODE_CBC)

加密数据

data = b"Hello, World!" encrypteddata = cipher.encrypt(pad(data, AES.blocksize))

解密数据

decrypteddata = unpad(cipher.decrypt(encrypteddata), AES.block_size) ```

4.2 RSA代码实例

以下是一个Python实现的RSA加密和解密代码实例:

```python from Crypto.PublicKey import RSA from Crypto.Cipher import PKCS1_OAEP

生成RSA密钥对

key = RSA.generate(2048) publickey = key.publickey() privatekey = key

加密数据

data = b"Hello, World!" encrypteddata = PKCS1OAEP.new(public_key).encrypt(data)

解密数据

decrypteddata = PKCS1OAEP.new(privatekey).decrypt(encrypteddata) ```

4.3 RSA-SHA代码实例

以下是一个Python实现的RSA-SHA数字签名代码实例:

```python import hashlib from Crypto.PublicKey import RSA from Crypto.Signature import PKCS1v15 from Crypto.Hash import SHA256

生成RSA密钥对

key = RSA.generate(2048) publickey = key.publickey() privatekey = key

生成数据的哈希

data = b"Hello, World!" hash = SHA256.new(data)

签名数据

signature = PKCS1v15.new(private_key).sign(hash)

验证签名

try: PKCS1v15.new(public_key).verify(hash, signature) print("Signature is valid") except ValueError: print("Signature is not valid") ```

5.未来发展趋势与挑战

在未来,密码学在社交网络中的应用将会越来越广泛。随着数据的增长和互联网的扩展,保护数据和隐私的需求也将不断增加。然而,这也带来了一些挑战。

5.1 量化计算

随着数据量的增加,密码学算法的计算量也将增加。这将需要更高效的算法和更强大的计算资源。

5.2 量子计算机

量子计算机的出现将改变密码学的面貌。量子计算机可以在传统计算机上执行的许多加密算法上执行更快的计算。这将需要密码学研究人员开发新的加密算法,以应对这些新的威胁。

5.3 隐私保护法规

随着隐私保护法规的不断加强,社交网络需要更好地保护用户的数据和隐私。这将需要密码学研究人员开发更安全、更易于实施的加密算法。

6.附录常见问题与解答

在这一部分中,我们将回答一些关于密码学在社交网络中的常见问题。

Q1:为什么我们需要密码学?

我们需要密码学来保护我们的数据和隐私。密码学可以帮助我们确保数据不被盗用,并确保只有授权的用户可以访问数据。

Q2:密码学和加密有什么区别?

密码学是一门研究加密和密码系统的学科,涵盖了加密、密钥交换、认证、数字签名等方面。加密是密码学中的一个概念,它是一种将数据转换为不可读形式的方法,以保护数据的安全。

Q3:为什么我们需要非对称加密?

我们需要非对称加密因为它可以解决密钥交换的问题。在对称加密中,密钥交换是一个问题,因为如果密钥被窃取,攻击者可以轻松地读取和修改数据。非对称加密可以解决这个问题,因为它使用不同的密钥进行加密和解密。

Q4:RSA算法有哪些安全问题?

RSA算法的主要安全问题是小数组攻击和低循环幂攻击。小数组攻击是指攻击者可以使用已知平面数据和已知密钥来计算私钥。低循环幂攻击是指攻击者可以使用已知密钥和已知明文来计算其他明文。文章来源:https://www.toymoban.com/news/detail-829659.html

Q5:如何选择合适的密码学算法?

选择合适的密码学算法需要考虑多个因素,包括安全性、效率、兼容性和易用性。在选择算法时,应该考虑算法的历史表现、现有漏洞和未来挑战。文章来源地址https://www.toymoban.com/news/detail-829659.html

到了这里,关于密码学的社会网络:如何保护社交网络的安全的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!