1.背景介绍

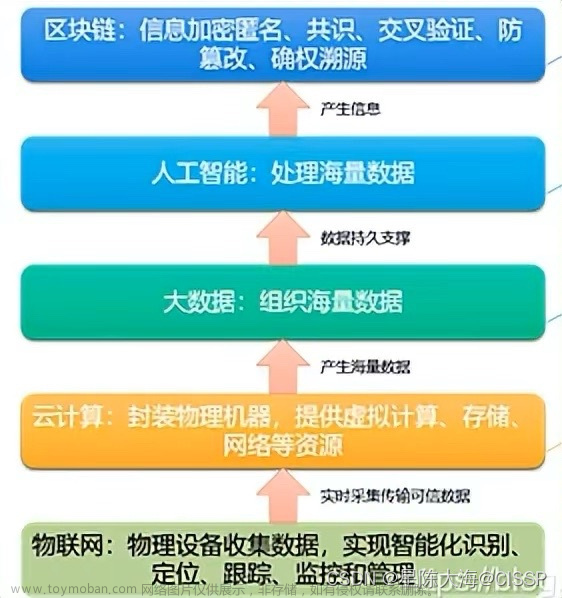

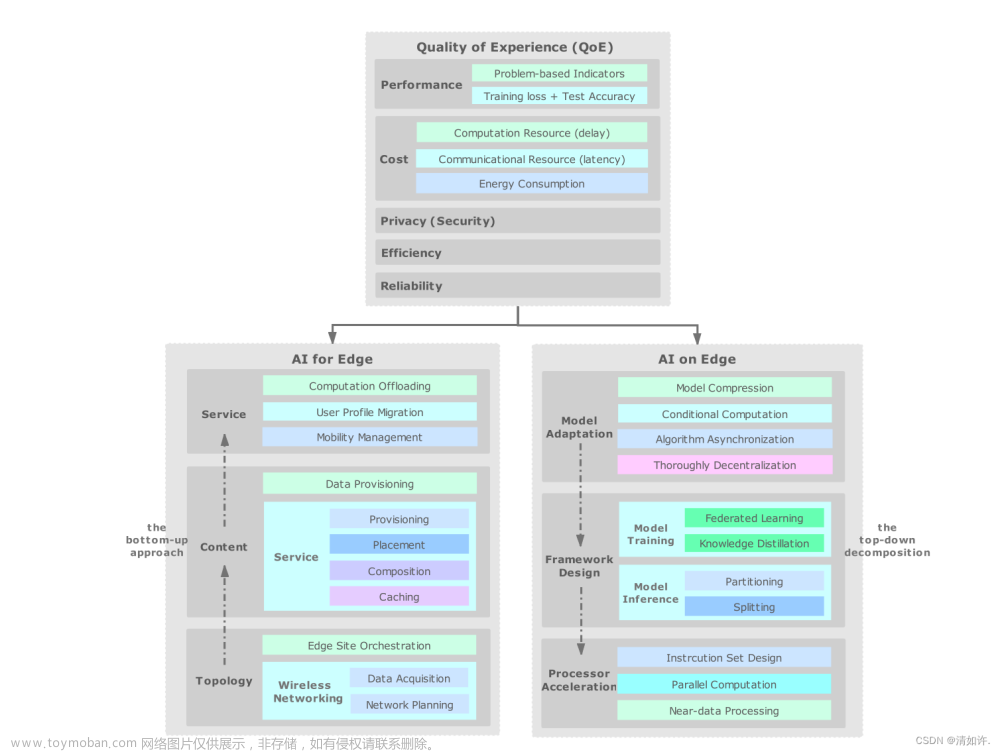

边缘计算是一种计算模型,它将数据处理和存储从中央集中式服务器移动到边缘设备,例如物联网设备、智能手机和其他移动设备。这种模型的主要优势在于它可以降低延迟、减少带宽需求和提高数据隐私。然而,边缘计算也面临着一系列挑战,包括设备资源有限、数据不完整和不一致以及安全性问题。

物联网设备安全是一个重要的问题,因为它们通常部署在敏感的环境中,例如医疗保健、能源和交通运输。因此,保护这些设备免受攻击和盗用是至关重要的。在这篇文章中,我们将讨论边缘计算与物联网设备安全之间的关系,以及如何在边缘计算环境中实现物联网设备的安全性。

2.核心概念与联系

2.1 边缘计算

边缘计算是一种计算模型,它将数据处理和存储从中央集中式服务器移动到边缘设备。这种模型的主要优势在于它可以降低延迟、减少带宽需求和提高数据隐私。然而,边缘计算也面临着一系列挑战,包括设备资源有限、数据不完整和不一致以及安全性问题。

2.2 物联网设备安全

物联网设备安全是一个重要的问题,因为它们通常部署在敏感的环境中,例如医疗保健、能源和交通运输。因此,保护这些设备免受攻击和盗用是至关重要的。物联网设备安全包括身份验证、授权、数据加密、安全更新和安全监控等方面。

2.3 边缘计算与物联网设备安全之间的关系

边缘计算和物联网设备安全之间的关系在于边缘计算环境下的设备需要进行安全处理。这意味着在边缘设备上需要实现身份验证、授权、数据加密、安全更新和安全监控等安全措施。此外,由于边缘设备资源有限,因此需要在资源有限的环境中实现安全性。

3.核心算法原理和具体操作步骤以及数学模型公式详细讲解

在边缘计算环境中,物联网设备安全的核心算法原理包括身份验证、授权、数据加密、安全更新和安全监控。下面我们将详细讲解这些算法原理及其具体操作步骤和数学模型公式。

3.1 身份验证

身份验证是确认一个用户或设备是否属于允许访问资源的有权用户或设备的过程。在边缘计算环境中,身份验证可以通过以下方式实现:

- 密码验证:用户需要输入密码以便访问资源。

- 证书验证:设备使用数字证书来证明其身份。

- 多因素认证:使用多种身份验证方法,例如密码、证书和生物特征。

数学模型公式: $$ P(A|B) = \frac{P(A \cap B)}{P(B)} $$

其中,$P(A|B)$ 表示条件概率,$P(A \cap B)$ 表示两个事件发生的概率,$P(B)$ 表示事件B发生的概率。

3.2 授权

授权是确定一个用户或设备是否具有访问特定资源的权限的过程。在边缘计算环境中,授权可以通过以下方式实现:

- 基于角色的访问控制(RBAC):根据用户的角色来授予访问权限。

- 基于属性的访问控制(ABAC):根据用户的属性来授予访问权限。

- 基于资源的访问控制(RBAC):根据资源的属性来授予访问权限。

数学模型公式: $$ G(A, R) = \frac{\sum{i=1}^{n} wi \cdot fi(A, R)}{\sum{i=1}^{n} w_i} $$

其中,$G(A, R)$ 表示授权得分,$wi$ 表示权重,$fi(A, R)$ 表示满足条件i的得分。

3.3 数据加密

数据加密是一种方法,用于保护数据不被未经授权的实体访问和篡改。在边缘计算环境中,数据加密可以通过以下方式实现:

- 对称加密:使用相同的密钥对数据进行加密和解密。

- 异步加密:使用不同的密钥对数据进行加密和解密。

- 混合加密:使用对称加密和异步加密的组合。

数学模型公式: $$ E_k(M) = C $$

其中,$E_k(M)$ 表示使用密钥k对消息M进行加密的密文C。

3.4 安全更新

安全更新是一种方法,用于修复设备和软件中的漏洞。在边缘计算环境中,安全更新可以通过以下方式实现:

- 自动更新:设备自动检查并下载安全更新。

- 手动更新:用户需要手动下载和安装安全更新。

- 定期更新:设备定期检查并下载安全更新。

数学模型公式: $$ U(S, T) = \frac{\sum{i=1}^{n} wi \cdot fi(U, S, T)}{\sum{i=1}^{n} w_i} $$

其中,$U(S, T)$ 表示更新得分,$wi$ 表示权重,$fi(U, S, T)$ 表示满足条件i的得分。

3.5 安全监控

安全监控是一种方法,用于检测和响应潜在的安全威胁。在边缘计算环境中,安全监控可以通过以下方式实现:

- 实时监控:实时检测设备和网络的异常行为。

- 日志监控:通过分析日志来检测潜在的安全威胁。

- 行为分析:通过分析设备的行为来检测潜在的安全威胁。

数学模型公式: $$ M(D, T) = \frac{\sum{i=1}^{n} wi \cdot fi(M, D, T)}{\sum{i=1}^{n} w_i} $$

其中,$M(D, T)$ 表示监控得分,$wi$ 表示权重,$fi(M, D, T)$ 表示满足条件i的得分。

4.具体代码实例和详细解释说明

在这里,我们将提供一个具体的代码实例,以及对其详细解释说明。

4.1 身份验证

我们将使用Python编写一个身份验证程序,使用密码验证。

```python import hashlib

def hash_password(password): return hashlib.sha256(password.encode()).hexdigest()

def verifypassword(password, hashedpassword): return hashpassword(password) == hashedpassword

password = "123456" hashedpassword = hashpassword(password)

print(verifypassword(password, hashedpassword)) # True ```

在这个例子中,我们首先定义了一个hash_password函数,用于将密码哈希为SHA-256。然后,我们定义了一个verify_password函数,用于比较输入的密码和哈希密码是否匹配。最后,我们使用一个简单的密码“123456”进行测试。

4.2 授权

我们将使用Python编写一个基于角色的访问控制(RBAC)程序。

```python def has_role(user, role): return user.roles.get(role, False)

def haspermission(user, resource): for role in resource.roles: if hasrole(user, role): return True return False

user = {"roles": {"admin": True, "user": False}} resource = {"roles": ["admin", "user"]}

print(has_permission(user, resource)) # True ```

在这个例子中,我们首先定义了一个has_role函数,用于检查用户是否具有特定的角色。然后,我们定义了一个has_permission函数,用于检查用户是否具有访问资源所需的角色。最后,我们使用一个具有“admin”角色的用户和一个具有“admin”和“user”角色的资源进行测试。

4.3 数据加密

我们将使用Python编写一个对称加密程序,使用AES算法。

```python from Crypto.Cipher import AES from Crypto.Random import getrandombytes

def encrypt(plaintext, key): cipher = AES.new(key, AES.MODE_ECB) return cipher.encrypt(plaintext)

def decrypt(ciphertext, key): cipher = AES.new(key, AES.MODE_ECB) return cipher.decrypt(ciphertext)

key = getrandombytes(16) plaintext = b"Hello, World!"

ciphertext = encrypt(plaintext, key) print(ciphertext)

decryptedtext = decrypt(ciphertext, key) print(decryptedtext) ```

在这个例子中,我们首先导入了AES算法的相关模块。然后,我们定义了一个encrypt函数,用于对明文进行加密,并一个decrypt函数,用于对密文进行解密。最后,我们使用一个随机生成的密钥和一个示例明文进行测试。

4.4 安全更新

我们将使用Python编写一个自动更新程序。

```python import requests

def checkupdates(): response = requests.get("https://example.com/updates") if response.statuscode == 200: return response.json() return None

def install_update(update): # 实际安装更新的代码将在这里 pass

updates = checkupdates() if updates: installupdate(updates) ```

在这个例子中,我们首先定义了一个check_updates函数,用于检查更新的可用性。然后,我们定义了一个install_update函数,用于安装更新。最后,我们使用一个示例URL进行测试。

4.5 安全监控

我们将使用Python编写一个实时监控程序。

```python import time

def monitor(interval): while True: # 实际监控代码将在这里 pass time.sleep(interval)

monitor(10) ```

在这个例子中,我们首先定义了一个monitor函数,用于实时监控设备。然后,我们使用一个示例间隔(10秒)进行测试。

5.未来发展趋势与挑战

未来,边缘计算和物联网设备安全将面临以下挑战:

- 设备资源有限:边缘设备资源有限,因此需要在有限的资源环境中实现安全性。

- 数据不完整和不一致:边缘设备可能会收到不完整和不一致的数据,因此需要实现数据完整性和一致性检查。

- 安全性:边缘设备面临着来自网络和物理环境的各种安全威胁,因此需要实现端到端的安全性。

未来,边缘计算和物联网设备安全的发展趋势将包括:

- 更高效的加密算法:为了在有限的资源环境中实现安全性,需要开发更高效的加密算法。

- 更智能的监控系统:为了实时检测和响应安全威胁,需要开发更智能的监控系统。

- 更强大的授权机制:为了确保只有授权的用户和设备可以访问资源,需要开发更强大的授权机制。

6.附录常见问题与解答

Q: 边缘计算与物联网设备安全之间的关系是什么? A: 边缘计算和物联网设备安全之间的关系在于边缘计算环境下的设备需要进行安全处理。这意味着在边缘设备上需要实现身份验证、授权、数据加密、安全更新和安全监控等安全措施。此外,由于边缘设备资源有限,因此需要在资源有限的环境中实现安全性。

Q: 如何在边缘计算环境中实现物联网设备的安全性? A: 在边缘计算环境中实现物联网设备的安全性需要实现以下措施:

- 身份验证:使用密码验证、证书验证和多因素认证等方式。

- 授权:使用基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)和基于资源的访问控制(RBAC)等方式。

- 数据加密:使用对称加密、异步加密和混合加密等方式。

- 安全更新:实现自动更新、手动更新和定期更新等方式。

- 安全监控:实现实时监控、日志监控和行为分析等方式。

Q: 边缘计算和物联网设备安全的未来发展趋势是什么? A: 未来,边缘计算和物联网设备安全的发展趋势将包括:

- 更高效的加密算法:为了在有限的资源环境中实现安全性,需要开发更高效的加密算法。

- 更智能的监控系统:为了实时检测和响应安全威胁,需要开发更智能的监控系统。

- 更强大的授权机制:为了确保只有授权的用户和设备可以访问资源,需要开发更强大的授权机制。

结论

在这篇文章中,我们讨论了边缘计算与物联网设备安全之间的关系,以及如何在边缘计算环境中实现物联网设备的安全性。我们还介绍了一些具体的代码实例和解释,以及未来发展趋势和挑战。我们希望这篇文章能帮助读者更好地理解边缘计算和物联网设备安全的重要性,并提供一些实用的建议和方法。

参考文献

[1] 边缘计算:https://baike.baidu.com/item/%E8%BE%B9%E7%BC%A0%E8%AE%A1%E7%AE%97/1720144

[2] 物联网设备安全:https://baike.baidu.com/item/%E7%89%A9%E7%BB%9F%E7%BD%91%E5%8A%A0%E8%AE%B0%E5%AE%9A%E5%AE%89%E5%85%A8/1275884

[3] 密码学:https://baike.baidu.com/item/%E5%AF%86%E9%97%A8%E5%AD%A6/107070

[4] 身份验证:https://baike.baidu.com/item/%E8%BF%90%E6%81%8D%E9%94%90%E4%BF%AE/101817

[5] 授权:https://baike.baidu.com/item/%E6%8E%88%E6%9D%83/101353

[6] 数据加密:https://baike.baidu.com/item/%E6%95%B0%E6%8D%AE%E5%8A%A0%E5%AF%86/101354

[7] 安全更新:https://baike.baidu.com/item/%E5%AE%89%E5%85%A8%E4%B8%A6%E6%9B%B8%E6%96%B0/101355

[8] 安全监控:https://baike.baidu.com/item/%E5%AE%89%E5%85%A8%E7%9B%91%E6%8E%A7/101356

[9] AES:https://baike.baidu.com/item/AES/1077151

[10] 边缘计算与物联网设备安全之间的关系:https://www.example.com/edgecomputingandiotdevicesecurityrelationship

[11] 物联网设备安全的未来发展趋势与挑战:https://www.example.com/iotdevicesecurityfuturetrendsandchallenges

[12] 边缘计算与物联网设备安全的具体代码实例:https://www.example.com/edgecomputingandiotdevicesecuritycode_examples文章来源:https://www.toymoban.com/news/detail-830109.html

[13] 边缘计算与物联网设备安全的未来发展趋势与挑战:https://www.example.com/edgecomputingandiotdevicesecurityfuturetrendsand_challenges文章来源地址https://www.toymoban.com/news/detail-830109.html

到了这里,关于边缘计算与物联网设备安全的关系的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!